Metody hakerskiego ataku - bez "gołych bab i wybuchów"

-

- Łukasz Bigo,

- 28.02.2006, godz. 09:54

Pharming (czyt. farming, ew. fermin') to zabieg, w którym wykorzystuje się dziurę w serwerze DNS, by przekierować ruch na zupełnie inny serwer niż użytkownik się spodziewa. Spójrzmy na kolejny przykład: nasz komputer odpytuje serwer DNS o adres witryny www.pcworld.pl. Serwer DNS został przejęty przez włamywaczy i zamiast odpowiedzieć "www.pcworld.pl jest pod adresem 194.69.207.146", mówi "www.pcworld.pl jest pod adresem 216.239.59.99". W naszym oknie pojawia się coś zupełnie innego:http://216.239.59.99 . Różnicę łatwo dostrzec na pierwszy rzut oka, jednak cyberprzestępcy są zwykle na tyle sprytni, by upodobnić podstawioną stronę do strony oficjalnej. I wtedy zaczynają się problemy...

Czy należy bać się pharmingu? Raczej tak: wystarczy krótka wycieczka po serwerach DNS różnych dostawców internetowych, by zorientować się, że od lat działa na nich to samo, niełatane oprogramowanie. Nie należy jednak popadać w panikę - jeśli zauważymy, że serwer przez długi czas (czyli dłużej niż dzień-dwa) przenosi nas na niewłaściwą stronę, należy powiadomić o tym jego administratora.

Kiedy zapytałem Guentera Ollmana (szefa X-Force, patrz artykuł: "X-Force - grupa do zadań specjalnych"), dlaczego pharming jest tak niepopularny, zawahał się. Przytoczył dane, zgodnie z którymi zdarzają się lokalne ataki na DNS-y, które uderzają w dziesiątki, rzadko setki i tysiące komputerów (pharming w Indiach). Jego zdaniem pharming jest popularny i bywa często stosowany, jednak administratorzy serwerów boją się do tego przyznać i po cichu łatają oprogramowanie. W każdym razie dotychczas nie zanotowano żadnego spektakularnego ataku, w którym punktem wyjścia był przejęty DNS.

Jak się bronić? W zasadzie... się nie da. Bardzo niewygodnym rozwiązaniem jest stosowanie adresów IP zamiast adresów internetowych. Dlatego zamiast dodawać do ulubionych adreshttps://e-bank.lukas.com.pl , dodamy raczejhttps://193.0.242.13 . Niestety, jeśli bank dołoży serwer pod innym adresem IP, pewnego dnia nasza witryna może przestać działać.

Rootkity

Rootkity to bardzo bystre programy, których twórca zrobił wszystko, by były one niewidoczne dla systemu oraz by stały się jego nieodłączną częścią (patrz też: "Rootkity: śpij spokojnie. Nawet jeśli je masz, są dobrze ukryte..."). Rootkity stały się sławne za sprawą słynnej afery Sony: na niektórych płytach audio sprzedawanych przez korporację znajdował się niewielki program bez wiedzy użytkownika montujący się w warstwie między napędem CD i systemem operacyjnym. Można go porównać do cegiełki, bez której wszystko działało dobrze i po instalacji której wszystko działa... tak samo dobrze.

W świecie Windows rootkity to stosunkowa nowość. Zanim pojawiły się w systemach z Redmond, występowały przede wszystkim z uniksach - choćby z racji tego, że to te ostatnie pracowały w sieciach i były dostępne zdalnie. Najnowszym rootkitem jest Haxdoor, który działa równolegle na kilku poziomach systemu operacyjnego. Nie tylko przechwytuje dane transmitowane przez sieć i kieruje ruch przez podstawione serwery, ale również chwyta na bieżąco wszystkie wpisywane przez użytkownika dane (konta! hasła!)...

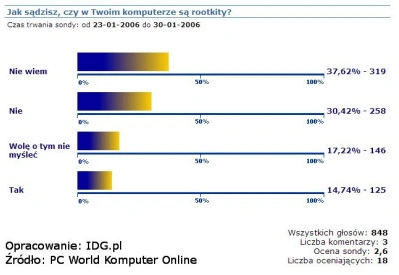

Oto, jak użytkownicy PCWK Online widzą rootkity - najbardziej popularna odpowiedź to "Nie wiem"

Dlaczego rootkity są złe? Odpowiedź nie jest najłatwiejsza: wielu użytkowników nie przejmuje się faktem, że coś siedzi w ich systemie, dopóki ten działa poprawnie. Jednak dużym problemem jest fakt, iż rootkity a) nie wiadomo, co robią, b) nie wiadomo, do czego służą, c) nie wiadomo, czy czegoś przed nami nie ukrywają. Dlatego nawet jeśli nie przeszkadzają nam płyty instalujące po cichu kilka dodatkowych bibliotek, które uniemożliwią nam skopiowanie płyty CD, przeciwko "oficjalnym" rootkitom powinniśmy zawsze głośno protestować (patrz również: "Rootkit Sony - duży może więcej").