Linux twardy jak skała

-

- Patryk Królikowski,

- 11.11.2010

Jądrowo i sieciowo

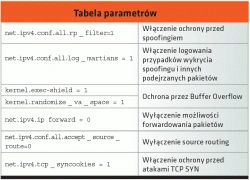

Utwardzanie możemy również przeprowadzić na poziomie jądra. Mamy tutaj co najmniej kilka parametrów, których obecność podnosi poziom bezpieczeństwa. Część z nich odnosi się do sieci, a część jest nieco bardziej uniwersalna.

W Centos 5.x gros z nich jest już ustawiona (co można podejrzeć w pliku /etc/sysctl.conf). Jeżeli mamy jednak starsze lub otrzymane w spadku systemy, warto sprawdzić obecność następujących parametrów:

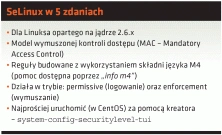

Odnośnie do sieci warto wspomnieć o dwóch ważnych sprawach: po pierwsze, aktywowanie i skonfigurowanie firewalla iptables. Możemy to zrobić albo ręcznie, albo w przypadku naszego CentOS-a posłużyć się narzędziem system-config-securitylevel-tui, które pozwala także na aktywowanie i ustawienie trybu pracy mechanizmu SeLinux, o którym pisaliśmy już na łamach Networld.

Druga sprawa to IPv6. Organizacje, które korzystają w Polsce z tej wersji protokołu IP, można pewnie policzyć na palcach jednej ręki, dlatego w większości przypadków będzie zbędny. Mówiąc o usługach, wspominaliśmy o wyłączeniu ip6tables. Żeby wyłączyć obsługę IPv6, trzeba:

a. Wyłączyć ładowanie sterowników na poziomie jądra

W pliku /etc/modprobe.conf dodać wpis:

install ipv6 /bin/true

b. Wyłączyć obsługę IPv6 w konfiguracji sieciowej

W plku /etc/sysconfig/network dodać:

NETWORKING_IPV6=no

IPV6INIT=no

No i zrestartować serwer. Na koniec warto zweryfikować, czy zmiany się udały:

1. Brak modułu jądra

lsmod | grep ipv6

2. Brak IPv6 w rezultacie komendy ifconfig

Na koniec

Omówione problemy to najważniejsze sprawy, na które należy zwrócić uwagę podczas hardeningu Linuksa. Z pewnością można zrobić o wiele więcej, ale warto właśnie od tych zacząć. Należy jednak podkreślić, że wszystkie wysiłki i tak nie będą wiele warte, jeżeli nie będziemy w stanie wykrywać ewentualnych prób naruszeń bezpieczeństwa. Nie można więc zapominać o aktywowaniu i dostrojeniu mechanizmów logowania. Jeżeli korzystamy z sysloga, warto zastanowić się, co dokładnie i gdzie (do jakich plików) powinno być logowane. Następnie warto wykorzystać proste narzędzie logwatch, które będzie powiadamiało nas o najważniejszych zdarzeniach zanotowanych przez sysloga. Znacznie więcej informacji na ten temat można znaleźć w zaleceniach NSA dotyczących bezpiecznej konfiguracji - w naszym przypadku Linuksa (www.nsa.gov).

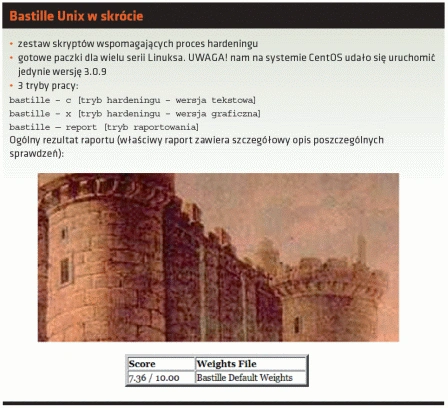

Wreszcie jeżeli nie starcza chęci na żmudne sprawdzanie konfiguracji systemu lub obawiamy się, że przeoczyliśmy coś bardzo istotnego, można zawsze posłużyć się automatami. Przykładem takiego dość starego, ale ciągle skutecznego narzędzia jest Bastille (www.bastille-unix.org). W zasadzie nie jest to jedno narzędzie, ale zbiór skryptów, który może posłużyć do dwóch rzeczy: do poddania systemu audytowi pod kątem jego "twardości" i do wykonania faktycznego procesu hardeningu.

Jak więc widać, hardening serwera pracującego pod kontrolą Linuksa nie jest sprawą trywialną. Jednak oprócz aspektu czysto użytkowego ma dodatkową zaletę - edukacyjną.