Kryptografia klucza publicznego i podpisy elektroniczne

-

- Józef Muszyński,

- 01.06.2002

Infrastruktura klucza publicznego - PKI

Odwołanie certyfikatu

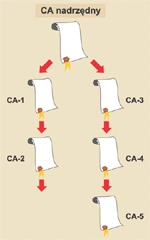

Hierarchia CA

- Serwer certyfikatów - platforma do generowania, obsługi i zarządzania certyfikatami oraz łączenia ich z odpowiednimi kluczami publicznymi - zarówno do podpisów, jak i szyfrowania danych. Wykonuje on także - na żądanie lub w regularnych odstępach czasu - odnawianie certyfikatów.

- Katalog - repozytorium wszystkich informacji publicznych dotyczących PKI, w tym certyfikatów kluczy publicznych, listy odwołanych certyfikatów CRL (Certificate Revocation Lists), certyfikaty wydawców certyfikatów (CA) itp.

- System odwołań - możliwość odwoływania klucza w celu uniemożliwienia dostępu do funkcji szyfrowania i podpisu użytkownikom pozbawionym tego prawa (np. z powodu zmiany funkcji w organizacji lub zmiany miejsca pracy). Listy unieważnionych certyfikatów (CRL) powinny być obsługiwane automatycznie i dystrybuowane regularnie w całym systemie w celu zapewnienia wiarygodności certyfikatów.

- Oprogramowanie po stronie klienta - jeżeli wszystkie powyższe funkcje są w pełni implementowane przez PKI, to do ich wykorzystania jest niezbędny odpowiedni interfejs po stronie klienta (na PC). Oprogramowanie może mieć formę specjalnego klienta PKI, dostarczanego przez dostawcę usług PKI, lub różnego rodzaju aplikacji obsługujących PKI, takich jak przeglądarki czy klienci poczty elektronicznej.

Protokoły wykorzystujące kryptografię

- Generowanie kluczy - w zależności od przyjętej strategii CA para kluczy prywatny/publiczny może być generowana albo lokalnie przez użytkownika, albo przez CA. W drugim przypadku klucze mogą być dostarczone użytkownikowi w zaszyfrowanym pliku albo w postaci fizycznej (inteligentna karta albo karta PCMCIA).

- Rejestracja - proces, za pomocą którego dana jednostka przedstawia się CA - bezpośrednio lub za pośrednictwem urzędu rejestracji (Registration Authority - RA), zanim CA wyda jej certyfikat lub certyfikaty.

- Certyfikowanie - proces, w którym CA wydaje certyfikat dla klucza publicznego jednostki, a następnie zwraca jej ten certyfikat albo udostępnia go publicznie w katalogu certyfikatów.

- Uaktualnianie kluczy. Wszystkie pary kluczy muszą być regularnie uaktualniane (to znaczy zastępowane nowymi parami). Proces ten ma zastosowanie w dwóch przypadkach: normalnym - po upłynięciu terminu ważności klucza, oraz wyjątkowym - jeśli klucz został ujawniony i musi być zmieniony.

- Historia kluczy. Ponieważ klucze są uaktualniane w regularnych odstępach czasu, dla części użytkowników jest niezbędny dostęp do danych szyfrowanych wcześniejszą generacją klucza (czy też weryfikacji podpisów "złożonych" starszą wersją klucza).

- Składowanie i odtwarzanie kluczy - umożliwia utrzymywanie kopii kluczy używanych do szyfrowania. PKI musi zapewniać odzyskiwanie kluczy bez ryzyka ujawnienia klucza prywatnego.

- Zapewnienie cechy niezaprzeczalności - składowanie i odtwarzanie kluczy stwarza pewien słaby punkt w bezpieczeństwie systemu. Ponieważ potencjalnie wiele osób obsługujących PKI może mieć dostęp do klucza prywatnego, używanego do szyfrowania podpisu, to właściciel klucza może nie mieć pewności, czy poszczególne transakcje są w sposób oczywisty podpisane przez niego. Problem ten rozwiązuje się metodą utrzymywania podwójnych par kluczy dla każdego użytkownika. Para do szyfrowania danych może być składowana i odtwarzana, natomiast para używana do podpisu nigdy nie powinna opuszczać "posesji użytkownika".

- Certyfikowanie przechodnie (cross-certification) - certyfikat wydawany przez jednego wydawcę certyfikatu (CA) drugiemu CA. Zawiera on publiczny klucz CA związany z prywatnym kluczem CA, służącym do podpisywania wydawanych certyfikatów.