Kompleksowa ochrona nośników danych

-

- Patryk Królikowski,

- 04.01.2013, godz. 18:00

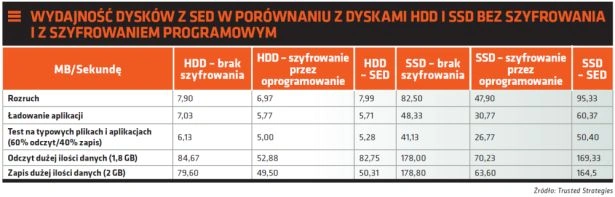

W ramach prac TCG pojawiły się trzy grupy specyfikacji dedykowanych do różnych rozwiązań. Pierwsza otrzymała nazwę kodową Opal i jest przeznaczona dla nośników umieszczanych w komputerach przenośnych; druga dotyczy nośników w centrach danych, trzecia - nośników optycznych. O ile pierwsze dwie doczekały się realizacji w postaci produktów, które można kupić, to ostania pozostała w sferze Proof of concept. Co z nich wynika? Przede wszystkim szyfrowanie i reglamentacja dostępu. To pierwsze na możliwie niskim poziomie, a zatem w sprzęcie. SED przychodzi z fabryki z wbudowanym w chipset na etapie produkcji kluczem szyfrowania, który jest niezarządzalny - nigdy nie opuszcza nośnika. To z kolei sprawia, że nie musimy martwić się o jego przechowywanie, a nośnik pozostaje zawsze zaszyfrowany - kontrola nad procesem szyfrowania nie leży w gestii użytkownika. W przypadku konieczności utylizacji nośnika wystarczy wydać polecenie zniszczenia klucza. Koncepcja działania jest nieco zbliżona do technologii Intel Anti Theft. Nie bez znaczenia jest też wpływ szyfrowania na wydajność.

Credant Manager for Self-Encrypting Drives pozwala na zarządzanie nośnikami z SED

Podstawowe pytanie, które nasuwa się po przeczytaniu tych kilku cech SED, brzmi: skoro nie zarządza się kluczem szyfrowania, to czy taki nośnik w ogóle jest zarządzalny? Do pewnego stopnia tak, ponieważ klucz szyfrowania EK (Encryption Key) jest jednym z dwóch kluczy wykorzystywanych w SED. Drugi to klucz uwierzytelniania AK (Authentication Key). To właśnie on pozwala na wprowadzenie zarządzania, tj. "personalizację" i przypisanie go do użytkownika. Za pomocą AK szyfrowany jest klucz EK. To, co znajduje się na dysku, to zaszyfrowany klucz szyfrujący oraz skrót (hash) klucza AK. TCG daje więc interfejs do zarządzania kluczem AK. W dalszym ciągu niezwykle ważne jest dbanie o posiadanie kopii zapasowej klucza AK oraz zarządzanie procesem jego życia. TCG publikuje też listę dostępnych na rynku produktów z SED. Ostatnia pochodzi z grudnia 2011 r. i obejmuje kilkadziesiąt nośników (dyski SATA/SAS - HDD i SSD). Niestety obecnie dostępność urządzeń przenośnych wspierających SED jest dość ograniczona.

Oprócz nośników SED na rynku są dostępne rozwiązania dedykowane urządzeniom przenośnym, które pozwalają na bardziej kompleksową ochronę danych. Można je zaliczyć do segmentu TPS. Czego możemy tutaj oczekiwać? Przede wszystkim zarządzania flotą bezpiecznych pamięci przenośnych.

Producentów rozwiązań tego typu jest na rynku przynajmniej kilku, np. BlockMaster (SafeConsole i urządzenia "SafeConsoleReady"), Becrypt (Enterprise Manager z dodatkiem Removable Media Module), Check Point (SmartCenter + urządzenia Check Point GO), Spyrus (Enterprise Management System + urządzenia np. Secure Pocket Drive).