Jakie hasła są bezpieczne?

-

- Patryk Królikowski,

- 07.06.2010

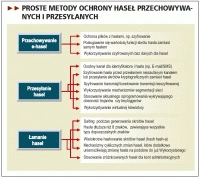

Proste metody ochrony haseł przechowywanych i przesyłanyc

Każdorazowe odwiedziny na stronie (ww.grc.com/passwords.htm) powodują losowe wygenerowanie trzech rodzajów haseł: 64-bitowe (szesnastkowe), 63-bitowe (ASCII), 63-bitowe (znaki alfanumeryczne).

Przeglądając różnego rodzaju statystki dotyczące czasu potrzebnego na odgadnięcie czy złamanie hasła, można dojść do wniosku, że tak naprawdę za bezpieczne można uznać hasło składające się z 9-10 znaków (stosując małe i duże litery, znaki specjalne, cyfry). Daje to 949 możliwych kombinacji (prawie 573 biliardy kombinacji). Złamanie takiego hasła zajęłoby kilkanaście lat.

Na pomoc pamięci

Cały czas jednak musimy borykać się z podstawowym ograniczeniem - naszą pamięcią. O ile hasła literowe łatwo zapamiętać, o tyle już takie losowe, wieloznakowe składanki mogą stanowić problem. Tutaj pojawia się zadanie dla mniej lub bardziej zaawansowanych systemów zarządzania hasłami. Jednym z najprostszych, ale jednocześnie bogatych w funkcje i stosowanych w wielu korporacjach jest KeePass (http://keepass.info). Tabela przedstawia skrótowo najważniejsze funkcje tego narzędzia.

Poza KeePassem spotyka się także inne narzędzia tego typu, np. darmowy Password Safe (passwordsafe.sourceforge.net) czy płatny RoboForm (roboform.com).

Rzecz jasna, świetnym rozwiązaniem byłoby wdrożenie scentralizowanego systemu zarządzania tożsamością IAM (Identity and Access Management), obejmującego nie tylko prostą kwestię przechowywania haseł, ale przede wszystkim zarządzanie ich cyklem życia, procesem zakładania i kontroli kont użytkowników, synchronizacją. Funkcjonują także okrojone systemy zarządzania hasłami, oferujące tylko pewien zakres funkcji, np. SSO (Single-Sign-On) z wymuszaniem kontroli jakości i czasu zmiany hasła, czy RSO (Reduced-Sign-On). Jak jednak już wspomniano, są takie miejsca w infrastrukturze, które nawet tym narzędziom potrafią się wymknąć. Żaden administrator nie lubi poddawać się rygorystycznej polityce kontroli.