Jak nie dać się złowić na konferencji bezpieczeństwa

-

- 30.07.2013, godz. 16:46

Uczestnicy większości konferencji związanych z bezpieczeństwem działają zupełnie normalnie – posługują się pocztą elektroniczną, korzystają z sieci społecznościowych. Niektóre konferencje wymagają jednak znacznie większej uwagi niż inne.

Specjaliści do spraw bezpieczeństwa dość często uczestniczą w różnych konferencjach tematycznych, by poszerzyć własną wiedzę i wymienić się doświadczeniami. Udział w typowych konferencjach biznesowych nie przynosi dużego ryzyka, a zatem z powodzeniem można korzystać z dostępnych łączy internetowych, a za ich pomocą – z firmowych zasobów i aplikacji. Należy jednak pamiętać, że niektóre konferencje ściśle hakerskie, takie jak DEF CON lub Black Hat należy traktować inaczej, podchodząc z dużą nieufnością do wszystkich sieci, połączeń, informacji oraz infrastruktury.

Przedstawiamy porady, które zmniejszą ryzyko naruszenia bezpieczeństwa urządzeń podczas konferencji takich jak Black Hat:

- W telefonie wyłączyć Bluetooth, NFC oraz Wi-Fi. Nie włączać łączności bezprzewodowej podczas pokazów. Warto kupić prosty telefon pozbawiony wymienionych funkcji i przełożyć do niego kartę SIM. Ponieważ transmisja danych w roamingu w USA jest bardzo kosztowna, i tak się ją zazwyczaj wyłącza.

- Wyłączyć Bluetooth i Wi-Fi w laptopach i tabletach. Niektórzy zalecają nawet, by nie przynosić ich na pokazy, zamknąć w hotelowym sejfie. Ci sami ludzie zwracają też uwagę na podatności zamków elektronicznych, powszechnie stosowanych przez prawie wszystkie hotele.

- Jeśli połączenie do Internetu jest niezbędne, korzystać wyłącznie z szyfrowanego połączenia VPN do firmowych serwerów. Należy upewnić się, że żadne nieszyfrowane połączenie nie wychodzi poza tunelem, bezpośrednio do Internetu.

- Nigdy nie instalować żadnych aktualizacji podczas konferencji, gdyż mogą być sfałszowane. Aktualizacje należy zainstalować przed konferencją.

- Nie logować się do żadnych istotnych serwisów, w tym prywatnych czy bankowych.

- Nie korzystać z żadnych nośników pamięci, kart bezprzewodowych czy nawet ładowarek oferowanych przez kogoś podczas konferencji. Znane są podatności w urządzeniach Apple, umożliwiające przejęcie kontroli nad smartfonem po dołączeniu sfabrykowanej ładowarki, to samo dotyczy telefonów z Androidem ładowanych przez USB. Zwykły pendrive może zawierać nie tylko eksploita, ale może być też urządzeniem, które wykorzysta jakąś podatność systemu.

- Wyłączyć porty firewire, nie dołączać do nich żadnych urządzeń.

- Zachować szczególną ostrożność podczas korzystania z telefonu komórkowego, gdyż informacje (rozmowy, wiadomości SMS, dane pakietowe, dane wysyłane przy uwierzytelnieniu karty SIM, połączenie internetowe, także to udostępniane do komputera czy tabletu) można przechwycić. Na tegorocznej konferencji Black Hat będą dwie prezentacje związane z atakowaniem telefonu za pomocą popularnych femtokomórek.

- Ochronić dokumenty, karty oraz inne obiekty z tagami RFID. Na wielu konferencjach demonstrowano ataki przechwycenia danych z paszportów, a zatem należy być przygotowanym na przeprowadzane ataki RFID sniffing – przechwycenie informacji z modułów za pomocą specjalizowanego urządzenia.

- Nie korzystać z bankomatów ani innych terminali, gdyż urządzenia te mogą być fałszywe.

- Nie wierzyć popularnym stwierdzeniom, że Linux czy OS X zapewni bezpieczeństwo przez sam fakt swojej odmienności od korporacyjnych stacji roboczych. Na takich konferencjach działają specjaliści, którzy doskonale znają się na podatnościach różnych systemów, nie tylko Microsoft Windows.

Czysty laptop

Andrew Wild, CSO firmy Qualys stosuje dość radykalne podejście, polegające na przygotowaniu na czas konferencji specjalnie skonfigurowanego laptopa, w którym niepotrzebne funkcje są wyłączone. Z tego komputera zamierza korzystać wyłącznie do poczty elektronicznej oraz sieci społecznościowych takich jak Facebook czy Twitter. Jednocześnie zwraca on uwagę na ataki związane z modułami RFID.

Zobacz również:

- Apple ostrzega użytkowników w 92 krajach. Uwaga na ataki szpiegowskie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

Najważniejsza porada dotyczy oddzielenia ważnych zadań od typowego przeglądania Internetu. Do obu grup aktywności należy mieć osobną przeglądarkę, by uniknąć ataków takich jak CSRF czy przejęcie sesji za pomocą zapisanych ciasteczek. Należy również deinstalować wtyczki takie jak Flash i Java, a także korzystać z dodatków umożliwiających selektywne odblokowywanie aktywnej zawartości (NoScript w przeglądarce Firefox). Przeglądanie stron internetowych będzie jednak znacznie bezpieczniejsze, jeśli zestawimy połączenie VPN do sieci firmowej, gdzie pracuje serwer proxy, który automatycznie filtruje niepożądane treści.

Żartownisie i ściana wstydu

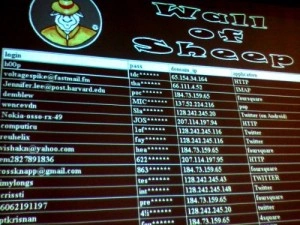

Wall of Sheep

Fałszywy bankomat

Hakowanie bankomatu podczas konferencji Black Hat