Jak bezpieczne jest VoIP?

-

- Krystian Ryłko,

- 01.10.2004

Tak stworzony system uzyskał najwyższą ocenę: "bezpieczny". Zespołowi pełniącemu rolę intruza nie udało się przełamać zabezpieczeń ani nawet zakłócić połączeń telefonicznych podczas trzydniowej próby.

Zespół Cisco udowodnił, że możliwe jest zbudowanie sieci, która oprze się doświadczonemu zespołowi atakujących. Mechanizmy ochronne były usytuowane od warstwy drugiej wzwyż. Test potwierdził znaczącą rolę zapór w zabezpieczeniu sieci VoIP:

- dokonują one podziału na zaufane i nieznane adresy, zmniejszając liczbę potencjalnych źródeł ataku;

- filtrują pakiety (statefull inspection), w skutek czego przepuszczane są wyłącznie protokoły niezbędne w komunikacji oraz kontroli VoIP, przenoszące żądanie lub odpowiedź tylko w określonym kierunku; obsługują także ruch z translacją adresów NAT oraz tunelowaniem danych sterujących połączeniem;

- kontrolują zaprzestanie transmisji TCP po zakończeniu rozmowy, co pozwala uniknąć jednego z rodzajów ataków DoS na CallManagera;

- wspierają bezpieczny protokół kontroli połączeń Secure SCCP (Skinny Client Control Protocol), który jest nowszą wersją autorskiego protokołu Cisco, służącego do komunikacji terminali VoIP z CallManagerem. W odróżnieniu od dotychczasowego SCCP wykorzystuje on połączenia TCP zamiast UDP oraz szyfruje i podpisuje informacje sterujące.

CallManager

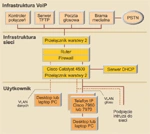

Topologia maksymalnie zabezpieczonej sieci Cisco

Nowe wersje Catalyst IOS (testowano IOS 12.1 i 12.2) oferują imponujący asortyment służący samoobronie sieci (Self-defense Network). Dla zespołu atakującego stanowił on największy problem spośród wszystkich zabezpieczeń i stał na pierwszej linii oporu. Oferuje on:

- konfigurowanie strategii ruchu (Traffic Policing) - polegające m.in. na określeniu maksymalnej przepustowości dla danej usługi na porcie. Innym przydatnym mechanizmem jest CAR (Committed Access Rate), pozwalający ograniczyć ruch pochodzący od konkretnych nadawców informacji poprzez odrzucenie pakietów lub nadanie im mniejszego priorytetu. Transmitowane strumienie wyodrębniane są na podstawie MAC adresu stacji nadającej. Obydwa wymienione mechanizmy okazały się wysoce skuteczne w odpieraniu ataków DoS. Zastosowanie Traffic Policing i CAR na brzegu sieci umożliwia efektywną obronę przed nadmiernym ruchem przychodzącym lub wychodzącym;

- zabezpieczenie portów na warstwie drugiej, ograniczające liczbę adresów MAC obsługiwanych przez dany port;

- monitorowanie (snooping) protokołu DHCP (Dynamic Host Configuration Protocol) w warstwie drugiej, zapobiegające atakom powodującym np. wyczerpanie adresów DHCP lub zakłócanie pracy właściwego serwera DHCP. Przychodzące wiadomości DHCP są klasyfikowane jako niepewne (untrusted) - otrzymane spoza sieci lub zapory, lub jako zaufane (trusted), czyli takie, które są otrzymywane wyłącznie z sieci wewnętrznej. Nasłuchiwane są wszystkie pakiety DHCP, a w przypadku próby zestawienia połączenia z interfejsu typu untrusted połączenie to jest blokowane. Możliwe jest również ograniczenie częstotliwości odwołań do serwera DHCP. Tworzone są tablice zawierające dane niezaufanego interfejsu: MAC adres, IP, czas dzierżawy, numery VLAN. DHCP snooping pełni funkcję zapory ogniowej pomiędzy podejrzanymi hostami a serwerami DHCP;

- dynamiczna kontrola protokołu ARP, przeciwdziałająca atakom: ARP Poisoning (zatruwanie ARP) i ARP Spoofing (podszywanie się pod inną maszynę). Uniemożliwia to przedstawianie się intruza jako brama wyjściowa z sieci i podsłuchiwanie innych hostów. Można również ograniczyć liczbę zapytań ARP na sekundę, przychodzących z określonego interfejsu. Przy przekroczeniu wartości krytycznej następuje zablokowanie portu i uniemożliwienie skanowania sieci lub zatruwanie protokołu ARP. Mechanizm ten okazał się sporym utrudnieniem podczas ataków;

- IP Source Guard zapobiega podszywaniu się pod adres IP innego hosta. Wykorzystuje DHCP Snooping dla uzyskania adresu IP i MAC, dołączonego do danego portu. Przeprowadza kontrolę wszystkich pakietów IP z niezaufanych źródeł. W sieciach bez DHCP można statycznie przypisać IP i MAC adres konkretnemu portowi;

- listy kontroli dostępu VLAN (VLAN Access Control Lists), ograniczające liczbę urządzeń mogących komunikować się z telefonami IP.

Topologia sieci z punktu widzenia intruza

- przepełnieniem bufora (buffer overflow), chroniąc stos protokołu na serwerze przed niebezpiecznymi (odpowiednio spreparowanymi) pakietami danych;

- robakami i trojanami;

- uruchamianiem niepożądanych aplikacji;

- atakami SYN flood, będącymi odmianą ataków DoS przepełniającymi stos TC;

- skanowaniem portów.