Honeypot - poznaj swojego wroga

-

- Przemysław Sperka,

-

- Marcin Blachnik,

- 04.04.2012, godz. 09:00

Honeypot - zrób to sam

Aby praktycznie zapoznać się z technologiami Honeypot, wykorzystamy omówiony wcześniej system Honeywall CDROM Roo. Potrzebne minimum sprzętowe to jeden komputer, choć wskazane są dwa. Wszelkie instalacje można wykonać na wirtualnej maszynie lub na rzeczywistym sprzęcie, wówczas należy dysponować dwoma komputerami, jeden dla systemu Honeywall, drugi - dla Honeypot. Warunkiem koniecznym jest posiadanie co najmniej dwóch kart sieciowych w komputerze przeznaczonym na Honeywall CDROM Roo (optymalnym rozwiązaniem są 3 karty, dwie z nich działać będę w trybie mostu sieciowego, a trzecia wykorzystywana jest do zdalnej administracji).

Polecamy Budujemy własne laboratorium IPv6

Następnie można przystąpić do prób z publicznymi adresami IP. Kolejnym krokiem jest takie skonfigurowanie infrastruktury sieciowej (niezależnie czy jest to sieć wirtualna, czy rzeczywista), aby system Honeywall CDROM Roo stał na drodze do sieci wewnętrznej, w tym prowadzącej do komputerów typu Honeypot. Później należy uruchomić jakikolwiek system Honeypot (czyli pojedyncze rozwiązanie). Można też wykorzystać do tego wirtualną maszynę i zainstalować na niej kompletny system operacyjny, jak również kilka systemów udających większą infrastrukturę sieciową.

Sama instalacja omawianej dystrybucji jest prosta i szybka. Podczas pierwszego uruchomienia wykonywana jest konfiguracja pierwotna, to znaczy określane są między innymi hasła do: bazy danych, systemu oraz interfejsu WWW. Na tym etapie określane są również wszelkie parametry sieci, w której system będzie pracował, a przede wszystkim definiuje się interfejsy, które będą działały w trybie mostu sieciowego, tak aby ruch przychodzący i wychodzący przechodził przez te karty sieciowe. Stąd też konieczne jest posiadanie trzech kart sieciowych NIC 1, 2 3. Dwie pierwsze działają w trybie mostu i traktowane są jako jedna karta, a trzecia służy do zarządzania. Konfigurując karty, można przyjąć regułę, że ruch z sieci zewnętrznej pojawia się na karcie NIC 1, a ruch z sieci wewnętrznej na karcie NIC 2 (ten ruch będzie pochodził tylko z systemu Honeypot). W przypadku błędnej konfiguracji sieci, system Honeywall nie będzie mógł w pełni kontrolować ruchu sieciowego. Po ustaleniu wszystkich parametrów system automatycznie się konfiguruje z uwzględnieniem podanych wcześniej danych.

Polecamy Jeden prosty krok do lepszego bezpieczeństwa sieci

Konfigurując system przeznaczony na Honeypot, należy jedynie skonfigurować kartę sieciową tak, aby bramą sieciową był router brzegowy (zob. rys.). Dodatkowo, trzeba zainstalować klienta programu Sebek, wykorzystywanego do prowadzenia analiz.

Zarządzanie całym systemem może odbywać się poprzez specjalną aplikację WWW o nazwie Walleye (zob. ekran). Daje ona bardzo wygodny dostęp do wszystkich ważniejszych funkcji i opcji konfiguracyjnych.

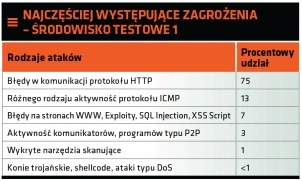

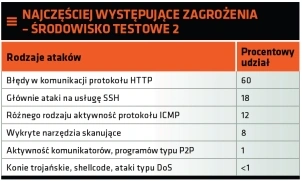

Jeżeli konfiguracja sieci opiera się na wykorzystaniu zewnętrznego adresu sieciowego dla systemu Honeypot, możemy przystąpić do analizy wszelkiego ruchu i zdarzeń, które pojawią się na tym systemie. O ile w początkowej fazie ruch pojawiający się będzie mało znaczący, o tyle już po dłuższym czasie wszelkiego rodzaju ataki czy próby zdalnego dostępu będą pojawiały się bardzo często.

Z perspektywy całego środowiska najistotniejszy jest ruch, który pojawia się na samym systemie Honeypot. Jeśli obserwujemy, że zaczyna sam generować ruch sieciowy, wówczas mamy pewność, że został zainfekowany lub ktoś właśnie jest na nim zalogowany, a wtedy możemy wziąć pod lupę intruza i dowiedzieć się, jakie ma zamiary.