Firewall "next-gen" czy system UTM?

-

- 03.05.2015, godz. 21:40

Jakie są podobieństwa i różnice między urządzeniami UTM (Unified Threat Management) i NGFW (Next Generation Firewall)? Wiedza na ten temat umożliwi wybranie produktu, który najlepiej zabezpieczy firmową sieć.

Urządzenia UTM oraz NGFW są do siebie bardzo podobne od strony realizowanych zadań bezpieczeństwa. Są jednak między nimi pewne różnice, dotyczące m.in. wydajności, które sprawiają, że te dwie kategorie urządzeń znajdują zastosowanie w różnych miejscach. Znajomość różnic między nimi umożliwia wybranie urządzenia, które najlepiej będzie odpowiadać potrzebom firmowej sieci.

Zacznijmy od przedstawienia ogólnych definicji przyjętych w branży w celu odróżnienia tych dwóch typów urządzeń. Według Gartnera Unified Threat Management (UTM) to zintegrowana platforma składająca się z wielu różnych zabezpieczeń, przeznaczona w szczególności dla małych i średnich firm. Typowy zestaw funkcji można podzielić na trzy główne grupy. Pierwsza obejmuję zaporą sieciową, system IDS/IPS oraz VPN. Do drugiej odpowiadającej za bezpieczeństwo na bramce sieciowej zaliczymy filtry adresów oraz sieciowy antywirusowy. Ostatnia grupa odpowiada za bezpieczeństwo wiadomości, realizowane przez narzędzia antywirusowe i antyspamowe. Natomiast zapory następnej generacji (NGFWW) to zapory sieciowe dokonującej, tzw. głębokiej inspekcji pakietów, nie ograniczające się tylko do sprawdzenia numerów portów i typów protokołów. Umożliwiają kontrolę ruchu na poziomie warstwy aplikacji, zapobiegają włamaniom i mogą korzystać z różnych mechanizmów wykraczających poza funkcjonalność klasycznej zapory sieciowej. Obie kategorie produktów to de facto zapory sieciowe z rozszerzonym zestawem funkcji. Eksperci zwracają uwagę, że często trudno jest zauważyć wyraźną różnicę między UTM i NGFWW, ponieważ granice między tymi kategoriami zabezpieczeń są rozmyte. Aby odpowiedzieć na pytanie, który produkt lepiej sprawdzi się w firmowej sieci, trzeba lepiej zrozumieć różnice pomiędzy nimi.

Zobacz również:

Warto powrócić na chwilę do historii i przyjrzeć się pierwotnemu zakresowi zastosowań obu produktów. Swego czasu w segmencie małych i średnich firm pojawił się popyt na zabezpieczenia, które nie ograniczałyby się do funkcjonalności zapory sieciowej, ale obejmowały w jednym urządzeniu również takie mechanizmy, jak IPS/IDS, antyspam, filtrowanie treści czy zarządzanie pasmem. Jednocześnie ważna była łatwość w obsłudze i utrzymaniu. Producenci zareagowali na to, wprowadzając do sprzedaży produkty klasy UTM, z czasem wyposażając je w kolejne funkcje, jak VPN , zarządzanie wieloma łączami internetowymi, równoważenie obciążenia czy firewalle aplikacyjne.

Z kolei Next Generation Firewall były odpowiedzią na wymagania klientów korporacyjnych, którzy chcieli połączyć tradycyjne funkcje filtrowania ruchu sieciowego z funkcjonalnościami IDS/IPS oraz głęboką inspekcją pakietów. Tradycyjne zapory to jedynie pełnostanowe filtry działające w warstwach 3. i 4. modelu OSI, w ostatnich latach z elementami inspekcji ruchu w warstwie 7. NGFW to tradycyjne zapory sieciowe wyposażone w funkcje inspekcji z kontrolą, priorytetyzacją i przypisywaniem do użytkownika ruchu w warstwie aplikacyjnej.

Dla małych albo dla dużych

Analizując historyczne raporty, można powiedzieć, że różne rodzaje działalności firm doprowadziły do rozwoju różnych typów produktów. Jest to tylko częściowo prawdą. Zdaniem ekspertów, małe i średnie firm mające zdalne lokalizacje (np. magazyn) to typowy użytkownik UTM. Natomiast duże przedsiębiorstwa preferują NGFW ze względu na większą przepustowość i wydajność. Analitycy Gartnera potwierdzają, że korporacje mające duże budżety na zakup najnowszych technologii i środki na szkolenia pracowników, aby potrafili obsługiwać zaawansowane funkcje oferowane przez NGFW. Z kolei dla MŚP lepszym wyborem jest UTM ze względu na zintegrowane podejście do produktu (wszystko w jednym) oraz potrzebę tych firm korzystania ze wsparcia resellera czy integratora w zakresie zarządzania produktem.

Cześć ekspertów uważa, że kluczem do zrozumienia różnic między UTM i NGFW jest łatwość użytkowania produktów i kwestie wsparcia technicznego. Natomiast aspekty technologiczne i specyfikacje obu typów produktów okazują się podobne. Główne różnice koncentrują się wokół jakości produktu i jego funkcji, poziomu wsparcia technicznego ze strony producenta lub integratora.

Koszty posiadania (TCO)

Według najnowszych badań celem dużych przedsiębiorstw jest obniżanie kosztów działalności (dotyczy to nie tylko obszaru IT) poprzez konsolidację i uproszczanie. Dlatego obserwujemy się silną tendencję do integracji technologii bezpieczeństwa, czego przykładem są UTM oraz NGFW. W przypadku NGFW koszty TCO obejmują cenę bezpośrednich zakupów oraz koszty wdrożenia i eksploatacji. Chodzi więc nie tylko o cenę zakupu, ale również wydatki wynikające z używania urządzenia, jego konserwacji, utrzymania i eksploatacji. Urządzenia NGFW wydają się być świetną okazją dla korporacji, ale w rzeczywistości TCO dla tej klasy produktów jest wyższy niż w przypadku UTM. Małe i średnie przedsiębiorstwa wolą UTM ze względu na zintegrowaną architekturę i potrzebę wsparcia ze strony dostawcy. Niezależnie od tego, jak bogate w funkcje są UTM lub NGFW, elastyczne oraz łatwe w użyciu, generują koszty wynikające ze znacznej ilości czasu spędzonego przez inżynierów sieciowych na szkoleniach lub konfigurowaniu urządzeń, nawet jeśli one same zostały zamówione za rozsądną cenę.

W świetle strategii IT

Użytkownicy przeważnie entuzjastycznie podchodzą do UTM i NGFW, jednak wkrótce mogą uświadomić sobie, że nie wymagają wszystkich funkcji zabezpieczeń oferowanych przez urządzenia tej klasy. Funkcje, które są wymagane przez organizację, powinny być określone na długo przed zakupem, ponieważ będzie to wpływać na kryteria wyboru produktu i usług dodatkowych. Zazwyczaj usługi dodatkowe obejmują SSL, VPN, integrację z Active Directory, Quality of Service (QoS) i więcej. Niektóre UMT lub NGFW mają wszystkie te mechanizmy już wbudowane bez dodatkowych kosztów. Użytkownicy często nie włączają lub nie używają ich wszystkich, ponieważ nie pasują one do strategii IT organizacji.

Uzasadnienie inwestycji

Zawsze trzeba szukać kompromisu pomiędzy potrzebami zgłaszanymi przez IT a realiami budżetowymi, gdy uzasadnienie inwestycji jest kwestionowane. Eksperci z branży twierdzą, że organizacja musi mieć przynajmniej: zaporę sieciową, filtr treści stron internetowych, możliwość zarządzania pasmem, IPS, antywirusowa, antyspam oraz narzędzie generujące raporty. UMT i NGFW mają te wszystkie funkcje, a nawet więcej. Jeśli jednak organizacja zdecyduje się używać punktowych zabezpieczeń (każde urządzenia realizuje inne zadania związane z bezpieczeństwem), wtedy dla wszystkich urządzeń trzeba zsumować koszty utrzymania i obsługi, które mogą okazać się wyższe niż w przypadku zintegrowanych rozwiązań. Niezależnie od kosztów organizacji powinny przeanalizować architekturę sieci, aby określić, który typ zabezpieczeń będzie lepszy: pojedyncze urządzenia czy zintegrowane UTM lub NGFW. W porównaniu do rozwiązań punktowych, UTM oferują korzyści (ale mają również wady) wynikające z nabycia rozwiązania od jednego producenta. Architektura jest zintegrowana, a obsługa odbywa się z wykorzystaniem ujednoliconego interfejsu WWW. Rozwiązanie jest bardziej elastyczne w zapewnianiu różnych poziomów ochrony, raporty są spójne, a koszty mniejsze dzięki wyeliminowaniu potrzeby zakupu oddzielnych rozwiązań i usług.

Pojedynek

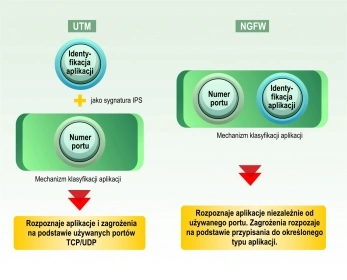

Tradycyjne zapory sieciowe analizują ruch sieciowy na podstawie takich kryteriów, jak źródłowy i docelowy adresy IP, numery portów i typ protokołu warstwy 4. Jednak dzisiejsze aplikacje często nie komunikują się z wykorzystaniem własnych numerów portów. Jest mnóstwo aplikacji, których ruch jest przesyłany przez tunele HTTP czy HTTPS. Więc nawet jeśli administrator zablokuje cały ruch z wyjątkiem komunikacji HTTP i HTTPS nie oznacza to jeszcze, że możliwe będzie tylko przeglądanie stron internetowych. Nadal wiele aplikacji nowej generacji będzie mogło swobodnie się komunikować. Dlatego niezbędne stało się, żeby wykrywać ruch aplikacji analizując zawartość pakietów. To doprowadziło do powstania koncepcji firewalli nowej generacji.

NGFW umożliwia kontrolowanie aplikacji i daje wgląd w to, co faktycznie przechodzi przez styk sieci lokalnej z Internetem. Ma wbudowaną listę tysięcy sygnatur aplikacji, dzięki której rozpoznaje ruch danej aplikacji, a administrator może definiować dla niego reguły. NGFW umożliwia tworzenia reguł w oparciu o takie kryteria, jak użytkownik aplikacji (można określić, do jakich aplikacji użytkownika ma uprawnienia, a do których nie). Przykładowo, pracownicy działu IT mogą mieć prawo do korzystania z protokołu FTP na serwerach znajdujących się w strefie DMZ, a wszyscy inni nie.