Czarna dziura kontra botnety

-

- 31.08.2010

Zatruwany DNS

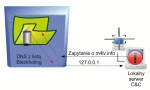

Połączenia złośli-wego oprogramo-wania przy typowej kon? guracji sieci.

DNS Blackholing blokuje odpyta-nia o adres IP zewnętrznego ser-wera C&C, przez co odłącza lokalne stacje robocze od internetowych serwerów kontro-lujących botnet.

Zastosowanie filtrów DNS przekierowujących odpytania do konkretnych domen na inny adres IP (często jest to loopback 127.0.0.1 lub 0.0.0.0) jest dość sprawną metodą blokowania komunikacji znanych botnetów, których domeny zostały zarejestrowane. Opis zastosowania tej technologii podaje w swojej prezentacji Patryk Dawidziuk z ITBCE. W sieci o rozmiarze 1200 użytkowników, w której działało pomiędzy 150 a 200 hostów zarażonych złośliwym oprogramowaniem, wyróżniono co najmniej cztery różne botnety utworzone z tych komputerów, przy czym niektóre hosty były zarażone kilkoma zestawami malware'u. W sieci tej występowało regularne skanowanie obecności serwerów C&C, rejestrowano komunikację z różnymi serwerami. Po włączeniu DNS Blackholing na serwerze DNS, pozostały aktywne 3 maszyny skanujące, które nie kontaktowały się jednak z serwerami C&C - prawdopodobnie zostały aktywne tylko robaki sieciowe, których aktywności nie można wyeliminować tą drogą.

Dzięki blokowaniu rozwiązywania adresów IP do serwerów zarządzających siecią poza LAN, zablokowane zostało działanie wszystkich rejestrowanych botnetów, przy czym cała operacja odbyła się bez żadnej modyfikacji stacji roboczych w tej sieci. Jedynym działaniem była modyfikacja konfiguracji serwera DNS i wprowadzenie list DNS Blackholing.

Odpowiedzią podziemnych inżynierów na blokowanie adresów IP na routerach było utworzenie sieci, która jest znacznie odporniejsza na statyczną kontrolę ruchu - decentralizującej serwery zarządzające podsiecią botnetu w sposób podobny do organizacji sieci peer to peer. Wprowadzenie lokalnych serwerów pośrednicząco-zarządzających (technologia nazwana fastflux) znacznie utrudniło czyszczenie dużych sieci ze złośliwego oprogramowania, posiadającego aktualizację oraz narzędzia do infekcji nowych komputerów. Zamiast połączeń z pojedynczym serwerem lub grupą serwerów w Internecie, złośliwe oprogramowanie skanuje podsieć wewnętrzną w poszukiwaniu komputera, który pełni zadanie lokalnego serwera pośredniczącego lub zarządzającego. Serwer pośredniczący może być zainstalowany gdziekolwiek w lokalnej sieci, na przykład na dowolnym przejętym komputerze. W ten sposób zarażony komputer nie generuje żadnego podejrzanego ruchu na zewnątrz, jeśli nie ma takiego polecenia. Aby jeszcze utrudnić usunięcie botnetu z sieci, wymyślono decentralizację serwerów zarządzających, tworząc strukturę nazywaną hydraflux. Serwery C&C komunikują się ze sobą i wymieniają niezbędne informacje, zatem jedynym sposobem odcięcia takiego botnetu jest filtrowanie połączeń na bramce lub zablokowanie możliwości odpytania serwera kontrolującego wyższego rzędu, do którego się one odwołują. Właśnie to drugie można zrealizować za pomocą technologii DNS Blackholing.