Bezpieczeństwo w IPv6

-

- Kamil Folga,

- 21.01.2014

Protokół IP jest najczęściej używanym protokołem komunikacyjnym w sieciach komputerowych, więc jego bezpieczeństwo jest szczególnie istotne. Aktualnie powszechnie wykorzystywany jest protokół IPv4, ale można zauważyć coraz więcej implementacji protokołu IPv6 w sieciach operatorów. W wielu państwach powstają już nawet wstępne regulacje zobowiązujące operatorów do wprowadzenia IPv6 w określonych terminach. Z pewnością w niedalekiej przyszłości IPv6 będzie równie popularne, co IPv4.

Wiele problemów bezpieczeństwa znanych z IPv4 zostało w nowej generacji IPv6 rozwiązanych. Następca protokołu IPv4 otwiera zupełnie nowe możliwości w zakresie komunikacji, ale narażony jest także na nowe zagrożenia. Mechanizmy bezpieczeństwa IPv6 ze względu na znaczące różnice w implementacji nie będą stanowiły odwzorowania mechanizmów bezpieczeństwa IPv4. Należy zdefiniować je na nowo, zakładający duży margines na potencjalne modernizacje i udoskonalenia elementów bezpieczeństwa nowego protokołu. Warto więc znać nowe zagrożenia protokołu IPv6 oraz sposoby wykorzystania technologii w bezpieczny sposób.

Problemy bezpieczeństwa w IPv4

Aktualna wersja protokołu komunikacji IPv4 posiada wiele znaczących ograniczeń, w tym najważniejsze w postaci ograniczonej przestrzeni adresowej, a także dużych problemów z bezpieczeństwem. Na przestrzeni lat pojawiały się jednak technologie pozwalające zwiększyć bezpieczeństwo IPv4, przykładowo mechanizm IPSec. W celu lepszego zrozumienia zagrożeń IPv6 warto poznać bolączki starego protokołu. IPv4 zostało stworzone bez większych założeń dotyczących bezpieczeństwa. Protokół miał służyć bezproblemowej, szybkiej i skutecznej komunikacji. Gdy tworzono IPv4 ilość zagrożeń była również zdecydowanie mniejsza. Jeżeli konieczne było zapewnienie wysokiego poziomu bezpieczeństwa w transmisji, kwestię zabezpieczeń pozostawiono realizacji w wyższych warstwach sieci. W szczególności to aplikacje miały zapewnić odpowiednie mechanizmy zabezpieczające transmisję określonych danych. Bezpieczeństwo nie było priorytetem w IPv4, a pomysłem było wprowadzenie odpowiednich mechanizmów w ramach procesów przeprowadzanych przez punkty końcowe transmisji. Wszystkie przedstawione założenia powodowały, że sam protokół IPv4 narażony jest na szereg ataków, którym bardzo trudno zapobiec.

Zobacz również:

Ze względu na fakt, że sieci IPv4 posiadają stosunkowo małą liczbę adresów w podsieciach, dość łatwo i szybko można przeprowadzić atak związany ze skanowaniem sieci oraz wyszukiwaniem potencjalnie niezabezpieczonych hostów i usług. Skanowanie dostępnych hostów w klasie adresowej C (256 adresów IP) zajmie nie więcej jak kilka minut. Aplikacje realizujących to zadanie jest wiele, a część z nich potrafi także sprawdzić potencjalne zagrożenia znalezione w skanowanej sieci IP. W przypadku adresacji IPv4 dość łatwo przeprowadzić atak DoS (Denial of Service), także z opcją podszywania się (spoofing) pod źródłowe adresy IP. Rozproszone ataki DDoS (Disturbed Denial of Service) zawierające podmienione adresy źródłowe to prawdziwa plaga naszych czasów dotykająca operatorów, ale także rozmaitych usługodawców internetowych. Komunikacja IP w wersji 4 podatna jest także na ataki MITM (Man-in-the-middle). Brak uwierzytelnienia w komunikacji pozwala atakującym w przypadku ataki MITM przechwycić transmitowane dane, umieszczając atakującego w procesie transmisji pomiędzy nadawcą a odbiorcą. Problemy bezpieczeństwa w IPv4 stwarza także podstawowy element komunikacji w postaci protokołu ARP (Address Resolution Prtocol). W IPv4 protokół ARP jest odpowiedzialny za mapowanie adresów IP na fizyczne MAC adresy. Informacje są zapisywane w tablicy ARP przez każdy host uczestniczący w komunikacji. Atak zatruwania ARP (ARP Poisoning) występuje w przypadku, gdy odpowiedzi ARP z niepoprawną informacją są wysyłane do hosta, uczestniczącego w komunikacji. Informacje przesyłane są do atakującego, zamiast prawidłowego hosta przeznaczenia. Ułatwia to przechwytywanie komunikacji (Sniffing). W aktualnych atakach IPv4 szczególną opcją przeprowadzenia ataku jest możliwość podmiany źródłowego adresu. Atak ten jest określany jako podszywanie (Address Spoofing). W IPv4 podszywanie jest możliwe, ponieważ nie istnieje żaden mechanizm uwierzytelniania hostów uczestniczących w transmisji. Ataki podszywania są najczęściej powiązane z rozsyłaniem SPAMu, czy atakami DoS. Podmiana adresu źródłowego powoduje znaczne trudności w ustaleniu źródła ataku. W ostatnich latach nasiliły się także ataki robaków (malware). Ze względu na sposób adresacji oraz niewielkie klasy adresowe, rozprzestrzenianie się robaków w sieciach IPv4 jest mocno ułatwione.

Ataki na IPv4 są powszechnie znane, co pozwoliło przez szereg lat wypracować skuteczne mechanizmy obronne. W przypadku IPv6 mamy do czynienia nie z aktualizacją IPv4, ale zupełnie nową specyfikacją, w której istnieje wiele luk bezpieczeństwa.

Nowości w IPv6

Jak wspomniano wcześniej, IPv6 (podstawowe dokumenty to RFC 2460 oraz RFC 4291) to zupełnie nowa technologia, która nie stanowi prostej aktualizacji IPv4. IPv6 wprowadza kilka elementów rozwiązujących bieżące problemy z technologią IPv4. Pierwotnym założeniem wprowadzenia IPv6 była realna groźba wyczerpujących się pul adresowych IPv4. Planem minimum dla IPv6 było zwiększenie ilości dostępnych adresów. W IPv4 używa adresów 32-bitowych, natomiast IPv6 adresów o długości 128 bitów. Dodatkowym zadaniem przy projektowaniu IPv6 było uproszczenie nagłówka, wprowadzenie uwierzytelniania komunikacji, wsparcie klas usług, a także zapewnienie większej elastyczności poprzez nagłówki rozszerzeń. Szczególnie ta ostatnia opcja umieszczana zaraz za nagłówkiem głównym pakietu IPv6 pozwala na przyszłe modyfikacje i uaktualnienia protokołu IPv6, bez znaczących zmian w fasadach specyfikacji. Niestety IPv6 nie jest zgodny z IPv4, ale istnieją mechanizmy pozwalające na komunikację obu protokołów.

Poza różnymi wielkościami w ilości dostępnych adresów, istnieje kilka podstawowych różnić pomiędzy IPv4 i IPv6. Podstawowym elementem jest obowiązkowa i konieczna implementacja protokołu IPSec w IPv6. W przypadku IPv4 była to opcja i dodatkowo zapewniana przez zewnętrzne mechanizmy. W przypadku zarządzania jakością QoS pakietów IPv4 wspiera pole ToS (Type of Service), natomiast IPv6 posługuje się polem Flow Label. Warto zauważyć brak sumy kontrolnej CRC w nagłówku pakietu IPv6, gdzie w IPv4 to pole obowiązkowe. W przypadku IPv4 istnieje protokół odwzorowujący adresy IP na adresy MAC. W IPv6 protokół ARP nie występuje, ale podobne funkcje realizują komunikaty NS (Neighbor Solicitation). Protokół IPv6 jest dość mocno powiązany z ICMPv6 i jest to funkcjonalność wymagana do jego pracy. W IPv4 protokół ICMP to tylko opcja. Przydział automatyczny adresu w IPv4 jest realizowany przez mechanizmy DHCP. Przydział adresów w IPv6 może być realizowany poprzez DHCPv6 lub poprzez komunikaty RD (Route Discovery) i NS (Neighbor Solicitation). W IPv6 istnieją trzy główne typy adresów: unicast, multicast, anycast. Adresy unicast są przypisane do pojedynczego węzła. Adresy multicast są przypisane do wielu węzłów z jednej grupy multicast. Adresy anycast są przydzielone do grupy węzłów.

Jak wspomniano wcześniej IPSec może być wykorzystywany z protokołem IPv4, ale stanowi on funkcjonalność opcjonalną. W przypadku IPv6 jest to element obowiązkowy transmisji. IPSec zawiera zestaw kryptograficznych protokołów stworzonych do zapewnienia bezpieczeństwa transmisji danych. IPv6 wykorzystuje mechanizm AH (Authentication Header) do uwierzytelniania i integralności danych, natomiast ESP (Encapsulating Security Payload) do zachowania poufności. W IPv6 zarówno AH, jak i ESP są zdefiniowane w nagłówkach rozszerzonych (Extenion Headers). AH umożliwia zapewnienie uwierzytelnienia oraz integralność danych dla każdego pakietu IPv6. Uwierzytelnienie oznacza, że jeżeli punkt końcowy odbiera pakiet z określonym adresem źródłowym, może być pewien, że pakiet pochodzi z danego adresu IP. Integralność oznacza, że jeżeli punkt końcowy odbiera dane, zawartość tych danych nie została zmodyfikowana na drodze ze źródła do miejsca przeznaczenia. Mechanizm ESP zapewnia poufność, uwierzytelnianie oraz integralność danych. Poufność oznacza, że nikt poza określonym odbiorcom nie może przeczytać zawartości realizowanej komunikacji.

Wybrane ataki na IPv6

Zmiany wprowadzone w IPv6 wpływają bardzo mocno na poziom bezpieczeństwa protokołu. Pomimo wielu nowych mechanizmów bezpieczeństwa wprowadzonych do IPv6, protokół stwarza równie wiele zagrożeń. Warto przeprowadzić analizę niektórych popularnych ataków, skupiając się na wpływie i powiązaniach pomiędzy IPv4 a IPv6.

W IPv4 atak skanowania sieci jest dość łatwym zadaniem. Większość znanych segmentów sieci to klasa C. Skanowanie takiej sieci obecnie nie zajmuje więcej niż kilka minut, gdyż alokacja przeciętnej podsieci to 8 bitów na adresację. Przeciętna alokacja IPv6 w postaci 64 bitów na adresację w podsieci IPv6 oznacza skanowanie znaczącej liczby hostów, co jest praktycznie niewykonalne. Skanowanie w sieciach IPv6 odbywa się trochę inaczej niż w IPv4 z kilku powodów. Po pierwsze skanowanie sieci jest dużo mniej efektywne i wydajne niż w IPv4, ponieważ mamy do czynienia z naprawdę dużą ilością adresów w podsieci. Nie istnieje także żadna implementacja mechanizmy w IPv6, która pozwoli zmienić klasyczne podejście do rozprzestrzeniania się robaków (malware). Istnieje jednak wysokie prawdopodobieństwo, że robaki wyszukujące zagrożonych hostów będą miały trudności z propagacją, ze względu na duże przestrzenie adresowe. Jest jednak i druga strona medalu. Powodem jest nowy adres multicast w IPv6 pozwalający odnaleźć kluczowe systemy w sieci dużo łatwiej, przykładowo rutery czy niektóre serwery. Wystarczy wysłać zapytanie na adres ff02::1, aby dowiedzieć się, jakie węzły w sieci są dostępne. Węzeł w sieci IPv6 to każdy host posiadający dostęp do sieci (przykładowo komputer, drukarka sieciowa, ruter). Dodatkowo sieć IPv6 ma znacznie większe powiązania z ICMPv6 niż sieć IPv4 z ICMP, co nie pozwala zastosować zbyt agresywnych filtrów ACL dla protokołu IPv6.

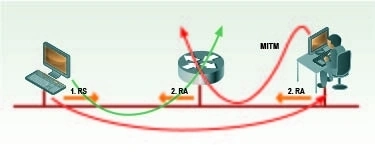

Atak MITM wykonany z wykorzystaniem fałszywych komunikatów RA.

ICMPv6 to kluczowa funkcjonalność w prawidłowym wykorzystaniu IPv6. Wiąże się to m.in. z wymianą wiadomości niezbędnych do funkcjonowania IPv6 jak ND (Neighbour Discovery), RA (Router Advertisment) oraz NS/NA (Neighbor Solicitation/Advertisment). Jeżeli atakujący wyśle podmienione RA wewnątrz podsieci, wszystkie węzły IPv6 zmienią własne tablice trasowania i zapamiętają ruter atakującego jako jeden z domyślnych. Jeżeli w takim przypadku węzeł będzie wysyłał dane do Internetu, może kierować się przez ruter atakującego. Atakujący może w tym przypadku widzieć cały ruch wychodzący z węzła IPv6. Atakujący nie będzie jednak widział ruchu powrotnego. Atakujący może także wysłać wiele RA, które przeciążą tablice trasowania hostów wewnątrz sieci. Z kolei, gdy atakujący podmieni określone NA, może przeprowadzić atak zbliżony do znanego z IPv6 ataku MITM. Poprzez fałszywą odpowiedź na zapytanie NA w ramach NS od ofiary, można przekierować cały ruch IPv6 poprzez węzeł atakującego znajdujący się w tej samej sieci.

Atak na klienta IPv6 z wykorzystaniem wdrogiego serwera DHCPv6. Źródło: RIPE

Autokonfiguracja IPv6 ułatwia przydział adresacji automatycznie bez potrzeby interwencji administratora. IPv6 wykorzystuje do tego celu dwie różne techniki autokonfiguracji. Pierwsza "stateful" wykorzystuje DHCPv6, który stanowi aktualizację protokołu DHCP dla IPv4 i nie różni się znacząco od wersji dla IPv6 w zakresie bezpieczeństwa. W przypadku DHCPv6 atakujący może przekroczyć pulę dostępną na serwerze Atakujący może także umieścić własny serwer DHCPv6 wewnątrz sieci i dystrybuować fałszywe dane konfiguracyjne. Drugą opcją autokonfiguracji jest tryb "stateless", który pozwala systemowi automatycznie generować własny adres IP i sprawdzać czy nie występuje duplikat adresu. Jeżeli duplikat nie istnieje, węzeł może wykorzystywać tak wygenerowany adres. Może to być znaczące ułatwienie z punktu widzenia administratora, ale stanowi wyzwanie i zagrożenie w zakresie kontroli nad zasobami sieci. ND jest protokołem warstwy łącza, który realizuje funkcje podobne do ARP i RARP w IPv4. ND pracuje między innymi w powiązaniu z autokonfiguracją adresów, która jest mechanizmem używanym przez węzeł IPv6 do konfiguracji informacji o adresacji. W obecnej postaci ND, możliwe jest przeprowadzenie ataku DoS. Nastąpi to w przypadku, gdy atakujący odpowie na wszystkie wiadomości DAD (Duplicate Address Detection) od nowego węzła IPv6, konfigurującego ustawienia sieciowe. Nowy węzeł będzie uzyskiwał informacje, że wszystkie adresy są wykorzystane i nigdy nie uzyska dostępu do sieci.

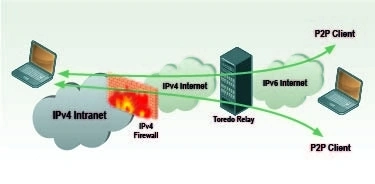

Tunelowanie IPv6 w IPv4 powoduje brak skuteczności mechanizmów zapory ogniowej IPv4. Przykład - sieć Teredo.

Jedną z większych niedogodności obu wersji IPv4 i IPv6 jest fakt, że informacje o dostępności sieci są przesyłane tym samym medium, co ruch użytkownika. Protokoły trasowania realizują swoją komunikację w tym samym medium, co zwiększa ryzyko ataku i destabilizacji infrastruktury. Zagrożenie może polegać na założeniu, że ruch użytkownika może wpływać na przesyłane informacje protokołów trasowania w celu destabilizacji sieci. Protokoły trasowania IPv6 mogą wykorzystywać szyfrowanie i uwierzytelnienie w celu zabezpieczenia informacji, nawet jeżeli transmisja odbywa się tą samą drogą, którą wędrują dane użytkowników. Ataki na protokoły trasowania odnoszą się do aktywności, która próbuje przekierować przepływy ruchu poza sieć. Aktualnie protokoły trasowania są chronione poprzez wykorzystanie szyfrowanych mechanizmów uwierzytelnia (MD5 z PSK) pomiędzy ruterami uczestniczącymi w wymianie tras. To zabezpieczenie nie będzie zmieniane w IPv6. BGP zostanie uaktualnione do ochrony informacji trasowania IPv6.

Wykorzystanie podówjnego stosu (Dual-Stack) może powodować problemy z bezpieczeństwem systemów operacyjnych nieświadomych użytkowników.

Potrzeba kontroli i filtracji jest identyczna w IPv4 oraz IPv6. Listy dostępu zazwyczaj stosowane są do nałożenia restrykcji w dostępie do sieci w przypadku IPv4. Proste funkcje blokowania nieautoryzowanego dostępu są podobnie realizowane w obu protokołach – zarówno IPv4, jak i IPv6. Spoglądając jednak na nagłówki obu protokołów możemy znaleźć znaczące różnice w możliwościach filtracji. Sprawa dotyczy dodatkowej funkcjonalności protokołu IPv6 znanej pod nazwą nagłówków rozszerzonych. Wewnątrz nagłówków rozszerzonych (Extension Header) atakujący może przesłać informacje, które pozostaną niewykryte przez zapory ogniowe, gdy nie będzie zaimplementowane w pełni sprawdzanie tych nagłówków. Podobnie do czasu pojawienia się RFC 5095 można było wykorzystać nagłówek rozszerzony trasowania (Routing Header 0 - RH0), w celu realizacji ataku generowania ruchu DoS.

Poprzez adopcję nowego standardu powinniśmy znacznie bezpieczniej podchodzić do ataków podszywania (spoofing). Dzięki obligatoryjnemu wykorzystaniu IPSec atak podszywania się jest znacznie utrudniony. Z kolei podsłuchiwanie sieci (Sniffing) jest klasycznym atakiem, który polega na przechwyceniu danych przesyłanych przez sieć. IPv6 dostarcza mechanizmy, która pozwalają ochronić się przed tego typu atakiem z wykorzystaniem IPSec, ale nadal możemy spotkać się z identycznymi zagrożeniami jak te dotykające protokół IPSec.

Protokoły tunelowania stwarzają nowe ryzyko. Mechanizmy migracji w postaci protokołów tunelowania pozwalają na opakowanie pakietów IPv6 w pakietach IPv4 w celu transmisji poprzez urządzenie niewspierające IPv6. Istnieje jednak możliwość, że użytkownicy uruchomią te mechanizmy, zanim pojawią się w ramach wspieranej technologii w sieci. Istnieje także ryzyko z drugiej strony. Użytkownicy w systemach operacyjnych poza standardowo wykorzystywanym protokołem IPv4 wykorzystują także nieświadomie protokół IPv6. Jeżeli sieć - do której przyłączony jest taki komputer - wspiera IPv6, nieświadomie komputery mogą zostać wystawione na ataki.

W celu łatwiejszego procesu migracji z IPv4 do IPv6 wiele systemów operacyjnych wspiera jednocześnie oba typy protokołów komunikacyjnych. Technika pozwalająca obsługiwać oba protokoły jednocześnie na jednym systemie pracującym w sieci, nazywana jest podówjnym stosem (dual-stack). W rzeczywistości każdy protokół dysponuje zupełnie niezależnym stosem IP, obłsugującym różne typy ruchu. Najczęściej użytkownicy systemów nie są świadomi istnienia uruchomionego protokołu IPv6, korzystając wyłącznie z protokołu IPv4. Dla tego protokołu są także włączone różnego typu zabezpieczenia dla konkretnych aplikacji. Protokół IPv6 wspiera automatyczną konfigurację adresów, więc może samodzielnie skonfigurować adres IP dla konkretnego hosta. Z powodu takiej konfiguracji atakujący może nawiązać połączenie z określonym hostem za pomocą protokołu IPv6, najczęściej omijając filtrację dostępną wyłącznie dla protokołu IPv4.

Narzędzia do testowania IPv6

Istnieje wiele narzędzi służących testowaniu bezpieczeństwa sieci IPv6, zarówno gotowych urządzeń, jak i niewielkich narzędzi służących testom określonej funkcjonalności.

Na początek zawsze warto przejrzeć narzędzia bezpieczeństwa wykorzystywane już w sieci IPv4. Część z nich może wspierać IPv6, niektóre w ograniczonym zakresie. Fakt, że określone narzędzie będzie wspierało IPv6 niekoniecznie oznacza, że sprawdzi wszystkie zagrożenia IPv6. Zazwyczaj będzie potrafiło realizować komunikację IPv6, ale sprawdzi tylko zagrożenia IPv4. Skanowanie portów w IPv6 można przeprowadzić z wykorzystaniem narządzi typu nmap, halfscan6. Jednym z najlepszych rozwiązań testowania bezpieczeństwa IPv6 jest narzędzie The Attacker Toolkit. To narzędzie pozwala testować protokół IPv6 na różne sposoby, szczególnie odnoszące się do funkcjonalności ND protokołu IPv6. W testowaniu protokołu bezpieczeństwa IPv6 mogą także pomóc narzędzia oparte o techniki "fuzzing". Przykładowo narzędzie Codenomicon posiada narzędzia do testowania metodą "fuzzing" różnych nagłówków rozszerzeń IPv6. Narzędzie ISIC (Internet Stack Integrity Checker) pozwala sprawdzić podatności sotosu IPv6 konkretnego urządzenia sieciowego. Z kolei THC-IPv6 to zestaw kilkunastu prostych narzędzi do testowania bezpieczeństwa różnych elementów sieci IPv6. THC-IPv6 pozwala znaleźć systemy IPv6 w lokalnych i zdalnych sieciach. Dodatkowo THC implementuje rozmaite testery implementacji protokołu. SI6 Networks' IPv6 Toolkit to trochę bardziej skomplikowane narzędzie do testowania bezpieczeństwa IPv6 z bardzo rozległą możliwością parametryzacji zapytań. Natomiast Scapy to oprogramowanie służące do tworzenia spreparowanych pakietów IPv6. Podobnym narzędziem do preparowania i wysyłania pakietów IPv6 jest SendIT. Ataki DoS pozwala sprawdzić narzędzia 6tunneldos.

Zakres narzędzi i ich funkcjonalności jest znaczący, a ciągle powstają nowe programy, pozwalające testować najnowsze zagrożenia, wynikające z wykorzystania protokołu IPv6.

Podsumowanie

Bez dwóch zdań, IPv6 reprezentuje duży krok w przyszłość w zakresie bezpieczeństwa, porównując do poprzedniej wersji IPv4. Dużo nowych zmian powoduje udoskonalenia zarówno funkcjonalności, jak i bezpieczeństwa. Nie jest to natomiast protokół całkowicie odporny na działania agresorów.

Koncepcje ataków na IPv6 są zbliżone do tych znanych z IPv4, natomiast są dostosowane do wprowadzonych modyfikacji w nowym protokole. Zaletą jest natomiast fakt, że IPv6 wymaga jeszcze czasu na kompletne wdrożenia w większości sieci, co pozwala przygotować odpowiednie zalecenia dotyczące bezpiecznych implementacji. Fakty natomiast wskazują, że wiele problemów bezpieczeństwa powstaje na styku migracji z IPv4 do IPv6. Dodatkowo implementacje stosu IPv6 w różnych systemach także zawierają znaczącą liczbę błędów. Analizując bezpieczeństwo IPv6 warto więc zwrócić uwagę nie tylko na bezpieczeństwo protokołu IPv6, ale także błędy wynikające implementacji stosu oraz wykorzystania aplikacji w środowisku IPv6.

Zastanawiając się nad bezpieczną implementacją IPv6 warto wziąć pod uwagę nie tylko sposoby redukcji zagrożeń, ale także inne czynniki, w tym organizacyjne. Największym ryzykiem wdrożeń IPv6 jest obecnie niski stopień wiedzy na temat zagrożeń oraz poprawnej implementacji protokołu IPv6. Organizacje muszą poświęcić czas i pieniądze na odpowiednie wyszkolenia kadr IT do pracy z nowym protokołem. Producenci sprzętu także mają wiele do nadrobienia w zakresie implementacji zabezpieczeń IPv6, ale także dostosowania oferty rynkowej urządzeń do potrzeb użytkowników. Kolejnym czynnikiem zniechęcającym do implementacji IPv6 jest stosunkowo niewielkie wsparcie protokołu przez operatorów. Trudno się dziwić, ponieważ wymaga to dość dużych inwestycji w sprzęt, a dodatkowo wielu godzin poświęconych na testy i implementację. Do tego wszystkiego dochodzi niechęć administratorów z powodu niezależnego zarządzania bezpieczeństwem różnych protokołów, a także problemami bezpieczeństwa implementacji różnych aplikacji w środowisku IPv6, przykładowo SIP. Prawdopodobnie największym zagrożeniem implementacji IPv6 wg administratorów sieci lokalnych jest brak mechanizmu NAT. Trudno ocenić kiedy administratorzy, operatorzy, producenci sprzętu osiągną ten sam poziom wiedzy na temat implementacji i bezpieczeństwa IPv6, jaki posiadają obecnie na temat IPv4.