Bezpieczeństwo usług RDP

-

- Kamil Folga,

- 15.04.2013

Bezpieczeństwo transmisji RDP

Na bezpieczeństwo połączeń RDP składają się dwa elementy - bezpieczeństwo transmisji oraz bezpieczny dostęp do serwera. Każdy z tych elementów powinien być odpowiednio zabezpieczony.

Jeżeli chodzi o transmisję, protokół RDP zapewnia szyfrowanie połączenia pomiędzy klientem a serwerem. Wykorzystuje do tego 128-bitowy algorytm RC4. Domyślnie połączenia RDP są szyfrowane z najwyższym dostępnym poziomem bezpieczeństwa (128 bitów). Niektóre starsze wersje aplikacji klienckich RDP nie wspierają jednak tak wysokiego poziomu szyfrowania. W tej sytuacji wykorzystywane jest szyfrowanie z użyciem klucza 56-bitowego. Chcąc wymusić stosowanie wyłącznie szyfrowania 128-bitowego, należy skonfigurować odpowiednio GPO (Group Policy Object) w zakresie standardów poziomu szyfrowania. Rekomendujemy włączenie maksymalnego poziomu ("HighLevel"). Transmisja dodatkowo może zostać zabezpieczona z wykorzystaniem mechanizmów SSL/TLS, a także szyfrowanych tuneli IPSec (VPN) lub SSH.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Cyberobrona? Mamy w planach

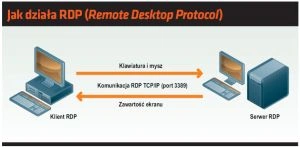

Jak działa RDP (Remote Desktop Protocol)

Wykorzystanie bramy usług RDG jest jedną z preferowanych metod zabezpieczenia transmisji w ramach usługi. Jeżeli korzystasz z takiej konfiguracji, wszystkie usługi połączeń od strony klientów są kierowane właśnie na bramkę RD (Remote Desktop). Bramka czeka na zapytania RDP na porcie 443 (standardowy port HTTPS). Następnie uwierzytelnienie realizowane jest z wykorzystaniem certyfikatów. Po ustanowieniu bezpiecznego połączenia klient jest kierowany do serwera usługi RDP na właściwej maszynie. Funkcja bramy RDP jest przykładowo wbudowana w system Windows Server 2008. Wykorzystanie bramy zdalnego dostępu dodatkowo ułatwia monitorowanie i nadzór nad usługami RDP.

Jeżeli bramka nie jest dostępna w danej konfiguracji, można - jak już wspomnieliśmy - wprowadzić dodatkową warstwę szyfrowania poprzez tunelowanie sesji RDP przez IPSec lub SSH. IPSec jest wbudowany we wszystkie systemy operacyjne od Windows 2000, ale zarządzanie i użyteczność została znacznie usprawniona w Windows Vista/7/2008. Jeżeli serwer SSH jest dostępny, można tunelować połączenia RDP także z wykorzystaniem tego protokołu.

Bezpieczeństwo dostępu RDP

Pierwszą zasadą bezpieczeństwa dostępu RDP jest wykorzystanie bardzo mocnych haseł dla każdego użytkownika, któremu przydzielony został dostęp do usługi zdalnego pulpitu. Mechanizm tworzenia haseł powinien zostać uzgodniony jeszcze przed podjęciem wdrożenia usługi, przykładowo w ramach dokumentu polityki bezpieczeństwa. Dobrym pomysłem jest wygenerowanie haseł przez specjalnie do tego celu przygotowane aplikacje. Warto także przeprowadzać dość częste okresowe zmiany haseł oraz ich inspekcję.