Bezpieczeństwo urządzeń mobilnych - podstawą dobre zarządzanie

-

- 21.01.2013

Bezpieczny, bo odizolowany

Nowym rozwiązaniem, które może pogodzić korporacyjne wymagania na bezpieczeństwo dostępu do firmowych zasobów IT z prywatnością i swobodą korzystania z prywatnych urządzeń mobilnych jest oparta na wirtualizacji koncepcja urządzeń "dual-identity".

Smartfon, notebook lub tablet może być wyposażony w wirtualne, odizolowane interfejsy pozwalające na modyfikację zasad i mechanizmów bezpieczeństwa zależnie od tego czy jest to interfejs prywatny czy udostępniający firmowe zasoby IT. W efekcie firma uzyskuje możliwość kontroli nad danymi i egzekwowaniem zasad polityki bezpieczeństwa, a użytkownik nie musi się obawiać, ze dział IT będzie kontrolował jego prywatne dane lub aktywność w internecie.

Zobacz również:

Technologie pozwalające na uruchamianie w urządzeniu mobilnym dwóch wirtualnych instancji systemu operacyjnego już są dostępne i trzeba tylko zaczekać na ich popularyzację. Oferują je m.in. takie firmy jak VMware i Red Bend, które ostatnio podpisały porozumienia OEM z niektórymi producentami smartfonów, dotyczące instalacji ich oprogramowania w oferowanych przez nich modelach sprzętu. Oparte na wirtualizacji technologie typu dual-identity rozwijają też inne mniejsze firmy.

Obecnie są dwa różne, podstawowe podejścia do wirtualizacji smartfonów wykorzystujące hyperwizory określane jako Type 1 lub Type 2.

Hyperwizor Type 1 to technologia sprzętowa, która polega na utworzeniu dwóch niezależnie uruchamianych i odizolowanych kopii systemu OS obsługiwanych przez procesor. Jest to rozwiązanie uznawane za specjalistów za najbardziej bezpieczne. Procesory obsługujące takie funkcje mają się pojawić w 2013 roku, np. ARM Cortex-A15. Wadą tego rozwiązania jest konieczność niezależnego uruchamiania dwóch systemów, co dla wielu użytkowników może być niewygodne, ale jak zapewniają przedstawiciele Red Bend, szybkość przełączania między interfejsem prywatnym i służbowym może być zadowalająca.

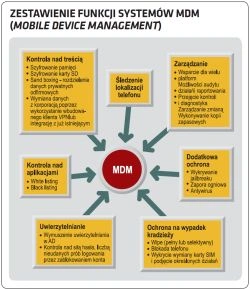

Zestawienie funkcji systemów MDM (Mobile Device Management)

Kilka lat temu VMware była zainteresowana ideą opracowania hyperwizorów Type 1 dla urządzeń mobilnych, jednak zrezygnowała z wprowadzenia jej na rynek, bo okazało się, że zainteresowanie nią jest wśród producentów smarfonów było niewielkie - hyperwizory Type 1 wymagają modyfikacji funkcji sprzętowych. Dlatego VMware zdecydował się na opracowanie hyperwizora Type 2 - Horizon Mobile, który może być preinstalowany w smartfonie lub tablecie i aktywowany, jeśli pojawi się taka potrzeba lub też instalowany dodatkowo jako niezależny, dostępny bezpłatnie program. Na rynku amerykańskim Horizon Mobile ma być dostępny w 2013 r. VMware zawarło z LG, Samsung i Motorolą porozumienia dotyczące preinstalacji Horizon Mobile w niektórych modelach urządzeń. A Motorola już oferuje smartfony Droid Razr M z takim oprogramowaniem, choć na razie tylko na rynku japońskim.