Bezpieczeństwo sieci na celowniku hakerów

-

- Józef Muszyński,

- 07.06.2007

Może także śledzić kluczowe ustawienia konfiguracyjne i w razie ich zmiany wykonuje dodatkową kontrolę punktu końcowego. Jeśli wykryje np. wyłączenie osobistej zapory ogniowej w maszynie podpiętej do sieci, może zablokować jej dostęp, aż do momentu ponownego włączenia zapory.

Według najnowszych danych firmy badawczej Infonetic, dostawcy rozwiązań NAC osiągną w roku 2008 obroty wielkości 3,9 mld USD. Dla porównania, w roku 2005 liczba ta wynosiła 323 mln USD.

Jednak nadal nasuwa się pytanie, jaki stan zaawansowania reprezentują dzisiaj rozwiązania NAC? Wersja NAC w wydaniu Microsoftu, NAP - Network Access Protection, obsługiwana jest przez system operacyjny Vista, ale ciągle czeka jeszcze na uaktualnienie dla Systems Management Server. Cisco pracuje nad klientem NAC, który nie będzie wymagał dodawania dodatkowych urządzeń do sieci.

Pomimo niezakończonych prac projektowych, rozwiązania NAC mogą już teraz wnosić korzystne zmiany w zakresie bezpieczeństwa i powinny być brane pod uwagę przy poprawianiu stanu bezpieczeństwa sieci w przedsiębiorstwach.

W opinii analityków standard uwierzytelniania 802.1X stanie się dominującym mechanizmem egzekwowania reguł dostępu w rozwiązaniach NAC, tak więc użytkownicy nastawiający się na rozwiązania NAC zagnieżdżane w przełącznikach już teraz powinni uaktualniać je do tego standardu.

Specjaliści ostrzegają jednak, aby nie ulegać nadmiernie chwytom marketingowych informacji nadchodzącym z rynku NAC, ponieważ można nie zauważyć ważnych ograniczeń tej technologii.

Aberdeen Group zaleca, aby przedsiębiorstwa decydujące się na wykorzystanie NAC do ochrony swojej sieci rozpoznały, czy wdrożenie NAC wymagać będzie nowego wyposażenia sprzętowego lub znaczących zmian w architekturze sieci.

Te dwa czynniki mają największy wpływ na koszty i złożoność projektu NAC. W zakresie sprzętu to dodatkowe urządzenia, które trzeba włączyć do infrastruktury sieciowej, a także możliwa konieczność wymiany przełączników na obsługujące NAC. Ponadto niektóre schematy NAC wymagają rekonfiguracji istniejących przełączników i routerów.

Poza kosztami rekonfiguracji sprzętu potencjalny użytkownik powinien ocenić jak czasochłonne i pracochłonne będą bieżące operacje zarządzania regułami bezpieczeństwa związanymi z NAC.

Przedsiębiorstwa powinny testować rozwiązania NAC z perspektywy użytkownika końcowego, w celu określenia, w jakim zakresie zmieni się charakter jego doświadczeń i przyzwyczajeń wynikających z dotychczasowego stylu pracy. Znaczące zmiany mogą wpływać na efektywność pracy użytkowników końcowych, dlatego jednym z celów projektu powinna być minimalizacja zmian, z punktu widzenia pracowników, wnoszonych przez NAC.

Nowe schematy ochrony danych

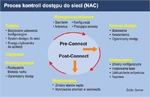

Proces kontroli dostępu do sieci

Kompleksowa strategia szyfrowania musi brać pod uwagę wszystkie sposoby wprowadzania i wyprowadzania danych, jak również to, w jaki sposób są przechowywane. Hakerzy w coraz większym zakresie preferują ataki na stronę kliencką. Wykorzystują nieostrożność pracowników do bezwiednego instalowania trojanów lub rejestratorów klawiatury, które pozyskują następnie informacje wykorzystywane do uzyskania dostępu do danych. Niektóre kody złośliwe mogą także uzyskiwać dostęp do danych w chwili ich transmitowania przez sieć. Takie dane są narażane w momencie ich zapamiętywania online lub fizycznego archiwizowania. Należy również wymuszać ochronę danych wysyłanych do partnerów biznesowych i stron trzecich.

Szyfrowanie wykorzystywane jest też w nowych schematach ochrony danych do osiągnięcia takich celów, jak kontrola uprawnień i samousuwanie danych.

Oferowane są rozwiązania pozwalające na tworzenie dokumentów z wbudowanym sterowaniem uprawnieniami. Zapewniają one kontrolę dostępu i zarządzanie polityką przechowywania dokumentu, pozwalając użytkownikowi na ustawianie reguł takiej polityki działających poza repozytorium dokumentów. Jest to osiągane przez ustawianie tych reguł w czasie fazy tworzenia dokumentu i zaszyfrowanie jego zawartości przed eksportem. Do czytania takiego dokumentu aplikacja - np. Acrobat Reader lub Office - musi uzyskać dostęp do centralnego serwera polityk, aby otrzymać klucze do deszyfracji.

Kontrolowane uprawnienia pozwalają na dynamiczne odwołanie dostępu i uprawnień udzielonych poszczególnym użytkownikom. Dokument jest uwierzytelniany i szyfrowany w momencie powstawania i dystrybuowany w formie zaszyfrowanej. Gdy ktokolwiek próbuje otworzyć dokument, związana z nim aplikacja łączy się z autorem w celu zweryfikowania, czy żądający użytkownik nadal ma uprawnienia dostępu.

Podobny kierunek dotyczy mechanizmów samousuwania danych, które coraz częściej pojawiają się jako opcja dla laptopów, telefonów komórkowych, PDA i innych urządzeń. Po zaszyfrowaniu dane są następnie chronione przez oprogramowanie monitorujące i kompatybilne urządzenie. Za każdym razem, kiedy urządzenie jest włączane, łączy się przez Internet (lub sieć komórkową) z serwerem uwierzytelniającym właściciela danych.

Jeżeli urządzenie zostanie skradzione, właściciel może je poinstruować, aby usunęło lub zaszyfrowało dane przy następnym połączeniu. Niektóre rozwiązania inicjują usunięcie lub zaszyfrowanie danych po zdefiniowanej liczbie dni, jeżeli urządzenie nie połączy się z serwerem uwierzytelniania.

| Piotr Nogaś Principal Presales Consultant Symantec Poland |

Rozwiązania NAC stopniowo zdobywają świadomość klientów korporacyjnych - musimy sobie jasno powiedzieć, że są to rozwiązania głównie dla dużych korporacji, dla których redukcja pracochłonności i zapewnienie zgodności z obowiązującymi przepisami jest niezbędne. Obserwuję również zainteresowanie rozwiązaniami, które oprócz realizacji kontroli dostępu umożliwiają centralne zarządzanie, także w zakresie wydawania poprawek, integracji funkcji Personal Firewall, Antywirus, IDS/IPS oraz prawami użytkownika do wykorzystania modułów sprzętowych, takich jak pamięci masowe USB, nagrywarki CD/DVD itp. Wielu klientów przykłada szczególną wagę do modułów raportowych, co może sugerować, że firmy przygotowują się do podjęcia szeroko rozumianych projektów "compliance". Na tym rynku pokutuje jednak przekonanie części klientów, że realizacja NAC wymaga kosztownej wymiany platformy sprzętowej - czemu przeczą udane wdrożenia oferujące pełną funkcjonalnie kontrolę dostępu w istniejących środowiskach sieciowych. Rozwiązania NAC stopniowo zdobywają świadomość klientów korporacyjnych - musimy sobie jasno powiedzieć, że są to rozwiązania głównie dla dużych korporacji, dla których redukcja pracochłonności i zapewnienie zgodności z obowiązującymi przepisami jest niezbędne. Obserwuję również zainteresowanie rozwiązaniami, które oprócz realizacji kontroli dostępu umożliwiają centralne zarządzanie, także w zakresie wydawania poprawek, integracji funkcji Personal Firewall, Antywirus, IDS/IPS oraz prawami użytkownika do wykorzystania modułów sprzętowych, takich jak pamięci masowe USB, nagrywarki CD/DVD itp. Wielu klientów przykłada szczególną wagę do modułów raportowych, co może sugerować, że firmy przygotowują się do podjęcia szeroko rozumianych projektów "compliance". Na tym rynku pokutuje jednak przekonanie części klientów, że realizacja NAC wymaga kosztownej wymiany platformy sprzętowej - czemu przeczą udane wdrożenia oferujące pełną funkcjonalnie kontrolę dostępu w istniejących środowiskach sieciowych.Z moich obserwacji wynika, że dużo firm w tym zakresie okazuje szeroko pojętą ostrożność w myśl maksymy "nauczmy się chodzić zanim zaczniemy biegać" i realizuje usługi NAC raczej na poziomie stacji niż użytkownika. Oczekiwany rozwój oprogramowania typu suplicant może zmienić ten stan rzeczy oraz spowodować otwieranie projektów rozszerzających istniejącą funkcjonalność NAC. |