Bezpieczeństwo Windows Hello - czy jest się czym martwić?

-

- 11.03.2024, godz. 06:21

Windows Hello - domyślny system zabezpieczeń biometrycznych w Windows 10/11 został złamany. Czy oznacza to, że rozwiązanie to przestało być bezpieczne?

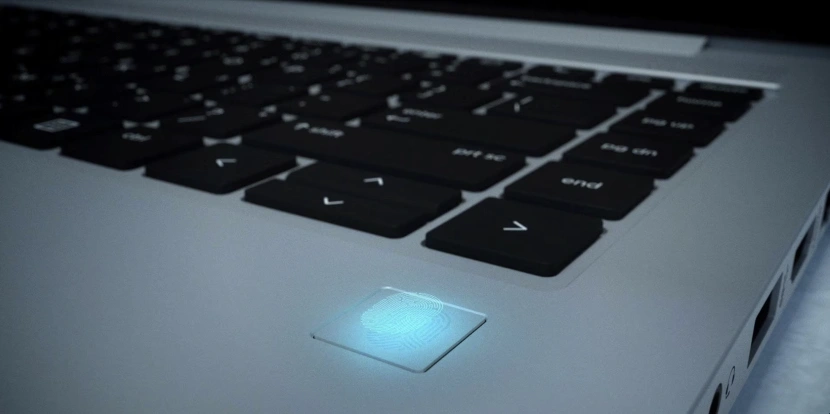

Wraz z debiutem Windowsa 10 w 2015 roku firma Microsoft dodała do swojego systemu operacyjnego komponent Windows Hello - dedykowane rozwiązanie pozwalające zabezpieczyć dostęp do systemu operacyjnego z wykorzystaniem uwierzytelniania biometrycznego. Z Windows Hello kompatybilne są przede wszystkim czytniki linii papilarnych, ale również skanery tęczówki oka czy sensory ToF.

Czytnik linii papilarnych w laptopie

Źródło: hp.com

Windows Hello dostępne jest na urządzeniach z systemami operacyjnymi Windows 10 oraz Windows 11, które posiadają na wyposażeniu system uwierzytelniania biometrycznego. Tym samym codziennie miliony osób korzystają z Windows Hello, aby szybko, sprawnie i wygodnie dostać się do systemu operacyjnego.

Zobacz również:

- Microsoft zapowiada nową linię małych modeli językowych AI

- Nearby Sharing od Google - wygodny sposób na przesyłanie plików

Badacze kilkukrotnie udowodnili już, że Windows Hello nie jest w pełni odporne na ataki hakerskie. Czy oznacza to jednak, że rozwiązanie to stało się niebezpieczne?

Łamanie zabezpieczeń Windows Hello

Na przestrzeni ostatnich kilku lat udokumentowano udane próby złamania zabezpieczeń Windows Hello. Cyberprzestępcy stale szukają nowych sposobów na uzyskanie dostępu do danych użytkowników. Windows Hello pozwala ominąć wpisywanie kodu PIN lub klasycznego hasła, aby zalogować się do systemu operacyjnego uwierzytelniając użytkownika.

Kamera kompatybilna z Windows Hello

Źródło: microsoft.com

Na stronie internetowej Blackwing HQ dwójka badaczy - Jesse D'Aguanno raz Timo Teras opublikowali raport dotyczący bezpieczeństwa systemu Windows Hello.

Zaprezentowali oni w jaki sposób udało im się się pokonać zabezpieczenia w popularnych komputerach z aktywnym Windows Hello. Mowa o Dell Inspiron 15, Lenovo ThinkPad T14 oraz Microsoft Surface Pro z Type Cover z czytnikiem linii papilarnych. Co istotne mowa o urządzeniach z różnych segmentów - laptopie z niższej półki, tablecie 2-w-1 produkowanym przez Microosft oraz jednym z najpopularniejszych laptopów korporacyjnych od Lenovo.

W przypadku komputera Dell Inspiron 15 badacze zauważyli, że mogą uruchomić system Linux na laptopie. Po zalogowaniu się do systemu Linux zarejestrowali swoje odciski palców w systemie i nadali im te same identyfikatory, co użytkownik systemu Windows, do którego konta chcą się zalogować.

Następnie wykorzystano klasyczny atak man-in-the-middle. Udało się pomyślnie ominąć zabezpieczenia Windows Hello poprzez przekierowanie bazy danych odcisków palców z systemu Windows na tą z Linuxa.

W przypadku popularnego laptopa biznesowe Lenovo ThinkPad T14 odkryto, że laptop wykorzystuje niestandardową metodę szyfrowania do weryfikacji odcisków palców. Przy odrobinie pracy udało się ją odszyfrować, co dało dostęp do procesu weryfikacji odcisków palców.

Lenovo ThinkPad T14

Źródło: lenovo.com

Po wykonaniu tej czynności badacze zmusili bazę danych odcisków palców do zaakceptowania ich odcisków palców jako odcisków użytkownika.

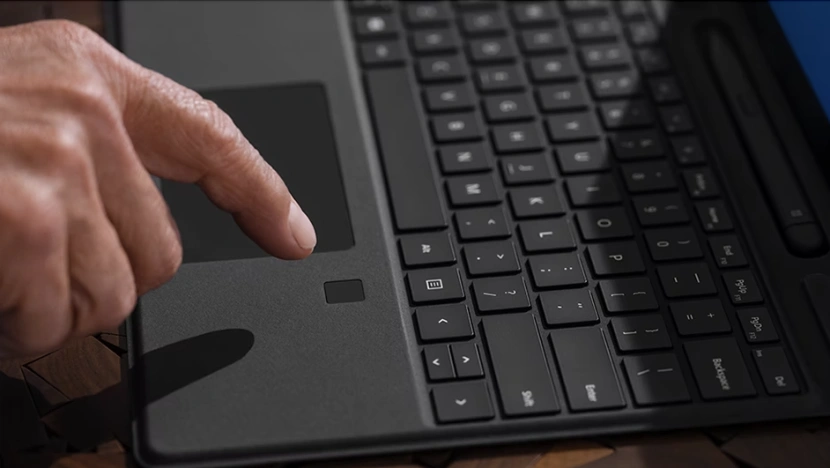

Z pozoru mogłoby się wydawać, że urządzenie Microsoftu pracujące pod kontrolą systemu operacyjnego tego samego producenta będzie najtrudniejsze do złamania. W praktyce okazało się, że najciemniej jest pod latarnią. Okazało się, że dodatkowe akcesorium do Surface Pro nie posiada wielu systemów zabezpieczeń i łatwo go złamać. W przypadku urządzeń z serii Microsoft Surface zdecydowanie bezpieczniej jest korzystać ze skanowania twarzy.

Czytnik linii papilarnych w Microsoft Surface Pro

Źródło: microsoft.com

Windows Hello można złamać, ale co to oznacza dla użytkowników w praktyce?

Fakt, że zabezpieczenia Windows Hello zostały złamane nie oznacza automatycznie, że jest to mocno skompromitowana usługa, która nie zapewnia odpowiedniego poziomu bezpieczeństwa. Warto pamiętać, że Windows Hello jest jedynie elementem składowym całego systemu zabezpieczeń biometrycznych, na który wpływa rodzaj sensora biometrycznego, jego sterowniki, komponenty bezpieczeństwa w komputerze oraz oprogramowanie układowe.

Rozważając bezpieczeństwo systemu Windows Hello należy zwrócić uwagę na kilka istotnych kwestii:

- Ataki zostały przeprowadzone przez wykwalifikowane osoby z dużą wiedza na temat zabezpieczeń biometrycznych

- Ataki wymagały fizycznego dostępu do sprzętu przez długi czas

- Ataki zostały przeprowadzone na kilku specyficznych rodzajach sprzęt

Po uwzględnieniu powyższych zmiennych, Windows Hello nadal pozostaje stosunkowo bezpiecznym systemem zabezpieczeń biometrycznych, z których warto korzystać na codzień.

Aby dodatkowo zwiększyć poziom bezpieczeństwa można zastosować dodatkowe środki bezpieczeństwa w postaci nie zostawiania komputera z Windows Hello w miejscu z dostępem osób trzecich przez większą ilość czasu. W środowisku korporacyjnym można rozważyć dodatkowe zabezpieczenie logowania metodą 2FA/MFA np. z wykorzystaniem czytników kart Smart Card, które mogą być drugim składnikiem autoryzacji użytkownika działającym w parze z Windows Hello.

Żaden system zabezpieczeń nie jest w pełni bezpieczny

W dzisiejszym czasie i obecnej sytuacji cybernetycznej powinniśmy stosować zasadę ograniczonego zaufania. W praktyce każde zabezpieczenie można złamać. Nie oznacza to jednak, że nawet system, który w przeszłości został skompromitowany jest niebezpieczny. Windows Hello pozwala skutecznie bronic dostępu do systemu operacyjnego będąc przy okazji wygodnym sposobem na odblokowanie komputera. Tym samym nic nie stoi na przeszkodzie, aby korzystać z niego na codzień. Rozwiązanie to może zostać skompromitowane w takim samym stopni jak przejęcie klasycznego hasła lub kodu PIN.