Bezpieczeństwo IT- systemy odporne na ataki typu ransomware

Materiał promocyjny Bezpieczeństwo IT to kompleksowy zestaw strategii zaprojektowanych tak, aby zapobiegać nieautoryzowanemu dostępowi do zasobów, sieci i danych organizacji. Obejmują one zarówno bezpieczeństwo informacji – infosecurity, jak i cyberbezpieczeństwo. Celem działań pierwszym z tych obszarów jest utrzymanie bezpieczeństwa, integralności i poufności prywatnych informacji. Cyberbezpieczeństwo to powstrzymywanie nieautoryzowanych użytkowników i hakerów. W ogólnym ujęciu bezpieczeństwo IT zapobiega zagrożeniom i naruszeniom, które mogą negatywnie wpłynąć na bieżącą działalność operacyjną, jak i przyszły rozwój firmy i jej zdolność do konkurowania. Celem zespołów ds. bezpieczeństwa IT jest zagwarantowanie, aby dostęp do wewnętrznej sieci firmy mieli tylko upoważnieni użytkownicy i tylko zgodnie z przyznanymi uprawnieniami mogli wprowadzać zmiany w informacjach i dokumentach, które się tam znajdują.

AUTOR: MAREK KONARZEWSKI, MATIC SA

Jednym z najbardziej niebezpiecznych typów ataków jest ransomware, czyli rodzaj złośliwego oprogramowania, które uniemożliwia dostęp do plików, systemów lub sieci do czasu zapłacenia okupu za ponowne udostępnienie tych zasobów. Ataki ransomware mogą powodować kosztowne zakłócenia w działaniu całej organizacji oraz utratę ważnych informacji i danych. W świecie IT ataki ransomware są bardzo powszechne - szacuje się, że atak ransomware ma miejsce średnio co 11 sekund. Najczęściej cyberprzestępcy uzyskują dostęp do sieci korporacyjnych za pomocą jej użytkowników końcowych, czyli pracowników. Atakujący używają metod socjotechniki do wysyłania oprogramowania ransomware za pośrednictwem legalnie wyglądających wiadomości e-mail, które mogą zawierać hiperłącza do pobrania oprogramowania lub załącznika, który wygląda np. jak dokument PDF. Wielu cyberprzestępców ukrywa również oprogramowanie ransomware w bezpłatnych plikach do pobrania na legalnie wyglądających stronach internetowych.

Istnieje kilka odmian ataków typu ransomware. Historycznie najstarszy i najbardziej łagodny to tzw. screen-locker, który tylko blokował użytkownikowi dostęp do urządzenia. Mogło być to irytujące, ale nie wyrządzało większych szkód – nie było szyfrowania plików i przy odrobinie wiedzy informatycznej można było sobie z nim poradzić. Dla cyberprzestępców screen-lockery okazały się zbyt niedoskonałe w wyłudzaniu pieniędzy, dlatego wraz z postępem technologicznym pojawił się tzw. crypto-ransomware. To znacznie bardziej efektywna postać ataku ransomware, która ingeruje w strukturę danych dostępnych dla urządzenia, szyfrując zaawansowanymi algorytmami wszystkie osiągalne pliki zarówno lokalnie jak i te umiejscowione na zasobach wspólnych, w tym w środowiska SAN, czy chmurach danych. Takie działanie przewiduje w kolejnym kroku odpłatne udostępnienie klucza do odszyfrowania i odzyskania danych, których nie da się odzyskać w inny sposób.

W ostatnim czasie częstsze stały się ataki typu disk-encryptor. Działają one podobnie jak jego poprzednio, jednak szyfrowany jest cały dysk twardy, a to całkowicie odbiera użytkownikowi możliwość uruchomienia systemu operacyjnego, czy platformy wirtualizacyjnej.

Zdarza się także, że oprogramowanie ransomware potrafi zainfekować nie tylko jedno urządzenie, ale i dyskretnie rozprzestrzenić się na wszystkie urządzenia sieciowe, jeśli nie zostanie w porę wykryte.

RANSOMWARE – PROPOZYCJA ROZWIĄZANIA

Kluczem do sukcesu jest monitorowanie całej infrastruktury operacyjnej firmy, a nie tylko stacji roboczych. Budowa skutecznego i kompleksowego rozwiązania musi zawierać takie elementy:ty:

1. Monitorowanie infrastruktury fizycznej i logicznej:

- Monitor aplikacji

- Monitor systemów operacyjnych

- Monitor infrastruktury fizycznej

2. Silnik analityczny, który w czasie zbliżonym do rzeczywistego analizuje anomalie działania aplikacji, systemów operacyjnych oraz działania sprzętu fizycznego.

3. Silnik korelacji, który pozwala nakładać na siebie w przestrzeni czasu to, co się dzieje w naszej i z naszą infrastrukturą aplikacyjną, operacyjną i sprzętową.

MATIC SA, jako wieloletni partner biznesowy IBM, posiada zasoby i zespoły konsultantów zdolnych do zbudowania systemu działającego w czasie zbliżonym do rzeczywistego, który:

- Wykryje atak typu ransomware

- Powiadomi administratorów i osoby odpowiedzialne za bezpieczeństwo IT

- Przeanalizuje typ i działanie programów atakujących

- Zabezpieczy dane i informacje

- Przywróci ciągłość operacyjną.

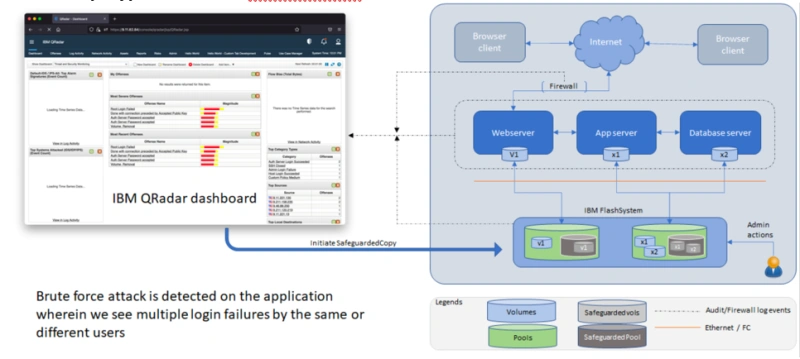

Całość rozwiązania opiera się o wielokrotnie sprawdzone komponenty najwyższej jakości:

- System składowania danych IBM FlashSystem wraz z SafeGuarded Copy

- System monitorująco-analizujący IBM Security QRadar SOAR

- System przywracający ciągłość operacyjną IBM Copy Services Manager

To rozwiązanie zostało sprawdzone w praktyce i uchroniło jego użytkowników przed znaczącymi stratami i zatrzymaniem działalności operacyjnej.

Szczegóły konfiguracji działania tego rozwiązania antyransomware można zweryfikować na spotkaniu z konsultantami MATIC SA.

Podobnie skonfigurowany system może także wykrywać podejrzane zachowania wewnątrz organizacji, choćby w sytuacji gdy użytkownik z prawami administratora lub niższymi chce skasować bezpieczną kopię systemu albo gdy użytkownik nagle loguje się zdalnie do systemu poza jego standardowymi godzinami pracy.

Efektywność proponowanego rozwiązania można sprawdzić w czasie dedykowanej sesji lub spotkania - wystarczy skontaktować się z naszym zespołem ds. cyberbezpieczeństwa pod adresem e-mail: [email protected]

Więcej na temat cyberbezpieczeństwa i ransomware można znaleźć w wydawnictwie „Bezpieczeństwo IT – ochrona przed ransomware” przygotowanym przez specjalistów z MATIC SA