Automatyzacja procesów bezpieczeństwa IT a realizacja wymogów Dyrektywy NIS2

Materiał promocyjny Rozwój wielu dziedzin opiera się o upraszanie procesów oraz ich automatyzację. Od wieków skupiamy się na realizacji naszych zadań w sposób jak najszybszy i jak najtańszy. Automaty jako pierwsze pojawiły się w obszarach ściśle technologicznych, gdzie wyręczały pracowników w nurzących obowiązkach. Świat IT zna automatyzację od dawna i tu również została ona wprowadzona przez techniczne zespoły operacyjne utrzymania systemów i aplikacji. Skrypty, playbooki oraz pipeliny na stałe zagościły w konsolach administratorów, którzy woleli raz poświęcić czas na obsługę zagadnienia i tych które pojawią się w przyszłości. Dodatkowo, ludzki czas jest coraz droższy, co powoduje, że nowe wyzwania od razu rozpatrujemy jako podstawę do automatyzacji.

Od 18.10.2024r będą obowiązywać restrykcyjne obowiązki w zakresie zapewnienia wysokiego wspólnego poziomu cyberbezpieczeństwa na obszarze całej Unii Europejskiej narzucone przez Dyrektywę NIS 2 (ang. Network and Information Systems Directive).

Automatyzacja procesów płynących z Dyrektywy NIS2 to dla większości przedsiębiorstw jedyna szansa na spełnienie jej wymagań. Brak specjalistów na rynku, blokada zatrudnienia, niskie budżety wynagrodzeń i reżim pracy 24h jasno wyznaczają kierunek rozwoju komórek bezpieczeństwa. Konieczność pracy zmianowej dodatkowo utrudnia pozyskanie ekspertów IT Security, którzy mogą dziś dowolnie przebierać wśród ofert pracy całego świata.

Energy SOAR reprezentuje rodzinę produktów Security Orchestration, Automation and Response. SOAR to platforma do zarządzania bezpieczeństwem, która łączy w sobie różne funkcjonalności, w tym automatyzację, analizę zagrożeń i reakcję na incydenty. Aby pomóc zrealizować obowiązki narzucone przez Dyrektywę NIS 2, SOAR oferuje szereg funkcji, takich jak:

- Automatyzacja działań związanych z bezpieczeństwem.

SOAR pozwala na automatyzację wielu rutynowych czynności związanych z bezpieczeństwem, takich jak analiza dzienników zdarzeń czy raportowanie incydentów. Dzięki temu zespół odpowiedzialny za bezpieczeństwo może skupić się na bardziej złożonych zadaniach.

- Integracja z narzędziami bezpieczeństwa.

SOAR umożliwia integrację z różnymi narzędziami bezpieczeństwa, takimi jak systemy detekcji zagrożeń (IDS), systemy zarządzania incydentami (SIEM), narzędzia do testów penetracyjnych (pentesty) czy systemy kontroli dostępu (IAM). Dzięki temu SOAR może agregować dane z różnych źródeł i przeprowadzać kompleksową analizę zagrożeń.

- Automatyczna analiza zdarzeń.

SOAR może analizować zdarzenia na podstawie różnych kryteriów, takich jak pochodzenie, typ, stopień zagrożenia czy priorytet. Dzięki temu system może określić, które zdarzenia wymagają pilnej reakcji, a które można odłożyć na później.

- Automatyczne reagowanie na zagrożenia.

SOAR pozwala na automatyczne reakcje na zagrożenia, np. blokując ruch sieciowy z określonego adresu IP czy zmieniając ustawienia konfiguracji sieci. Dzięki temu system SOAR pozwala na szybką i skuteczną reakcję na incydenty.

- Raportowanie i audytowanie.

SOAR umożliwia generowanie raportów dotyczących bezpieczeństwa sieci oraz audytowanie działań związanych z bezpieczeństwem. Dzięki temu zespół odpowiedzialny za bezpieczeństwo może monitorować i analizować swoją pracę oraz dostarczać wymagane przez dyrektywę NIS 2 raporty.

- Współpraca z SIEM pozwala na wczesne wykrycie i szybką reakcję na ataki oraz na identyfikację nieprawidłowości i wadliwych działań w systemach informatycznych.

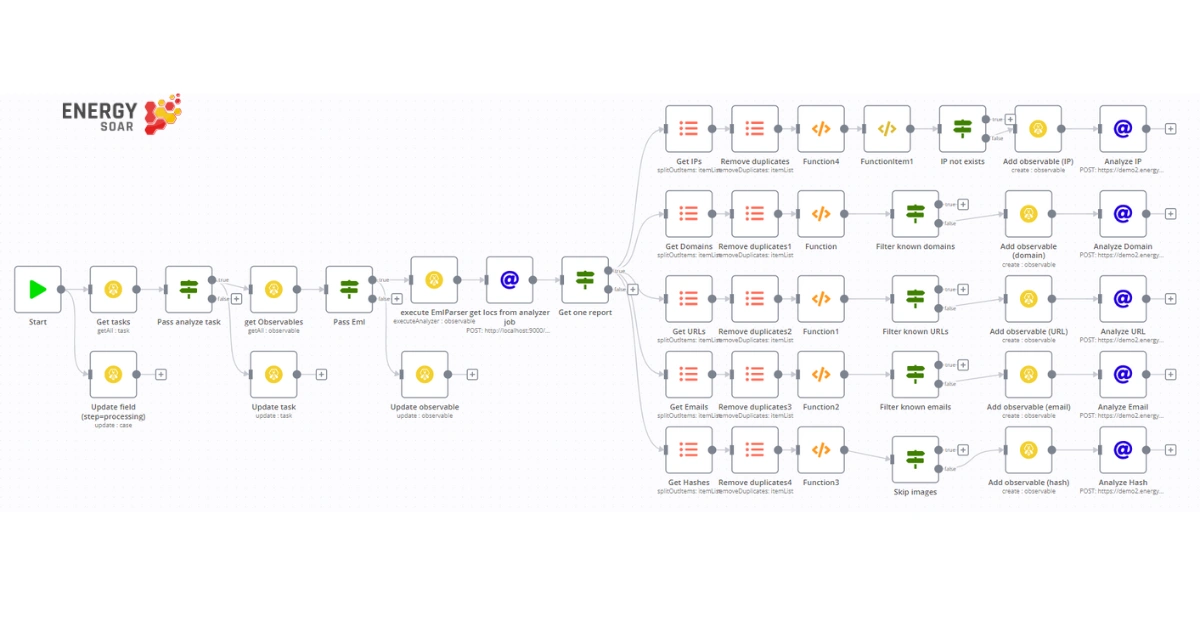

Sercem Energy SOAR jest silnik procesowania zdarzeń, który wykonuje automatyczne czynności, zastępując w tym operatora. Zobaczmy, jak rozbudowany może być scenariusz weryfikacji zawirusowanej wiadomości email, która trafia na adres departamentu bezpieczeństwa w celu jej analizy:

Foto: EMCA S.A.

W kolejnych krokach automat pozyskuje wiedzę o elementach tworzących email, nazywając je „Observables”. Integracja z bazami MISP, listami IOC, testy na środowiskach sandbox to dla operatora nużące zajęcia. Prezentowany proces samodzielnie dobierze email ze wskazanego w organizacji konta, rozłoży wiadomość na elementy składowe, każdy podda analizie i dobierze odpowiednią reakcję stosowną do uzyskanej na wcześniejszych etapach wiedzy.

Czy nasze systemy są podatne na wskazane CVE ? Które z CVE mają wyższą rangę w naszej organizacji z uwagi na krytyczność zasobu? Tę pracę zrealizuje proces ciągłej analizy podatności, który na bazie zgłoszonych CVE oraz bazy wiedzy o zasobach odpowiednio zarządzi ryzykiem incydentu, wprowadzając dla niego akcję eskalacyjną.

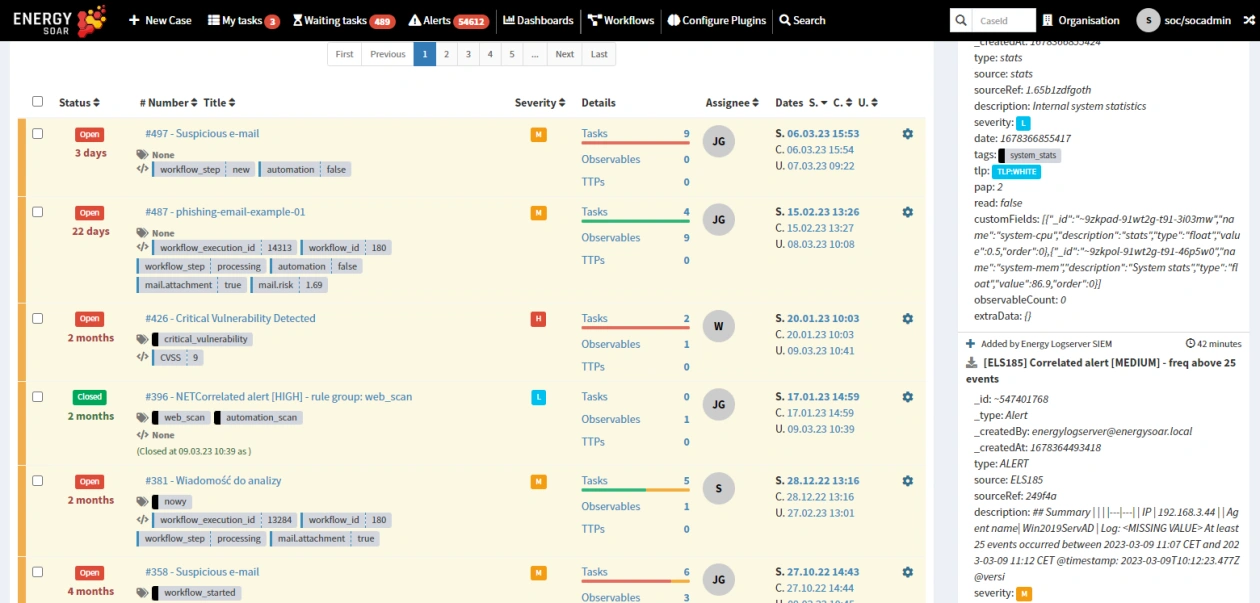

Foto: EMCA S.A.

Wszystkie incydenty są rejestrowane i grupowane tak, aby możliwa była ich jednoczesna obsługa. Funkcje takie jak „Get similar cases” standaryzują proces obsługi, minimalizują ryzyko błędu przeoczenia danego kroku przez operatora. NIS2 nakłada dodatkowo obowiązek uczestniczenia w mechanizmach wymiany informacji, co SOAR z nawiązką spełnia. Dla każdej sprawy i incydentu mamy do dyspozycji mechanizm Traffic Light Protocol, dzięki któremu organizacja uzyskuje kontrolę na tym, jakimi informacjami można się dzielić w ramach jednostek spółek zależnych czy jednostek CERT lub innych odbiorców. Przykładem platformy wymiany wiedzy jest instancja MISP, która odpowiednio integruje się z TLP w ramach światowych społeczności.

Foto: EMCA S.A.

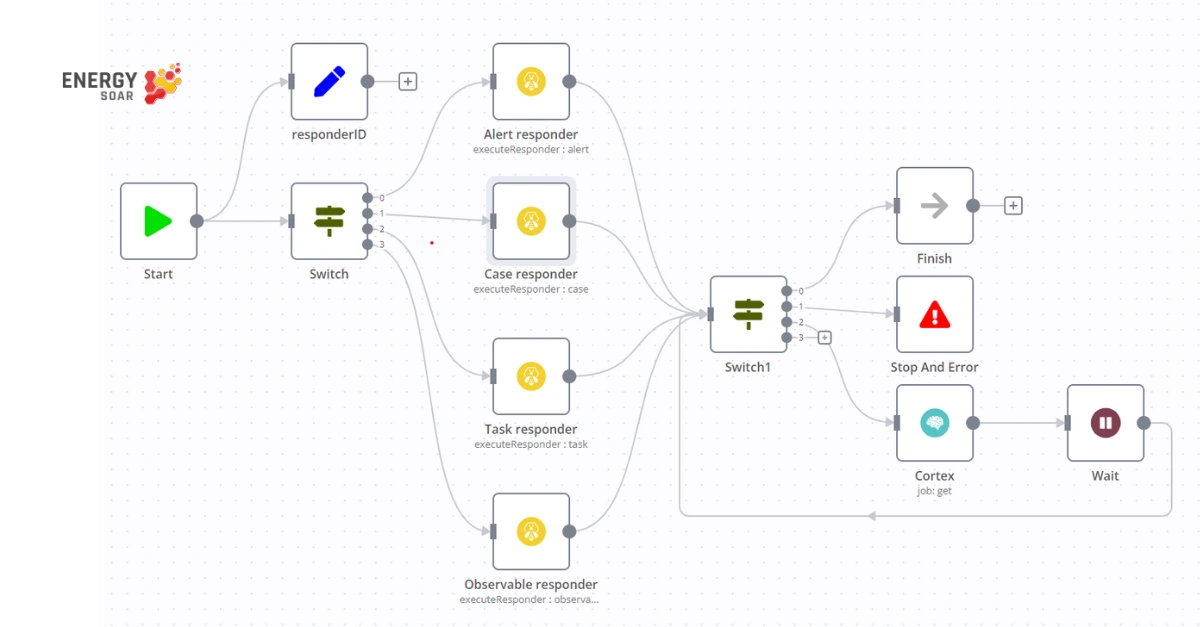

Kolejny wymóg NIS2 to powiadamianie odbiorców usług o poważnych incydentach. Szybka weryfikacja poziomu istotności, dobór odpowiedniego komunikatu oraz identyfikacja grupy docelowej to idealne zastosowanie Energy SOAR. Poniżej prezentujemy proces integracji incydentów z systemem globalnego alertowania typu Umbrella.

Foto: EMCA S.A.

Dyrektywa NIS2 musi pozostać ogólna i nie definiuje listy narzędzi, które są konieczne do spełnienia jej zapisów. NIS2 mówi przede wszystkich o czujności i aktywności w obszarze IT Security. Konieczność audytów oraz ryzyko poniesienia kar na poziomie 2% rocznego obrotu podniesie świadomość organizacji, czego skutkiem będzie wytworzenie szeregu automatycznych procesów analizy oraz reakcji.

Więcej informacji:

Artur Bicki – CEO