Analiza logów: potencjał do wykorzystania

-

- Józef Muszyński,

- 14.09.2012, godz. 09:00

Rejestrowane zdarzenia mogą z powodzeniem być wykorzystywane również w zarządzaniu systemem. W organizacjach stosujących logi w tym celu określa się poziom zdarzeń, określający normalne działania operacyjne, a następnie ustawia alarmy, które są wyzwalane w razie nadmiernego odchylenia od tego poziomu. W ramach monitorowania, które urządzenia są online, a które nieoczekiwanie "milkną" (i dlatego powinny być śledzone), wiele środowisk wykonuje proste testy ping połączeń. Jednak dużo szersze możliwości monitorowania zapewniają właśnie logi.

Polecamy 19 zasad bezpiecznego centrum danych

Jeżeli dysk zaczyna zawierać zbyt wiele złych sektorów, to zanim ulegnie całkowitemu uszkodzeniu, administrator może już przygotować zapasowy dysk na wymianę. Jeżeli aktywność w sieci nieoczekiwanie wzrasta, administrator wiedząc o tym, może odpowiednio zareagować, jeszcze zanim skarga na spowolnienie sieci dotrze do niego.

Logi można również wykorzystywać do strojenia aplikacji i lokalizowania ich problemów. Może to być bardzo pożyteczne, lecz jest trudne w realizacji. Aplikacje rejestrują tylko to, co wcześniej przewidział ich projektant. Zdarzenie aplikacyjne zostanie przechwycone tylko wtedy, gdy projektant aplikacji wyprzedzająco pomyślał o pewnych zdarzeniach oraz ich wpływie na użytkownika końcowego i zadecydował, że mają być rejestrowane. Niektóre aplikacje dokumentują każdy szczegół transakcji, niezależnie, czy jej realizacja zakończyła się powodzeniem, czy nie. Inne są dość skąpe w komunikowaniu i wskazują tylko krytyczne błędy. Administrujący oprogramowaniem powinien wiedzieć, jakiego rodzaju zdarzenia mogą tworzyć jego aplikacje.

Fazy zarządzania logami

Należy pamiętać o tym, że nie można monitorować tego, czego się nie zna. Po zdecydowaniu, które urządzenia mają być włączone do planu zarządzania logami, trzeba jeszcze rozpoznać, jak dotrzeć do ich logów. Najprostsza metoda to wykonanie testów ping w całym środowisku, co pozwoli wykryć wszystkie aktywne urządzenia z dostępnymi adresami IP.

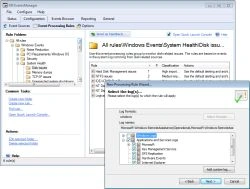

GFI EventsManager to popularny wybór wśród administratorów serwerów Windows. Ma łatwy w użyciu interfejs graficzny i sporą liczbę predefiniowanych reguł i raportów.

Im więcej metod wyszukiwania, tym lepsza inwentaryzacja urządzeń. Po zlokalizowaniu urządzeń, konieczne jest rozpoznanie, które z nich tworzą logi, które z nich mają być włączone do zarządzania, w jakim są formacie i jak można z nich pobrać informacje o zdarzeniach.

Konfiguracja. Wraz z konfigurowaniem systemu zarządzania logami niezbędne jest też skonfigurowanie każdego włączonego do systemu klienta. Należy również prześledzić możliwe zdarzenia generowane przez poszczególne komputery i rozpoznać, jak skonfigurować usługę logu do rejestracji zdarzeń mających znaczenie użytkowe. Trzeba m.in. określić: częstotliwość generowania i transmitowania zdarzeń (w czasie realnym, czy za pośrednictwem plików wsadowych), pola informacyjne brane pod uwagę - i co oznaczają - oraz format pliku logu. W środowisku Windows występują tysiące różnych zdarzeń, każde z własnym ID (zmieniającym się wraz z wersją Windows) i własnym typem informacji, znaczenie której nie zawsze jest dobrze opisane.

Polecamy Darmowe i komercyjne narzędzia do monitoringu infrastruktury IT

Dodatkowo należy określić: wielkość lokalnych logów oraz okres ich przetrzymywania; harmonogram i sposób wykonywania (według reguły FIFO, daty czy innej metody rotacji) nadpisywania wcześniejszych pozycji logu. Jeżeli do sieci podłączają się smartfony i tablety, to trzeba rozpoznać, czy generują logi, które można skonfigurować i odbierać.

Każda platforma i każde urządzenie mają własne, specyficzne ustawienia konfiguracyjne i sposób komunikacji z logiem zdarzeń.