2004: rok przestępny i... przestępczy!

-

- 30.12.2004, godz. 12:31

Mijający rok był rokiem wyjątkowej aktywności hakerów, spamerów, 'phisherów' itp. Szacuje się, że w ciągu roku ilość rozsyłanego spamu wzrosła o 40%, liczba wirusów zbliżyła się do granicy 100 tysięcy, a łupem 'phiserów' padło ok 137 milionów USD. Sławomir Górniak z CERT Polska przekonuje, że wszystkie wymienione działania są ze sobą ściśle związane. $"W 'phishingu' na dużą skalę używa się narzędzi automatycznej dystrybucji, np. poprzez używanie technik spamerskich. Rozsyłanie spamu oparte jest zaś o sieci zbudowane często za pomocą robaków sieciowych i wirusów."$ - tłumaczy Górniak.

Phishing

Robaki i wirusy dominowały w sieci pierwszej połowie roku. Jak powiedział nam Sławomir Górniak z CERT Polska, z aktywnym 'phishingiem' mieliśmy do czynienia przez cały rok - z nasileniem w drugiej jego połowie. Proceder ten, polegający na podstępnym wykradaniu cennych danych użytkowników Internetu, przyniósł w 2004 r. wymierne straty (według badań przeprowadzonych przez firmę consultingową TowerGroup, łupem phisherów na całym świecie padnie w tym roku w sumie 137 milionów USD). Posiadacze internetowych kont bankowych otrzymywali zwykle e-maile, sprytnie udające wiadomości z banku, w których użytkownicy byli proszeni np. o 'uaktualnienie swoich danych na rachunku bankowym'. Email taki zawierał także link do strony WWW, udającej witrynę bankową, a w rzeczywistości stworzonej przez hakera, który w ten sposób przechwytywał identyfikatory i hasła rachunków.

Zobacz również:

W 2004 r. 'phishing' przeżył swój bujny rozkwit, powstało wiele stron imitujących internetowe witryny bankowe, przechwytujących hasła dostępowe. Portal Lycos Europe odnotował m. in. 500-procentowy wzrost liczby e-maili, zachęcających do wejścia na fałszywe strony tego typu. Rosnąca 'popularność' tej metody może oznaczać zmierzch epoki wirusów szeroko rozprzestrzeniających się w sieci w załącznikach maili i infekujących komputer po rozpakowaniu.

Wirusy, robaki, trojany...

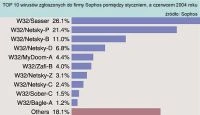

Zdaniem Sławomira Górniaka, od kilku lat można zaobserwować współzawodnictwo twórców wirusów i robaków internetowych. "W mijającym roku zdecydowanie górą były wirusy, takie jak MyDoom, Bagle czy Netsky, których aktywność była bardzo wysoka i które wręcz 'walczyły' ze sobą, np. przez deinstalację konkurenta po infekcji. Tym niemniej mieliśmy do czynienia z wieloma nowościami także w świecie robaków sieciowych - m.in. robak Witty, który pojawił się w sieci po dwóch dniach od opublikowania informacji o luce, którą wykorzystywał" - dodaje Górniak. Skracanie czasu pomiędzy opublikowaniem luki, a jej wykorzystaniem, jest w jego opinii jednym z największych zagrożeń dla Internetu.

"Haker poprzez ataki - automatyczne bądź ręczne - włamuje się najpierw do dużej ilości komputerów, gdzie instaluje 'tylna furtkę', czyli program pozwalający mu na zdalne wykonanie dowolnego polecenia. Adres przejętego komputera zostaje dodany do odpowiedniej bazy danych. Kiedy haker chce zaatakować jakąś witrynę WWW, pobiera z bazy adresy wszystkich komputerów znajdujących się pod jego kontrolą i wydaje im polecenie wysłania np. jak największej ilości pakietów do atakowanego serwera." - definiuje działanie sieci 'bot nets' Sławomir Górniak. Efektem takich praktyk jest zwykle znaczne przeciążenie atakowanego serwera. Haker, celem zatarcia śladów, nie wydaje poleceń ataku ze swojego komputera, ale 'skacze' z jednego kontrolowanego komputera na następny (jest to tzw. 'island hopping').

Trojan zapisuje się na dysku komputera, umożliwiając jego twórcy dostęp do zgromadzonych tam informacji, może też samodzielnie pobierać i uruchamiać pliki, a nawet kontrolować niektóre urządzenia (m. in. kamery internetowe). Podobną metodę działania wykryto w marcu 2004 r., kiedy zidentyfikowano pierwszą wersję trojana Rbot. Według przedstawicieli firmy Sophos, producenta aplikacji antywirusowych, 13 grudnia 2004 r. wykryto ostatnią modyfikację tego trojana, którą oznaczono kodem RN. Do tego czasu znane było już 480 różnych wariantów Rbota.

Jak twierdzi Jesse Villa z firmy Frontbridge Technologies, w ciągu roku liczba sieci 'bot nets' wzrosła z 2 do... 300 tysięcy. Sieci te liczą od kilkudziesięciu do kilku tysięcy zainfekowanych trojanami komputerów. "Ataki trojanów na tak dużą skalę, jak miało to miejsce w 2004 r. mogły być efektem tylko skoordynowanego działania twórców wirusów, spamerów i zwykłych cybernetycznych przestępców." - dodaje Villa.

Kevin Hogan, przedstawiciel firmy Symantec, zwraca fakt, że coraz więcej przestępstw komputerowych popełnianych jest przez osoby nieletnie, których jedynym celem jest zdobycie popularności. Tworzeniem wirusów nie zajmują się już pojedynczy hakerzy. Hogan podaje za przykład wirusy Gaobot, Spybot i Randex, nad których modyfikacją pracowało jednocześnie kilka grup hakerów. W efekcie owej zespołowej pracy powstał m. in. ponad 3 tysiące wariantów Spybota.

Rok 2004 przyniósł także złe wieści dla abonentów sieci telefonii komórkowej, którzy przekonali się, że niektóre posiadane przez nich telefony również mogą być podatne na atak wirusów. Wirusy takie jak Cabir czy Skulls udowodniły, ze zagrożenie to może wykraczać poza akademickie dyskusje i badania laboratoryjne.

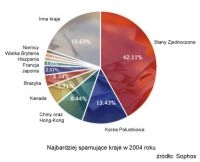

Pierwsze miejsce w niechlubnym rankingu najbardziej spamujących państw zajmują Stany Zjednoczone. Jak wynika ze statystyk opublikowanych przez firmę Sophos, z USA pochodzi ponad 40 % całego wysłanego na świecie spamu. Standardowe metody działania spamerów obejmowały między innymi ciągłe zmiany adresów domen, z których wysyłany był spam oraz ukrywanie informacji o właścicielu domeny. Rosła przy tym częstotliwość zmian adresów domen, która średnio wynosi obecnie 2 dni.

Sukcesy

Luty 2004 - australijska policja wkracza do siedziby operatora KaZaA. Zdobyte podczas tego przeszukania dowody wykorzystywane są podczas trwającego wciąż procesu przeciwko operatorowi.

Marzec 2004 - kontynuacja antypirackiej ofensywy przemysłu muzycznego - do akcji pozywania użytkowników sieci P2P, zainicjowanej w 2003 r. w USA przez RIAA, dołącza organizacja IFPI, która zaczęła pozywać internautów z Europy.

Marzec 2004 - firma SCO wytacza pierwszy proces użytkownikowi Linuxa.

Kwiecień 2004 - rozpoczyna się międzynarodowa operacja antypiracka o kryptonimie Fastlink. Policjanci przeprowadzają ponad 120 przeszukań w 11 krajach.

Lipiec 2004 - policja 'rozpracowała' międzynarodowy gang, zajmujący się wymuszaniem haraczy od właścicieli internetowych serwisów bukmacherskich. Przestępcy utrzymywali sieć tzw. 'komputerów -zombie' które wykorzystywali do przeprowadzaniu ataków DoS na strony, których właściciele nie zapłacili haraczu.

Sierpień 2004 - rozbicie przez polską policję grupy pirackiej Warez City.

Październik 2004 - grupa pięćdziesięciu "phisherów" z Brazylii zdołała wyłudzić ponad 28 mln dolarów z prywatnych kont przypadkowych internautów.

Listopad 2004 - rozpoczęcie zdecydowanych działań antypirackich przez przemysł filmowy. W ciągu niespełna tygodnia koncerny filmowe zdołały usunąć z sieci większość najpopularniejszych serwisów 'torrentowych', oferujących odnośniki do nielegalnych kopii filmów. Więcej informacji w artykule Filmowi piraci na celowniku.

Grudzień 2004 - skazanie hakera na 9 lat więzienia - czyli najwyższy w historii USA wyrok za przestępstwa internetowe. Na taką karę sąd w Charlotte skazał Briana Salcedo za włamanie do systemu komputerowego firmy Lowe's Home Improvement.

3 firmy skazane na karę ponad miliarda USD odszkodowania za spamming. Wyrok został wydany w Davenport w USA na podstawie pozwu właściciela firmy-providera usług internetowych.

Jathan Desir, członek pirackiej grupy 'warez'owej', zostaje uznany winnym internetowego piractwa. Grozi mu wyrok 15 lat więzienia. Wiecej o okolicznościach sprawy w artykule 15 lat więzienia dla 'warezowego' pirata?.

Zdaniem przedstawicieli fińskiej firmy F-Secure, w 2004 r. aresztowano i skazano największą liczbę hakerów i twórców wirusów w historii. Rozbito tzw. "Group 29A", międzynarodową grupę twórców wirusów. Aresztowano twórcę Netsky'a i Sassera, którym okazał się niemiecki nastolatek Sven Jaschen, a także innego młodego Niemca, autora trojanów Agobot i Phatbot. Zamknięto witryny Carderplanet i Shadowcrew, kolportujące skradzione numery kart kredytowych. Złodzieje kodu "Half-Life 2" zostali aresztowani w czerwcu, a trzy miesiące później zatrzymano hakera, który bezprawnie wszedł w posiadanie kodu źródłowego jednego z produktów firmy Cisco Systems.

Wśród sukcesów polskiej policji należy wymienić przede wszystkim rozbicie w sierpniu pirackiej grupy Warez City, której członkowie trudnili się dystrybucją pirackiego oprogramowania, muzyki i filmów. Zbigniew Matwiej, oficer prasowy Centralnego Biura Śledczego, uważa jednak, iż na pełny raport dotyczący stanu przestępczości komputerowej w Polsce trzeba będzie poczekać minimum do stycznia 2005 r.

Co dalej w 2005 r.?

Eksperci twierdzą, że w miarę wzrostu zagrożenia ze strony cybernetycznych przestępców powinna nastąpić koordynacja działań różnych firm z branży IT. Pierwsze kroki na tym polu widać już dziś, m. in. banki prowadzące rachunki internetowe wprowadziły dla swoich klientów listy haseł jednorazowych (za pomocą jednego hasła można zalogować się na stronę banku tylko raz). Powinny także upowszechnić się technologie autoryzacji nadawców listów email, takie jak Domain Keys (Yahoo) czy ID Sender (Microsoft). Także providerzy usług internetowych muszą współpracować i wymieniać się wiedzą na temat potencjalnych i realnych zagrożeń bezpieczeństwa w sieci.

Bezpieczeństwo IDG.pl

Aplikacje, które ułatwią wam odpowiednie zabezpieczenie komputera w Sieci (w tym m.in. programy antywirusowe, antyspyware'owe oraz firewalle) znajdziecie w naszym serwisie Pliki.