Analitycy Forrester Research prognozują, że wartość rynku chmury publicznej, obejmującego usługi infrastrukturalne (IaaS), aplikacje chmurowe (SaaS) i platformy danych wyniesie w 2020 roku 299,4 mld dolarów. Dla porównania, wpływy do polskiego budżetu, zaplanowane przez rząd w ustawie budżetowej na 2020 r., to równowartość 103,2 mld dol. Potencjał chmury obliczeniowej, jako zestawu technologii kluczowego dla rozwoju gospodarki i transformacji cyfrowej biznesu, jest nie do przecenienia. Jednak z każdą innowacją wiążą się też wyzwania – w wypadku innowacji cyfrowych do kluczowych wyzwań należy zaś cyberbezpieczeństwo.

Przez wiele lat w biznesie pokutowała obawa o bezpieczeństwo danych przechowywanych poza firmową serwerownią i lęk przed przekazywaniem ich w ręce firm zewnętrznych – dostawców chmury. Ale współczesny biznes na dobre pozbył się lęku przed chmurą. Już w pod koniec 2017 r., jak wynikało z danych zebranych przez Fortinet, przedsiębiorstwa korzystały średnio z 61 różnych aplikacji chmurowych, które stanowiły 1/3 wszystkich używanych tam aplikacji. Chmura stała się atrakcyjnym kosztowo modelem świadczenia usług IT: tańszym niż inwestycje w sprzęt i utrzymywanie własnego centrum danym, jak i wygodniejszym, bo umożliwiającym uruchomienie dodatkowych zasobów na żądanie (skalowalność).

Zbudowanie zaufania do chmury wymagało od dostawców usług cloud wielkiego wysiłku w należyte zabezpieczenie swoich rozwiązań. Przytoczone wyżej statystyki wskazują, że ta sztuka się udała. Paradoksalnie, przy okazji wahadełko wychyliło się w drugą stronę – firmy przenoszące swoją infrastrukturę czy zasoby do chmury mylnie zakładają, że całkowita odpowiedzialność za bezpieczeństwo tych zasobów leży odtąd po stronie dostawcy chmury. Szacuje się, że do 2023 r. klienci będą odpowiedzialni za 99% wszystkich incydentów związanych z bezpieczeństwem chmury (błędy ludzkie, niefrasobliwość, niewiedza).

Dlatego kluczową zasadą bezpieczeństwa chmury, którą każdy biznes musi przyswoić, jest współdzielona odpowiedzialność. W takim modelu dostawca chmury dokłada wszelkich starań, aby chronić infrastrukturę, za pomocą której świadczy swoje usługi, jednak ochrona danych i aplikacji utrzymywanych lub wdrażanych w chmurze należy do użytkownika końcowego. To klient musi wziąć odpowiedzialność za zabezpieczenie tego, co przesyła do infrastruktury chmurowej, i wszystkiego, czym zarządza w ramach tego środowiska.

Takie zabezpieczenia należy ustanowić na poziomie procesów, sieci i interfejsów (ponieważ większość operacji związanych z chmurą jest wykonywana za pośrednictwem API). Na poziomie procesów – za pomocą agenta kontrolującego spójność aplikacji; na poziomie sieci – za pomocą wbudowanej zapory NGFW z funkcją wirtualnej sieci prywatnej; na poziomie interfejsów – za pomocą usługi CASB (ang. cloud access security broker).

W związku tym, że zdecydowana większość incydentów bezpieczeństwa związanych z chmurą publiczną wynika z błędów ludzkich, krytyczne jest zastosowanie rozwiązań typu Cloud Security Posture Managment. FortiCWP (Cloud workload protection) daje narzędzia do wykrycia błędów konfiguracyjnych i audytu infrastruktury chmurowej, aby ustrzec się przed tego typu zagrożeniami - Piotr Nowotarski - Public Cloud Principal Systems Engineer CEE, Fortinet.

Bezpieczeństwo środowisk wielochmurowych

Chmura publiczna funkcjonuje w oparciu o infrastrukturę współdzieloną i wymaga jednego modelu zabezpieczeń. Z kolei chmura prywatna, z uwagi na brak widoczności ruchu między maszynami wirtualnymi oraz usług wirtualnych, wymaga zabezpieczeń opartych na oprogramowaniu.

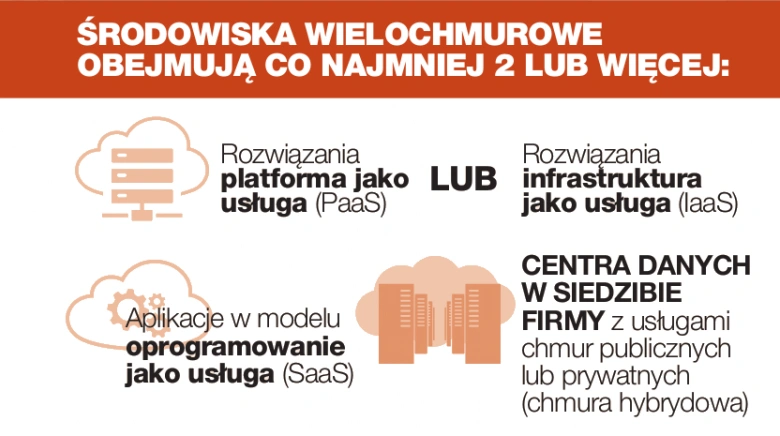

Jednak wielu przedsiębiorstwom nie wystarcza już jedna chmura. Firmy dywersyfikują używane rozwiązania IT, chcąc uzyskać większą efektywność kosztową i wydajnościową oraz obniżyć ryzyko awarii i ich niepożądanych następstw. Tym sposobem, dzięki połączeniu chmury publicznej i prywatnej firma może korzystać z zalet modelu PaaS (platforma jako usługa) lub IaaS (infrastruktura jako usługa). W chmurze publicznej i prywatnej mogą być utrzymywane aplikacje oprogramowanie w modelu usługowym (SaaS). Wreszcie, firmy decydują się często na połączenie wewnętrznego firmowego centrum danych z usługami chmur publicznych lub prywatnych, tworząc chmury hybrydowe.

Rosnąca popularność środowisk wielochmurowych przenosi jednak kwestie cyberbezpieczeństwa na inny poziom – jak za każdym razem, gdy środowisko informatyczne staje się bardziej złożone. Trudność w zabezpieczaniu chmur hybrydowych polega na tym, że łączą one zasoby wewnętrzne o znaczeniu krytycznym z zewnętrznymi łączami i źródłami danych. A więcej elementów systemu IT wymagających ochrony to większa powierzchnia możliwego ataku. To zaś, biorąc pod uwagę przepływ pracy (procesy i dane) między poszczególnymi elementami środowiska, bardzo mocno utrudnia kontrolę potencjalnych zagrożeń.

Firmy korzystając ze środowisk wielochmurowych muszą zapewnić taki sam poziom bezpieczeństwa danym, niezależnie od tego u którego dostawcy chmury publicznej się znajdują. Z tego powodu zastosowanie spójnej, zautomatyzowanej i centralnie zarządzanej infrastruktury bezpieczeństwa jest kluczowe dla zapewnienia bezpieczeństwa w architekturze wielochmurowej - Piotr Nowotarski - Public Cloud Principal Systems Engineer CEE, Fortinet.

Skuteczne zabezpieczenie środowiska wielochmurowego wymaga scentralizowanej koordynacji działań, zarówno prewencyjnych, jak i reaktywnych oraz odpowiedniego poziomu integracji różnych funkcji zabezpieczających, mogących działać w różnych miejscach firmowej sieci. Do tego jest zaś niezbędna efektywna wymiana danych między nimi. Nieskoordynowana obrona w obliczu współcześnie występujących zagrożeń typu zero-day zawsze pozostanie nieskuteczna. A żadnego biznesu nie stać na przestoje wywołane incydentem cybernetycznym i koniecznością usuwania jego skutków.

To podejście wymaga od firmowych decydentów i menedżerów ds. bezpieczeństwa porzucenia modelu „produkt zabezpieczający” na rzecz modelu „infrastruktura zabezpieczająca”. Taka platforma nie będzie naśladować architektury sieci wielochmurowej, ale stworzy sieć powiązanych ze sobą mechanizmów cyberochrony. W skład tej sieci powinny wejść m.in: moduł ochrony przed zagrożeniami zero-day, wirtualna sieć prywatna oparta na protokołach SSL i IPsec, moduł kontroli aplikacji, definiowana programowo sieć rozległa (SD-WAN) oraz zapory: następnej generacji (NGFW), aplikacji (Web Application Firewall).

W zakresie obsługi i zarządzania infrastruktura bezpieczeństwa musi umożliwiać z jednego, centralnego miejsca identyfikację i blokowanie zagrożeń, analizę incydentów, zarządzanie poprawkami bezpieczeństwa i ich priorytetyzację. Dodatkowo powinna być zdolna do przetwarzania bardzo dużych transferów danych oraz umożliwiać spójne zarządzanie zasadami bezpieczeństwa – słowem: zapewniać całościowy obraz stanu ochrony organizacji.

Wsparciem takiej infrastruktury może być dodatkowo wdrożenie koncepcji Zero Trust, czyli segmentacji zasobów firmowych, gdzie aplikacje lub użytkownicy z uprawnieniami dostępu do jednego obszaru nie mogą uzyskać dostępu do innych bez odrębnego uwierzytelnienia.