Kryptografia - nie tylko szyfrowanie danych (cz. 1)

-

- Józef Muszyński,

- 10.10.2011, godz. 09:00

Kryptografia asymetryczna

Kodowanie asymetryczne wykorzystuje różne klucze: inny do szyfrowania, inny do deszyfrowania wiadomości. Jeden z kluczy zwany jest publicznym, co oznacza, że jest udostępniany wszystkim zainteresowanym stronom. Każdy uczestnik ma także unikatowy klucz prywatny, który trzyma w tajemnicy. Klucze te są matematycznie powiązane, tworząc parę: jeden do szyfrowania i drugi do deszyfrowania.

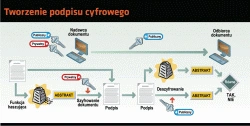

Tworzenie podpisu cyfrowego

Za pomocą klucza prywatnego można również szyfrować wiadomość, którą deszyfruje się wtedy kluczem publicznym. Ta druga kombinacja daje możliwość uwierzytelnienia nadawcy wiadomości - zaszyfrować ją mogła jedynie osoba mająca unikatowy klucz prywatny.

Klucz w kryptografii asymetrycznej powinien mieć długość co najmniej 2048 bitów, aczkolwiek w powszechnym użyciu są nadal klucze o długości 1048 bitów.

Polecamy: 5 znakomitych narzędzi opensource do ochrony komputera

Ponieważ szyfrowanie asymetryczne może być z algorytmicznego punktu widzenia droższe, większość współczesnych systemów wykorzystuje je do przekazywania między komunikującymi się stronami - silniejszych, krótszych (a więc i "szybszych") kluczy symetrycznych. Z chwilą, gdy wspólny klucz symetryczny będzie przekazany stronom, kanał szyfrowania asymetrycznego zostaje porzucony i komunikujące się strony używają silniejszego i szybszego kanału symetrycznego.

Funkcja skrótu kryptograficznego

Polecamy: Bezpieczeństwo IT: 10 przełomowych osiągnięć

Unikatowość skrótów sprawia, że są one używane w systemach uwierzytelniania, zapewniania integralności danych i w podpisach cyfrowych - gdzie także często używa się dodatkowo zarówno szyfrowania symetrycznego, jak i asymetrycznego, aby osiągnąć wyższy poziom zabezpieczenia.