Kryptografia - nie tylko szyfrowanie danych (cz. 1)

-

- Józef Muszyński,

- 10.10.2011, godz. 09:00

Sprawdzanie integralności danych. Kryptografia jest także wykorzystywana do zapewniania integralności informacji - odbiorca danych może posługiwać się środkami kryptograficznymi do sprawdzenia, czy informacja nie została zmodyfikowana podczas transmisji.

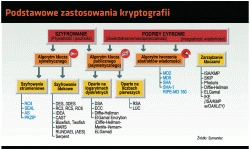

Podstawowe zastosowania kryptografii

Polecamy: SSL: Notariaty - nowe podejście do weryfikacji certyfikatów

Podpisy cyfrowe. Zapewniają integralność i autentyczność danych, wykorzystując kryptograficzne połączenie publikowanej wartości weryfikującej z uwierzytelnianą tożsamością. W ten sposób odbiorca może być pewny, że wiadomość, którą otrzymuje, nie została zmodyfikowana od momentu jej cyfrowego podpisania. Podpis cyfrowy poświadcza, że wartość weryfikująca jest nienaruszona i nie została zmodyfikowana od chwili jej utworzenia i opublikowania przez tego, który ja utworzył.

Klucz w systemie kryptograficznym

Od tysięcy lat najprostszy sposób szyfrowania to podmienianie znaków (szyfrowanie substytucyjne). Każdy, kto ma wiedzę, które znaki reprezentują te podmienione z tekstu jawnego, potrafi odzyskać tekst jawny z zakodowanego. Proste szyfrowanie substytucyjne jest nieco archaiczne, ale idea leżąca u jego podstaw pozostaje aktualna we współczesnych systemach szyfrowania, aczkolwiek zamiast prostego "numerowania", stosowane klucze szyfrowania to długie ciągi binarne. Jeżeli nawet algorytm używany do szyfrowania tekstu jawnego jest znany napastnikowi, losowość i długość klucza pozwalają zachować poufność zakodowanej wiadomości.

Polecamy: Szyfrowanie oparte na tożsamości

Kiedy jednak klucz szyfrowania jest dostatecznie długi i losowy, liczba możliwych kombinacji może być zbyt duża i nawet bardzo szybkie komputery mogą mieć kłopoty z odgadnięciem klucza w rozsądnym czasie. W praktyce, przy dostatecznie złożonym kluczu, złamanie szyfru bez wykorzystania luk w algorytmie kryptograficznym może okazać się niemożliwe dla pojedynczego komputera.