Kryptografia - nie tylko szyfrowanie danych (cz. 1)

-

- Józef Muszyński,

- 10.10.2011, godz. 09:00

Przy zaawansowanych atakach wykorzystywane są klastry szybkich komputerów, często specjalnie zaprojektowanych do przetwarzania kryptograficznego. W przeszłości tylko napastnicy dysponujący takim bogatym arsenałem środków mogli stosować tę metodę; współcześnie platformy cloud computing nawet średnio "zamożnym" napastnikom zapewniają dostęp do zasobów przetwarzania równoległego.

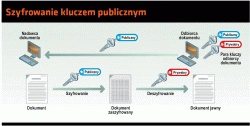

Szyfrowanie kluczem publicznym

Polecamy: IPv6 a bezpieczeństwo sieci

Rekomendowana długość klucza zależy od wielu czynników, z których niepoślednim jest używany szyfr. Niektóre, nowsze metody kryptografii asymetrycznej zapewniają ten sam poziom ochrony przy mniejszym rozmiarze klucza niż ich starsze odpowiedniki, potrzebujące do tego większych kluczy. Jeżeli nie wiadomo, jaka długość klucza jest odpowiednia dla stosowanych aplikacji wymagających szyfrowania i odpowiedniej ochrony, można zwrócić się z tym problemem do dostawcy aplikacji lub skorzystać z witryny keylength.com.

Kryptografia symetryczna

Chociaż stosuje się wiele różnych klasyfikacji metod kryptograficznych, najpopularniejsze jest rozróżnianie ich na symetryczne i asymetryczne.

Kryptografia symetryczna to ta, w której ten sam klucz jest używany do szyfrowania i deszyfrowania. Każdy autoryzowany uczestnik czysto symetrycznego systemu powinien mieć ten sam klucz do wysyłania i odbierania danych. Cyfrowy klucz kryptografii symetrycznej powinien mieć co najmniej 256 bitów, chociaż jeszcze niedawno powszechnie używano kluczy o długości 128 bitów.

Polecamy: NTRUEncrypt - super szybki algorytm szyfrowania z kluczem publicznym

Polecamy: Fałszywe certyfikaty: winni ludzie czy PKI?

Problem drugi jest znany od dawna i dotyczy trudności związanych z bezpiecznym udostępnieniem sekretnego klucza wszystkim legalnym uczestnikom. W dużych środowiskach przekazanie sekretnego klucza - zwłaszcza kiedy jest on bardzo długi i często zmieniany - może okazać się bardzo trudne.