Siła zaufania - Trusted Platform Module

-

- Patryk Królikowski,

- 10.03.2011

Do czego to służy?

Mimo że TPM jest obecna w wielu komputerach od lat (np. HP zaczęło montować układy zgodne z tą specyfikację już w 2003 r.), to nigdy nie były wykorzystywane na masową skalę. Z pewnością wiązało się to z trudnością w zdalnym zarządzaniu (sam rozruch i pierwsze czynności wymagały "gmerania" w BIOS-ie) i niską świadomością możliwości. Dopiero niedawno pojawiły się dostatecznie poważne rozwiązania, które pozwalają na interakcję z TPM z poziomu systemu operacyjnego. Znaczna liczba komputerów, w których TPM jest już wbudowany, zostaje wyposażona w odpowiednie oprogramowanie do zarządzania; np. Dell dodaje narzędzie Embassy firmy Wave, a Infineon sprzedaje TPM Professional Package.

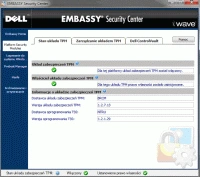

Programowa obsługa TPM - Wave Embassy Security Center

Możemy też wykorzystać TPM w procesie szyfrowania katalogów czy plików w ramach microsoftowego EFS. Ale to nie wszystko. TPM może uczestniczyć w generowaniu kluczy dla VPN, sieci Wi-Fi, a także przechowywać hasła czy profile biometryczne (stosowany jest do przechowywania danych uwierzytelniających z czytników linii papilarnych w laptopach). Może również służyć jako baza do weryfikacji integralności stacji roboczej, jak też być montowany w urządzeniach sieciowych (routerach, przełącznikach), wspierających uwierzytelniania administratorów z wykorzystaniem infrastruktury PKI. Procesory Intela wyposażone w technologię vPro również potrafią wykorzystać układy TPM. Coraz częściej mówi się o nich także w kontekście ochrony praw autorskich. TPM możemy też stosować prywatnie, na przykład do przechowywania certyfikatów poczty elektronicznej. Przeszukując internet, znajdziemy co najmniej kilka "howto": jak skonfigurować np. Thunderbirda do współpracy z TPM.

Jak zatem zacząć przygodę z TPM? Najpierw należy włączyć układ. W większości przypadków robi się to bezpośrednio na poziomie BIOS-u (choć, jak wspominaliśmy, można posłużyć się odpowiednimi narzędziami z poziomu systemu). Potem układ należy aktywować oraz przypisać hasło, które będzie wymagane do przeprowadzania dalszych operacji (proces ten nazywany jest przejęciem własności układu - take ownership). Bez znajomości hasła nie będzie możliwe wygenerowanie kluczy, wyłączenie ani wyczyszczenie pamięci układu.

W systemie Windows Vista/7 w ramach konsoli MMC mamy odpowiednią przystawkę (tpm.msc), a pozwalajacą przeprowadzić powyższe czynności. Z poziomu tej konsoli (sekcja "Command Management) można także sterować komendami, które będą mogły być wykonywane/blokowane na układzie. Lista tych komend wraz z opisem znajduje się również w specyfikacji TPM. Zawartość Command Management jest dostępna z poziomu GPO, co pozwala na budowanie globalnej polityki uwzględniającej także TPM-y.