Siła zaufania - Trusted Platform Module

-

- Patryk Królikowski,

- 10.03.2011

TPM to przede wszystkim rozbudowana platforma kryptograficzna, której trzon stanowi koprocesor kryptograficzny. Korzystając z jego mocy, TPM jest w stanie przeprowadzać "kluczowe" operacje. Przetwarzanie kluczy różnego rodzaju to przecież główne zadanie tego układu. A skoro o kluczach mowa, to trzeba powiedzieć, że TPM posługuje się kilkoma ich rodzajami, a przede wszystkim ma wbudowany klucz EK (Endorsement Key). EK to w rzeczywistości unikatowa para kluczy (publiczny i prywatny), przypisywana modułowi już na etapie produkcji. Klucz prywatny tej pary nigdy nie opuszcza układu, jest też chroniony przed modyfikacjami oraz potwierdzony odpowiednim certyfikatem EC (Endorsement Certificate). Certyfikat musi zostać wystawiony przez podmiot inny niż ten, który wygenerował EK. W ramach samego TPM w przestrzeni magazynowej jest przechowywany EK. Innym kluczem wyodrębnionym w ramach specyfikacji jest AIK (Attestation Identity Key), nazywany czasem Anonymous Identity Key. Za jego pomocą poświadczane jest pochodzenie kluczy z platformy TPM. Jak wskazują specjaliści z organizacji TCPA (Trusted Computing Platform Alliance), zrzeszającej m.in. wytwórców modułów zgodnych ze specyfikacją TPM, AIK poświadcza odbiorcy, że klucze pochodzą z TPM, natomiast nie wskazuje, z którego dokładnie układu. Do tego celu służą inne mechanizmy.

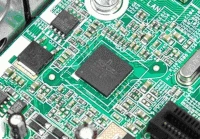

Moduł TPM wbudowany w płytę główną – HP

Warto też wspomnieć o kolejnym elemencie architektury TPM, którym jest Opt-In. Wraz z modułem I/O stanowi on pewnego rodzaju zaporę ogniową modułu. To on umożliwia włączenie/wyłączenie czy aktywowanie/dezaktywację modułu. Kontroluje też stan poszczególnych flag.

Sam moduł TPM to jeszcze jednak nie wszystko. Jest on obecnie ściśle powiązany z BIOS-em, co pozwala na przeprowadzenie weryfikacji konfiguracji sprzętowej (pamiętamy o rejestrach PCR). Potrzebne jest również coś, co będzie w stanie z TPM "rozmawiać". Ale i tutaj TCG przygotowało odpowiednią specyfikację o nazwie Trusted Software Stack (TSS), opisującą wytyczne do budowania narzędzi, które mają wykorzystywać TPM.