Siła zaufania - Trusted Platform Module

-

- Patryk Królikowski,

- 10.03.2011

Od dawna trwają dyskusje na temat bezpieczeństwa kluczy wykorzystywanych do szyfrowania czy podpisywania danych. Oferowane są rozwiązania, które mają zwiększać poziom bezpieczeństwa. Wśród nich znanym od dłuższego czasu, lecz dopiero od niedawna masowo dostarczanym wraz z nowymi komputerami - jest TPM (Trusted Platform Module).

TPM powstał za sprawą grupy TCG (Trusted Computing Group), znanej chociażby z takich projektów jak platforma TNC (Trusted Network Connect), która stała się jednym ze standardów wielu współczesnych instalacji systemów NAC. TPM to nie nazwa produktu, lecz specyfikacja, na podstawie której są budowane mikrokontrolery (do nich również przylgnęła robocza nazwa TPM). Celem było przygotowanie bezpiecznego kontenera sprzętowego, który mógłby zatroszczyć się o dane wrażliwe, a w szczególności klucze, hasła czy certyfikaty. W odróżnieniu od rozwiązań programowych, pełniących podobną rolę, głównym atutem TPM miała być wysoka odporność na ataki software’owe oraz ochrona umieszczonych w nim informacji w razie kradzieży komputera. Przez długi czas uważano, że TPM jest nie do złamania, co zweryfikowała rzeczywistość (o czym później).

Co to jest TPM?

Obecnie mamy na rynku układy zbudowane na podstawie wersji 1.2 specyfikacji pochodzącej z 2008 r. Została ona zaakceptowana przez ISO/IEC i otrzymała numer 11889. Układy zgodne z TPM są wytwarzane przez co najmniej kilku producentów. Do największych należą: Amtek, Broadcom, Infineon oraz Nuvoton.

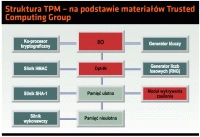

TPM realizuje koncepcję tzw. Root of Trust, gdzie mamy zaufany podmiot stanowiący swego rodzaju bazę dla dalszych operacji - w tym przypadku przede wszystkim kryptograficznych. Specyfikacja wymusza wykorzystanie przynajmniej trzech algorytmów: RSA, SHA-1 oraz HMAC.

Struktura TPM - na podstawie materiałów Trusted Computing Group