Oprogramowanie i bezpieczenstwo

-

- Józef Muszyński,

- 01.05.2004

Cyfrowy Pearl Harbor nie do uniknięcia?

Na podstawie ostrożnych przewidywań już w roku 2010 można spodziewać się ok. 100 tys. luk w oprogramowaniu. Liczba incydentów związanych z bezpieczeństwem na całym świecie ma oscylować wokół 400 tys. rocznie.

Windows dojdzie do 100 mln wierszy kodu, a przeciętny pecet będzie zawierał blisko 200 mln wierszy kodu oprogramowania, w którym może znaleźć się ok. 2 mln pluskiew!

W roku 2010 przybędzie kolejne pół miliarda użytkowników Internetu. Niektórzy z nich zapewne zechcą wykorzystać te błędy do niecnych celów.

Większość ekspertów wyraża jednak optymizm w kwestii bezpieczeństwa Internetu i oprogramowania. Przewiduje się, że luki w oprogramowaniu będą rosnąć znacznie wolniej lub zanikać, podobnie będzie z naruszaniem bezpieczeństwa. Oprogramowanie aplikacyjne stanie się prostsze i mniejsze. Nabyte doświadczenie zapewni lepsze sposoby ochrony e-biznesu przed intruzami.

Jednak taki optymizm opiera się na założeniu, że incydenty związane z bezpieczeństwem będą mieścić się w dopuszczalnym zakresie, to znaczy nie wydarzy się "cyfrowy Pearl Harbor".

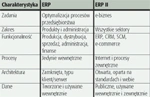

Porównanie ERP i ERP II

Cyfrowy Pearl Harbor nie musi być pojedynczym wydarzeniem. Na katastrofę może się składać kumulacja wielu małych incydentów, z których każdy osobno jest nieszkodliwy, ale wszystkie razem w jednym czasie tworzą efekt domina.

Takim wydarzeniem była ostatnia awaria systemu energetycznego w Stanach Zjednoczonych. Losowe, pozornie niepowiązane fakty (przestarzała sieć energetyczna, decyzje zarządu, upały i błędy ludzi) spowodowały załamanie systemu energetycznego na znacznym obszarze.

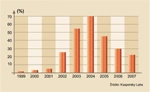

Prognoza udziału spamu w poczcie elektronicznej

Pięć czynników ma odróżniać "cyfrowy Pearl Harbor" od ataków wirusowych, z którymi mamy powszechnie do czynienia. Po pierwsze, uszkodzi systemy zapasowe, uniemożliwiając szybkie odtworzenie. Po drugie, doprowadzi do kaskadowego propagowania uszkodzeń. To spowoduje panikę na giełdach i destabilizację sektora finansowego. Po trzecie, skutki ataku obejmą tygodnie (brak pieniędzy, prądu, telefonów itp.). Po czwarte, już po wszystkim, źródło ataku zostanie zlokalizowane, zostaną zidentyfikowane słabe punkty, które w nim wykorzystano. I w końcu, z chwilą określenia źródła, okaże się, że katastrofa była do uniknięcia.

Po analizach i dochodzeniach, przyjdzie czas na regulacje. Dochodzi do nich po każdej katastrofie (po zatonięciu Titanica uregulowano kwestię korzystania z pasma radiowego - radio transatlantyku było zakłócane przez amatorów wykorzystujących dowolnie pasmo radiowe).

Takie regulacje to nic innego jak standardy. W sferze bezpieczeństwa Internetu potrzeba ich wiele - standard przetwarzania raportów o słabych punktach, standard łatek programowych, jednorodne nazewnictwo wirusów, standard bezpiecznej konfiguracji oprogramowania itp.

Ostatnią fazą właściwej reakcji na "cyfrowy Pearl Harbor" powinno być dążenie do opracowania lepszych, bardziej proaktywnych systemów ochrony.

W roku 1994 najpopularniejszym sieciowym systemem operacyjnym w Polsce był novellowy NetWare (ok. 75% sieci). Microsoft wprowadził właśnie Windows NT Server 3.5, jednak dopiero wersja 4.0 miała zachwiać pozycją Novella.

Windows NT szybko stał się przodującą platformą intrasieci. Pod koniec roku 1996 został zainstalowany na ponad 60% serwerów. Również jako serwer Internetu uplasował się na pierwszej pozycji (ponad 50% instalacji). Słabą stroną NT Server 4.0 były usługi katalogowe, daleko odbiegające od możliwości novellowych NDS - schemat domenowy NT 4.0 ma dwupoziomową hierarchię, ograniczoną do administrowania środowiskiem Windows NT. Microsoft zapowiadał ulepszenia w usługach katalogowych w wersji Cairo Windows NT Server, przewidzianej na lata 1997-98. Pod koniec 1996 r. firma zaprezentowała pierwsze próbki tego systemu o oficjalnej nazwie NT 5.0. Głównym jego elementem były usługi katalogowe Active Directory. System pojawił się ostatecznie w 2000r. pod nazwą Windows 2000. Najnowsza wersja systemu - Windows Server 2003 - znana pod roboczą nazwą Whistler i następnie Windows. Net pojawiła się w kwietniu 2003 z wbudowaną funkcjonalnością platformy Microsoft. Net.

W 1995 r. pozycję Microsoftu w sieciach komputerowych wzmocnił długo oczekiwany Windows 95. Pojawiła się też pierwsza wersja przeglądarki Internet Explorer, która w krótkim czasie miała zdobyć dominującą pozycję na rynku. W 1997 r. Internet Explorer 3.0 wysuwa się na pierwszą pozycję - jest najbardziej rozpowszechnianą przeglądarką. Według raportu firmy Zona Research popularność Explorera w przedsiębiorstwach wzrosła między wrześniem 1996 a styczniem 1997 r. o 350% i to kosztem Netscape Navigator, którego liczba instalacji zmalała o 15%.

Następca Windows 95 pojawił się w 1998 r. (Windows 98), kolejne w latach 1999 - Windows 98 SE, 2000 - Windows Me.

Równolegle firma rozwijała systemy dla stacji roboczych przedsiębiorstw, opartych na technologii jądra NT. I tak w 1993 r. pojawił się Windows NT Workstation 3.5, potem w 1996 r. NT Workstation 4.0, a w 2000 r. - Windows 2000 Professional.

Przełomem był jednak Windows XP, który pojawił się w 2001 r. i zunifikował dwie linie produktów: NT/2000 dla profesjonalnych systemów klient/serwer i 95/98/Me, przeznaczonych głównie dla użytkowników domowych.

W systemie tym, oprócz wizualnych zmian interfejsu użytkownika, rozbudową funkcjonalności, główne ulepszenia to: funkcja komunikatora multimedialnego, wykorzystywanie możliwości najnowszych procesorów takich jak Hyper-Threading, architektury 64-bitowej, adresowanie i wykorzystywanie dużych pamięci operacyjnych, wsparcie standardu bezprzewodowego 802.1x, zdalne sterowanie z innego desktopa oraz wzmocnienie ochrony poprzez wbudowanie zapory ogniowej (Internet Connection FireWall).

Popularność platformy Windows ma swoją cenę. W roku 1999 pojawia się wirus Melissa zarażający dokumenty Worda i wykorzystujący program Microsoft Outlook do rozsyłania kopii zarażonego dokumentu pocztą elektroniczną. Był to początek plagi robaków roznoszonych pocztą elektroniczną. Między innymi z tego powodu Microsoft w Windows XP wprowadził usługę zautomatyzowanej aktualizacji systemu, dzięki której możliwe jest stałe poprawianie bezpieczeństwa systemu.

Konkurentem dla Windows w specyficznych zastosowaniach, takich jak serwery webowe, poczta elektroniczna i druk jest w dużej mierze Linux. Ze względu na swoją otwartość i korzystny model cenowy jest także postrzegany jako alternatywne rozwiązanie na rynku systemów zagnieżdżanych. Choć niewątpliwie Linux nie zagraża Windows w segmencie systemów desktopowych, gdzie Microsoft posiada ponad 95% udziału w rynku.

<hr size=1 noshade>Rajmund Genes, dyrektor zarządzający, Trend Micro Europe

Autorzy wirusów nauczyli się także skutecznie dystrybuować swoje "dzieła". Najczęściej wykorzystują metody socjotechniki w celu zachęcenia internautów do otworzenia załącznika zawierającego robaka. Nawet ostrożnych użytkowników wiadomość w stylu: "Pobieranie z Internetu filmów, mp3 i oprogramowania jest nielegalne - w załączonym pliku znajduje się dowód na to, co znaleźliśmy w twoim komputerze" może skłonić do kliknięcia na załącznik.

Kolejnym, niebezpiecznym zjawiskiem jest coraz częstsze wykorzystywanie przez wirusy luk w zabezpieczeniach programów. Jesteśmy świadkami narodzin nowej jakości w dziedzinie tworzenia wirusów - najnowsze z nich uruchamiają się bezpośrednio w pamięci komputera, bez potrzeby ingerencji ze strony użytkownika. Tak skonstruowany wirus jest ponadto niewykrywalny przez zwykłe oprogramowanie antywirusowe.