Co dalej z WAP?

-

- Adam Urbanek,

- 01.01.2001

Nowe potrzeby klientów

Kuźnią nowych pomysłów i usprawnień w aplikacjach WAP są fabryczne laboratoria badawcze znajdujące się u największych producentów teleinformatyki w Europie, jako że zgodnie z opinią fachowców jest to jedna z niewielu dziedzin, gdzie Ameryka pozostaje za Europą (ok. 12-18 miesięcy). A potrzeb jest wiele. Wśród nich należy wymienić najważniejsze, nadal nie rozwiązane zagadnienia dotyczące bezprzewodowego przekazu sieciowego, obejmujące: zapewnienie odpowiedniego bezpieczeństwa na całej trasie przekazu end-to-end w transmisjach z protokołem WAP, uzyskanie sprawnych i mocnych narzędzi translacji formatów danych i ich ujednolicenie między różnymi platformami prezentacji, jak również zapewnienie współdziałania urządzeń z WAP, pochodzących od różnych producentów, oraz zgodności dostarczanych przez nie usług.

Trzeba również napomknąć, że usługi telefonu komórkowego z WAP nie zastępują powszechnego dostępu do Internetu z terminali mobilnych, lecz jedynie umożliwiają korzystanie z niewielkiego fragmentu globalnej informacji internetowej - przetworzonej w szczególnym formacie danych za pomocą specjalizowanego języka WML. I nie taki był cel ani potrzeba korzystania z tych usług przez abonenta. Aplikacja WAP stanowi raczej usługę dodatkową telefonii komórkowej i chociaż umożliwia dostęp do niektórych informacji Internetu z telefonów mobilnych - nie spełnia w zasadniczy sposób funkcji telefonu internetowego. Jej istotnym celem jest bowiem natychmiastowy dostęp z każdego miejsca i o dowolnej porze do bieżących, z reguły szybkozmiennych, informacji o istotnym znaczeniu dla konkretnego, indywidualnego użytkownika (personalizacja usług) - a nie do wszelkich dostępnych danych w globalnej sieci Internetu.

Czy WAP jest bezpieczny?

Działanie bramki WAP (Wireless Application Protocol)

Nadal obowiązująca pierwotna wersja standardu protokołu WAP 1.1 ma wiele mankamentów. Pierwsze produkty bezprzewodowe pozbawione niektórych wad tej wersji - już zgodne z najnowszym projektem standardu WAP 1.2 - zaczęły pokazywać się dopiero pod koniec 2000 r. i praktycznie nie są jeszcze dostępne na rynku. Zasadniczy problem tkwi bowiem w samej zasadzie projektowania WAP, który jest zestawem oddzielnych protokołów, tworzonych jeszcze w czasie przewodowego dostępu do sieci. Tak więc jego architektura nie uwzględnia w zadowalający sposób wszystkich istotnych ograniczeń wynikających z bezprzewodowej infrastruktury sieci IP, a mianowicie: kanałów radiowych o wąskim pasmie i małej przepływności, użytkowników z terminalami o krótkim czasie zasilania bateryjnego i bardzo małymi ekranami do prezentacji treści, niewielkiej mocy przetwarzania terminali mobilnych oraz dającego się odczuć braku mechanizmu do sterowania funkcjami z ekranu (w rodzaju komputerowej myszki).

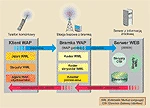

Podczas gdy cały współczesny świat transmisji przewodowej jest oparty jedynie na dwukomponentowym modelu obsługi, obejmującym przeglądarkę klienta i serwer webowy, protokół WAP dodaje do niej trzeci element: bramę (WAP gateway). Oprócz kilku innych funkcji brama prowadzi translację prostych funkcji protokołów WAP do postaci akceptowalnej przez protokoły webowe i odwrotnie, w taki sposób, aby urządzenia z protokołem WAP mogły być obsługiwane przez istniejącą sieć Internetu w praktycznie niezauważalny sposób.

Zasięg bezpieczeństwa protokołów bramy

Taki sposób zabezpieczania przekazu ma jedną, ale za to zasadniczą wadę: odrębnie działające zabezpieczenia międzysieciowe klasy SSL/TLS i inaczej funkcjonujące szyfrowanie bezprzewodowe WTLS. Inaczej mówiąc: bezpieczeństwo między serwerem a bramą zapewniają protokoły SSL/TLS, bezpieczeństwo między bramą a terminalem z WAP zapewnia protokół WTLS, natomiast wewnątrz bramy WAP - gdzie przesyłana informacja chociaż przez moment musi być odkodowana do postaci jawnej - nie ma żadnego zabezpieczenia przed intruzami.

Reasumując, w wersji protokołu WAP 1.1 brakuje wystarczającego zabezpieczenia przekazów na poziomie aplikacji między terminalami od końca do końca (end to end) i jest konieczne wprowadzenie dalszych usprawnień. Wiedzą o tym dobrze operatorzy i usługodawcy WAP, więc starają się we własnym zakresie podejmować różne środki zaradcze (rozszerzanie istniejących procedur WAP), wdrażając niespójne fragmenty pochodzące z następnej, lepiej zabezpieczonej wersji protokołu WAP 1.2.