Informatyka antywłamaniowa

-

- Kamil Folga,

- 10.06.2013

IDS w postaci przedstawionej powyżej często określany jest skrótem NIDS (Network Intruse Detection System) i rozwiązuje problemy bezpieczeństwa sieci. Istnieje także system określany skrótem HIDS (Host Intruse Detection System). Technologie te zasadniczo różnią się, chociaż bardzo dobrze uzupełniają swoje właściwości. HIDS wykrywa zagrożenia znajdujące się po stronie komputerów wewnątrz sieci. Zazwyczaj sonda instalowana na monitorowanym komputerze pozwala wykrywać niepokojące zjawiska oraz zmiany zachodzące w systemie operacyjnym i aplikacjach. W ten sposób system IDS może monitorować sytuacje zachodzące w monitorowanych maszynach typu zasoby, wykorzystywane aplikacje, zmiany haseł, zajętość procesora i pamięci czy nieudane logowania.

Istotną informacją o poprawnym funkcjonowaniu IDS jest ilość danych wskazywanych jako zagrożenia. W rzeczywistości praca z systemem IDS oznacza konieczność nieustannego strojenia systemu. W przeciwnym razie administrator będzie otrzymywał dużo negatywnych reguł. Aktywność i analiza jest dość skomplikowana, więc czasami dostrojenie systemu IDS trzeba zlecić ekspertowi. Warto zaimplementować IDS w sytuacjach, w których dopiero rozpoczyna się praca z nową siecią.

Zastosowania IPS/IDS

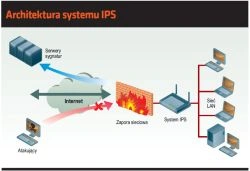

Typowa architektura systemów IPS/IDS składa się z elementów służących do zbierania zdarzeń (sensorów), elementów analizy, bazy danych oraz - w przypadku IPS - mechanizmów wykonawczych. Czujniki są odpowiedzialne za dostarczenie danych do analizy. Elementy analizujące realizują zadania interpretacji pakietów dostarczonych przez sensory. Interpretacja może polegać na porównaniu pakietów z bazą sygnatur lub wykrywaniu anomalii w analizowanych pakietach. Wyniki pochodzące z analizy są przechowywane w bazie danych, a także wykorzystywane w warstwie prezentacji i raportowania. W systemach IPS dodatkowo można spotkać się z elementem przeciwdziałającym atakom. Zapobieganie atakom może zostać także rozproszone na inne urządzenia w sieci, przykładowo zapory sieciowe.

Architektura systemu IPS

Drugim rozwiązaniem jest zastosowanie funkcji kopiowania zawartości portów na przełącznikach. Funkcja ta określana jest często jako port mirroring lub SPAN. Rozwiązanie pozwala na monitorowanie ruchu w ramach danego przełącznika sieciowego. Zaletą jest możliwość monitorowania dowolnego zakresu ruchu (także wybiórczo) oraz łatwość wdrożenia. Nie ma także specjalnych wymagań, jeżeli chodzi o wydajność. Podstawową wadą rozwiązania jest brak możliwości wpływania na ruch. Forma kopiowania zawartości portu jest raczej funkcją przydatną przy monitorowaniu, czyli stosowaną przy IDS.

Sposób wykorzystania architektury sensorów zależy od implementacji i polityki bezpieczeństwa danej sieci. Systemy IPS powinny widzieć cały ruch sieciowy, ale wymagają możliwości wpływania na ten ruch. Najlepszym rozwiązaniem będzie więc przyłączenie IPS w postaci liniowej. Z kolei systemy IDS mają zadania raczej monitorujące i powinny zagłębiać się w najtrudniej dostępne zakamarki sieci. Nie ma tu także konieczności bezpośredniego wpływania na ruch. W tym przypadku lepszym rozwiązaniem będzie wykorzystanie funkcji kopiowania zawartości portów przełącznika.