Bezpieczeństwo sieci na celowniku hakerów

-

- Józef Muszyński,

- 07.06.2007

Firmy oferują rozwiązania sprzętowo-programowe oraz rozwiązania czysto programowe, różniące się między sobą wydajnością oraz liczbą i rodzajem interfejsów sieciowych. Produkty integrują zazwyczaj funkcje zapory ogniowej, systemu wykrywania włamań, bramy VPN, systemu antywirusowego, filtra zawartości, a także zarządzania ruchem oraz uwierzytelniania.

| HiPath Wireless Manager HiGuard Bezpieczna sieć bezprzewodowa  Aplikacja zapewnia funkcje związane z bezpieczeństwem łączności Wi-Fi, lokalizacją urządzeń w sieci, optymalizacją wydajności i zarządzaniem dostępem. Interfejs zapewnia wyświetlanie graficznej lokalizacji obiektów na planie budynku. Aplikacja zapewnia funkcje związane z bezpieczeństwem łączności Wi-Fi, lokalizacją urządzeń w sieci, optymalizacją wydajności i zarządzaniem dostępem. Interfejs zapewnia wyświetlanie graficznej lokalizacji obiektów na planie budynku.Siemens Enterprise Communications Sp. z o.o. ul. Żupnicza 11 03-821 Warszawa tel. +48 22 870 83 83 faks. +48 22 870 90 59 http://www.hipath.pl |

Nowe rozwiązania w walce ze spamem

Deceptive Header Screening

W typowej konfiguracji infrastruktury IT przedsiębiorstwa poczta elektroniczna przechodzi przez kilka poziomów, zanim trafi do desktopa - ochrona na perymetrze sieci, filtrowanie zawartości i poziom antywirusa.

Model ten jest narzucany przez strukturę napływu poczty elektronicznej. Perymetr sieci stawia czoła głównemu strumieniowi wiadomości, z których aż 90% to niepożądane, tak więc metody filtracji na perymetrze muszą być najszybsze. W tym miejscu szybko mogą identyfikować niepożądany ruch rozwiązania kształtowania ruchu.

Sieci VPN - HiPath 2000/3000 Serwery Siemens HiPath 2000 i 3000 pracujące w sieci VPN umożliwiają stworzenie inteligentnego rozwiązania telefonii VoIP pomiędzy kilkoma lokalizacjami firmy. Tworzą sieć dostępową dla telepracy. Szyfrowanie i kodowanie połączeń zwiększa bezpieczeństwo użytkowania sieci opartych na systemach HiPath. Serwery Siemens HiPath 2000 i 3000 pracujące w sieci VPN umożliwiają stworzenie inteligentnego rozwiązania telefonii VoIP pomiędzy kilkoma lokalizacjami firmy. Tworzą sieć dostępową dla telepracy. Szyfrowanie i kodowanie połączeń zwiększa bezpieczeństwo użytkowania sieci opartych na systemach HiPath.Siemens Enterprise Communications Sp. z o.o. ul. Żupnicza 11 03-821 Warszawa tel. +48 22 870 83 83 faks. +48 22 870 90 59 http://www.hipath.pl |

Szyfrowanie na poziomie medium

Systemy obwodowe mogą usunąć ok. 50% niepożądanego ruchu, a analiza zawartości aż 80% z pozostałości, co pozostawia antywirusom jeszcze 10% pierwotnego ruchu szkodliwego.

Nadawcy szkodliwej poczty maskują prawdziwą ścieżkę routingu i pochodzenie wiadomości. Twórcy wirusów używają tej samej techniki ukrywania, ponieważ im prostszy jest wektor infekcji, tym łatwiej zidentyfikować i wyeliminować zagrożenie.

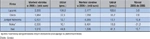

Rynek sprzętowych produktów bezpieczeństwa

Złośliwa wiadomość przemieszczana z punktu jej powstania poprzez różne serwery pocztowe, aby w końcu osiągnąć serwer pocztowy ofiary, akumuluje nagłówki wiadomości, które informują, jakie narzędzia były używane do jej utworzenia, trasę wiadomości i inne. Nagłówki są dołączane do wiadomości na trzech etapach: tworzenia wiadomości, transmisji i odbierania poczty. Techniki analizy zawartości mogą przeglądać nagłówki wiadomości pod kątem podejrzanych wyrazów i fraz, ale nie mogą skorelować znalezionych dowodów.

W tym miejscu można zastosować technologię Deceptive Header Screening (DHS). Nagłówki wiadomości, lub ich brak, oraz ich zawartość, opisują "historię życia" wiadomości, która nie wywodzi się z zawartości tworzonej przez użytkownika.

| Anna Piechocka dyrektor Biura Bezpieczeństwa IT Dagma |

Rynek staje się coraz bardziej dojrzały. Coraz bardziej też zyskują na znaczeniu rozwiązania jeszcze rok temu uchodzące w wielu przedsiębiorstwach za ekstrawagancję. Mam na myśli systemy filtrowania treści czy systemy archiwizacji poczty. Na znaczeniu zyskują także wyraźnie rozwiązania UTM. Tendencją dającą zaobserwować się od jakiegoś już czasu, ale nasilającą się coraz bardziej w ciągu ostatniego roku jest ciążenie w stronę rozwiązań sprzętowych do ochrony styku sieci z Internetem. Większość producentów już oferuje takie rozwiązania - są może mniej elastyczne, ale z punktu widzenia użytkownika wygodniejsze i prostsze w obsłudze. Rynek staje się coraz bardziej dojrzały. Coraz bardziej też zyskują na znaczeniu rozwiązania jeszcze rok temu uchodzące w wielu przedsiębiorstwach za ekstrawagancję. Mam na myśli systemy filtrowania treści czy systemy archiwizacji poczty. Na znaczeniu zyskują także wyraźnie rozwiązania UTM. Tendencją dającą zaobserwować się od jakiegoś już czasu, ale nasilającą się coraz bardziej w ciągu ostatniego roku jest ciążenie w stronę rozwiązań sprzętowych do ochrony styku sieci z Internetem. Większość producentów już oferuje takie rozwiązania - są może mniej elastyczne, ale z punktu widzenia użytkownika wygodniejsze i prostsze w obsłudze.Po długim okresie oswajania się rynku z rozwiązaniami do szyfrowania dysków wydaje się, że w końcu wchodzi on w kolejną fazę rozwoju. Przez długi czas rozwiązania te były traktowane przez rynek jako interesujące, ale nie na tyle, aby w nie inwestować i stosować w praktyce. Teraz się to wyraźnie zmienia - widzimy ożywienie. Najbardziej zauważalne jest w sektorze, gdzie szyfrowanie danych narzuca ustawodawstwo - urzędy, prokuratury, sądy itp. Ale widzimy także zmiany podejścia w firmach z sektora czysto biznesowego, szczególnie dużych firm. Szyfrowanie dysków w notebookach stanie się już wkrótce standardem niepodlegającym dyskusji. Wydaje się, że trwała tendencja spadku sprzedaży czystych rozwiązań VPN przemawia na korzyść rozwiązań UTM, szczególnie w sektorze małych i średnich przedsiębiorstw. Jakość rozwiązań UTM dostępnych na rynku jest coraz lepsza, funkcjonalność coraz szersza. Z punktu widzenia średniej wielkości przedsiębiorstwa rozwiązanie UTM jest bardzo atrakcyjne - funkcjonalnie i cenowo. |