Bezpieczeństwo sieci na celowniku hakerów

-

- Józef Muszyński,

- 07.06.2007

W drugim wydaniu raportu nt. zagrożeń globalnych (Global Threat Report) McAfee zwraca uwagę, że obecnie celem większości cyberprzestępców są użytkownicy komputerów osobistych, można się jednak spodziewać rozszerzenia ich działalności na inne, coraz popularniejsze obszary technologii, takie jak systemy VoIP i RFID. Raport sygnalizuje wzrost zagrożenia programami szpiegującymi, które pojawią się w nowych technologiach, m.in. Bluetooth i RFID.

W drugim wydaniu raportu nt. zagrożeń globalnych (Global Threat Report) McAfee zwraca uwagę, że obecnie celem większości cyberprzestępców są użytkownicy komputerów osobistych, można się jednak spodziewać rozszerzenia ich działalności na inne, coraz popularniejsze obszary technologii, takie jak systemy VoIP i RFID. Raport sygnalizuje wzrost zagrożenia programami szpiegującymi, które pojawią się w nowych technologiach, m.in. Bluetooth i RFID.

Utrzymuje się zjawisko spamu. W ciągu dwóch najbliższych lat firma spodziewa się niewielkiego wzrostu procentowego niepożądanej poczty elektronicznej, jednak całkowita ilość spamu zwiększy się wraz ze wzrostem przepustowości łączy. Najnowszą formą omijania zabezpieczeń jest spam obrazkowy (image spam).

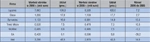

Podział światowego rynku produktów bezpieczeństwa

Specjaliści Symantec prognozują przesunięcie akcentu na ataki wykorzystujące socjotechnikę. Inne zagrożenia widzą w technologiach z obszaru Web 2.0, takich jak AJAX, które obsługują elastyczny dostęp do zasobów serwera poza korporacyjną zaporą ogniową. Tak duża elastyczność zaowocuje prawdopodobnie nową generacją szkodliwych kodów.

Z kolei 3Com widzi większe problemy z bezpieczeństwem dla sieci VoIP - hakerzy będą dążyli do przejmowania pełnej kontroli nad takimi sieciami. Ponieważ serwery VoIP stykają się z tradycyjnymi sieciami klasycznej telefonii, napastnicy prawdopodobnie będą wyprowadzać ataki za pośrednictwem VoIP, aby wykorzystywać jej infrastrukturę do celów przestępczych.

Rynek bezpieczeństwa: powrót stromej krzywej wzrostu

Według prognoz firmy analitycznej Canalys, w bieżącym roku rynek rozwiązań bezpieczeństwa powróci do dwucyfrowej dynamiki wzrostu.

Unified Threat Management (UMT)

W 2006 r. największe obroty na rynku produktów bezpieczeństwa uzyskano w Ameryce Północnej i regionie EMEA (Europa, Bliski Wschód i Afryka). Wydatki użytkowników końcowych osiągnęły na tych rynkach niemal połowę (47%) wartości całego segmentu urządzeń i aplikacji związanych z bezpieczeństwem. Na pierwszym miejscu wśród dostawców nadal utrzymuje się Cisco, za którym uplasował się Symantec.

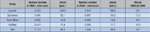

Produkty sprzętowe (urządzenia ochronne infrastruktury sieciowej) i czysto programowe (oprogramowanie klienckie i infrastruktury bezpieczeństwa) podzieliły się rynkiem bezpieczeństwa mniej więcej po połowie. Wzrost w segmencie oprogramowania był trochę większy i wyniósł 8,5% w skali roku. Według analityków Canalys w najbliższym czasie jeszcze bardziej zyska na znaczeniu. Stanie się tak przede wszystkim dzięki wykorzystaniu nowych technologii: procesorów wielordzeniowych, wirtualizacji oraz zwiększonej przepustowości portów. Największym z dostawców w tym obszarze jest Symantec, którego przychody są dwukrotnie większe (ponad 1 mld USD) niż zajmującej drugie miejsce Mc-Afee (509 mln USD).

W rozwiązaniach sprzętowych nadal dominuje Cisco (przychody na poziomie ponad miliarda dolarów). Na drugim miejscu jest Juniper Networks z przychodami o połowę mniejszymi, zajmujący wiodącą pozycję w urządzeniach SL VPN i rozbudowanych zaporach ogniowych.

Ochrona wielofunkcyjna

Rynek produktów programowych bezpieczeństwa

Źródło: Canalys

Urządzenia UTM należą zazwyczaj do jednej z trzech kategorii. Pierwsza kategoria, do której można zaliczyć urządzenia Fortinet i Juniper, kontrolują pakiet raz i następnie przepuszczają go przez ciąg filtrów. Inna kategoria, do której należą rozwiązania WatchGuard i SonicWall, rozkładają pakiet w pojedynczym urządzeniu, aby wykonać kilka badań. Kategoria trzecia reprezentuje sprzętowe platformy ochronne, takie jak oferują Nokia i Crossbeam, na których może być wdrażane oprogramowanie innych dostawców.

| Piotr Kluczwajd dyrektor ds. rozwoju Clico sp. z o.o. |

Zmiany, które dostrzegamy na rynku, to przede wszystkim dalszy, szybki wzrost liczby realizowanych projektów, ich skali oraz wymaganej wydajności rozwiązań w połączeniu z ich wysoką dostępnością. W przypadku dużych i bardzo dużych klientów coraz częściej spotykamy się z zainteresowaniem wirtualizacją systemów bezpieczeństwa - również w kontekście usług typu MSS (Managed Security Services). Zmiany, które dostrzegamy na rynku, to przede wszystkim dalszy, szybki wzrost liczby realizowanych projektów, ich skali oraz wymaganej wydajności rozwiązań w połączeniu z ich wysoką dostępnością. W przypadku dużych i bardzo dużych klientów coraz częściej spotykamy się z zainteresowaniem wirtualizacją systemów bezpieczeństwa - również w kontekście usług typu MSS (Managed Security Services).Jednym z najszybciej rosnących segmentów produktów bezpieczeństwa są rozwiązania do ochrony danych (szyfrowanie). Od zeszłego roku zauważalny jest przyrost liczby, a co ważniejsze rozmiarów projektów w zakresie szyfrowania danych, co dowodzi ich coraz szerszego stosowania w korporacjach. W tej chwili znacząca większość to projekty sprowadzające się do szyfrowania informacji składowanej na dyskach na wypadek kradzieży komputerów przenośnych. Jednak coraz częściej pojawiają się projekty związane z ochroną zasobów wewnętrznych poprzez szyfrowanie i kontrolę dostępu do tak zabezpieczonych informacji, dzięki czemu redukowane jest ryzyko wypłynięcia poufnych informacji z sieci firmowej. W obszarze rozwiązań UTM praktycznie wszystkie produkty VPN zawierają funkcjonalność UTM - najczęściej opcjonalnie aktywowaną za pomocą dodatkowej licencji/subskrypcji. To ponad 50% ogólnej sprzedaży produktów tego typu. |