Zastosowanie technik biometrycznych do uwierzytelniania

-

- Józef Muszyński,

- 01.09.2000

<font size="+1" face="arial" color="#336666">Przegląd zestawów uwierzytelniania biometrycznego

W przeglądzie zaprezentowano tylko te zestawy uwierzytelniania biometrycznego na poziomie przedsiębiorstwa, które zaprojektowano pod kątem wdrożenia w sieci. Oznacza to, że systemy te zapewniają jedną z dwóch rzeczy: tworzą własną, bezpieczną bazę danych i narzędzia do jej administrowania lub integrują się z systemem domen Windows NT. Testowane produkty można podzielić na dwie główne grupy. Grupa pierwsza systemów uwierzytelniania opiera się na kombinacji linii papilarnych, haseł i weryfikacji kart czipowych. Są to: Trinity 2.5 firmy American Biometric Company i BioLogon 2.0 firmy Identix.

Grupa druga - zestawy uwierzytelniania - obejmuje BioNetrix Authentication Suite firmy BioNetrix Systems, Biometric NT Logon (produkt OEM) firmy Keyware Technologies i SafLink 2000 MultiBiometric Enterprise Security Suite firmy SafLink.

Zestawy te zawierają różnorodne systemy biometryczne: linie papilarne, rozpoznawanie głosu i wizerunku twarzy. Do zestawów dołączane są także różnorodne skanery linii papilarnych i układy rozpoznawania głosu i wizerunku twarzy.

Sztuka samoobrony

Uwierzytelnianie użytkowników jest bezwartościowe, jeżeli ochrona bazy danych uwierzytelniania jest słaba. Dlatego też ochrona systemu uwierzytelniania jest zadaniem podstawowym. W opisanych poniżej systemach uwierzytelniania biometrycznego ochrona jest realizowana na dwa sposoby.

W metodzie pierwszej bezpieczeństwo bazy danych osiągane jest przez ścisłą integrację z NT, w którym system uwierzytelniania tworzy pola dla przechowywania danych biometrycznych w formie rozszerzeń bazy danych NT Security Account Manager (SAM). System ten wykorzystuje zalety mechanizmów ochrony NT używanych do ochrony SAM. Produkty te zdają się także na Microsoft CryptoAPI w odniesieniu do szyfrowania danych. Tej metody zabezpieczenia bazy danych uwierzytelniania używają SafLink 2000 i BioLogon 2.0.

W metodzie drugiej system uwierzytelniania buduje i zarządza własną bazą danych i zapewnia odpowiedni system ochrony tej bazy. Ten sposób stosowany jest w produktach BioNetrix Authentication Suite, Trinity 2.5 i Biometric NT Logon.

SafLink 2000 i BioLogon 2.0 bardzo dobrze integrują się z NT i w pełni wykorzystują zalety SAM, jednak produkty z niezależnymi bazami danych są uważane za bezpieczniejsze.

BioNetrix Authentication Suite przejmuje zadania wszystkich poziomów uwierzytelniania NT, rezygnując z domenowego systemu ochrony NT. Wymaga on wstępnego logowania do NT, które ustawia poziom NT GINA (Graphical Identification and Authentication). GINA jest modułem DLL, który generuje wezwanie do podania identyfikatora użytkownika, domeny i hasła. BioNetrix Authentication Suit przejmuje poziom GINA i dodaje do niego poziom wezwania do uwierzytelniania biometrycznego, co oznacza, że produkt może odpowiadać na wezwania uwierzytelniające poza poziomem GINA. Kolejnym uszczelnieniem jest szyfrowanie: produkt wykonuje wymianę danych w układzie klient-serwer, używając algorytmu wymiany klucza Diffie-Hellmana i szyfrując dane z pomocą algorytmów DES, Triple DES lub Blowfish.

Zarządzanie i instalacja

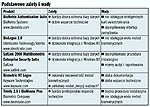

Podstawowe zalety i wady

Trinity 2.5 i BioLogon 2.0 pozwalają administratorowi na ustawianie parametrów wykorzystując dowolną kombinację złożoną z hasła, odcisków palców lub karty identyfikacyjnej. Biometric NT Logon oferuje natomiast możliwość podejmowania decyzji o dostępie na podstawie zestawu kryteriów uwierzytelniania i przyporządkowaną każdemu z nich indywidualną wagę (np. weryfikacja linii papilarnych 100 proc., głos 90 proc. i wizerunek twarzy 85 proc.). Pozwala to na ustawianie parametrów w sposób zapewniający każdemu użytkownikowi dostęp w różnym zakresie: od pełnego do pozycji udostępnianych wyłącznie na hasło.

O ile procesy instalacji produktów nie różnią się zbytnio między sobą, o tyle w zarządzaniu różnice są dość znaczne. BioLogon 2.0 i SafLink 2000 integrują się bezproblemowo z systemem zarządzania użytkownikami Windows NT. Natomiast BioNetrix Authentication Suite, używający własnej bazy danych i konsoli zarządzania, jest w zarządzaniu cokolwiek skomplikowany, głównie z powodu rozbudowanych mechanizmów, jakimi produkt dysponuje.

BioNetrix Authentication Suite wymaga Microsoft SQL Server, funkcjonującego jako zaplecze bazy danych systemu ochrony. Produkt przechowuje hasła bazy danych w chronionej części rejestrów NT po ich uprzednim zaszyfrowaniu, załatwiając w ten sposób problem ochrony bazy danych biometrycznych.

BioNetrix Authentication Suite i BioLogon 2.0 zapewniają także dobre narzędzia audycyjne i raportujące.

Czynnik eksploatacyjny jest problemem głównie w Trinity 2.5 i BioLogon 2.0, ponieważ systemy te w znacznym stopniu są powiązane z jednym typem urządzenia uwierzytelniającego. Urządzenie BioMouse Plus używane w Trinity jest dokładnym skanerem linii papilarnych, ale jego konstrukcja jest cokolwiek delikatna. Skaner linii papilarnych Veridicom używany w produktach Keyware i Identix jest bardziej solidny. Z drugiej strony produkt BioNetrix obsługuje urządzenia uwierzytelniania biometrycznego prawie każdej marki, dając tym sposobem dużo lepszą możliwość wyboru typu urządzenia.