Zapobieganie wyciekom danych w przedsiębiorstwie

-

- Józef Muszyński,

- 11.05.2009

Systemy zabezpieczeń przed wyciekiem danych w sieci

Odpowiednio dobrane technologie ochrony informacji mogą również usprawniać procesy biznesowe. Jeżeli wdroży się produkt, który rozpoznaje kontekst danych i wysyła je do planowanego miejsca przeznaczenia, to właściciel danych może być powiadamiany o naruszeniach reguł bez konieczności zajmowania tym działu IT. Taka sytuacja zmniejsza obciążenia administracyjne i jednocześnie wymusza zasadę, że problem wycieków informacji może i musi być rozwiązywany samodzielnie przez jednostki organizacyjne.

Zdolność do rozpoznawania realnego wycieku danych jest kluczowa w utrzymywaniu właściwej równowagi pomiędzy bezpieczeństwem a efektywnością operacyjną. Niektóre rozwiązania DLP mają wysoki wskaźnik fałszywych rozpoznań. Aby uniknąć takich kosztownych fałszywych rozpoznań czy braku rozpoznania, należy poszukiwać rozwiązań, które charakteryzują się dużą precyzją działania zarówno dla danych strukturalizowanych, jak i niestrukturalizowanych.

Rozwiązania sieciowe DLP to ochrona umieszczana zazwyczaj jak najbliżej baz danych. Jednym z problemów jest ochrona bazy danych w kontekście jej powiązań z serwerem webowym. Dużą rolę odgrywa tu uwierzytelnianie, zwłaszcza na poziomie użytkownika. Szczególnie przydatny może być tu model tożsamości federacyjnej, zapewniający uwierzytelnianie internetowe dla aplikacji biznesowych. Taki dostęp powinien być kontrolowany przez atrybuty bezpieczeństwa samych danych, uzupełniony szyfrowaniem czy uprawnieniami przejściowymi, ograniczonymi do jednej sesji.

Oprócz monitorowania bazy danych i sieci pod kątem sklasyfikowanych danych, organizacje potrzebują jeszcze ochrony przed wyciekiem danych w punktach końcowych.

W tym celu można stosować rozwiązania integrujące funkcjonalność DLP z ochroną punktów końcowych, zawierające bramy monitorujące, jak również agenty dla punktów końcowych, które dostarczają danych do konsoli raportowania. Rozwiązania DLP są także uzupełniane szyfrowaniem danych, co zapewnia kolejny poziom ochrony, niezbędny w nowym modelu bezpieczeństwa.

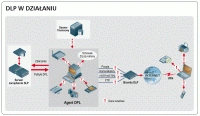

Architektury DLP są definiowane przez miejsce ochrony zawartości: dane w ruchu - monitorowanie sieci, dane w spoczynku - skanowanie plików, dane w użyciu - monitorowanie punktów końcowych. Pełne rozwiązania DLP mają najczęściej komponenty dla tych trzech obszarów kontroli, natomiast rozwiązania punktowe pokrywają takie obszary, jak narzędzia DLP dla punktów końcowych czy bramy DLP dla ruchu poczty elektronicznej. Funkcjonalność DLP może być również zawarta w innych rozwiązaniach, takich jak brama pocztowa.

DLP w działaniu

Trudniejsze do blokowania są kanały HTTP, FTP i IM, ponieważ ruch w tych kanałach wykorzystuje protokoły synchroniczne. Tutaj wykonanie analizy i oceny zawartości wymaga rekonstrukcji sesji i zastosowania rozwiązań proxy.

DLP dla danych w spoczynku jest często tak samo ważne jak monitorowanie sieci. Narzędzia rozpoznawania zawartości skanują repozytoria danych i współdzielone pliki w przedsiębiorstwie w poszukiwaniu wrażliwej zawartości.

Ostatni główny komponent rozwiązań DLP to agent punktu końcowego, który monitoruje użytkowanie danych na desktopie użytkownika. Może on teoretycznie monitorować sieć, pliki i działania użytkownika, ale niewiele rozwiązań tego typu jest tak kompletnych. Większość z nich monitoruje pliki pod kątem wrażliwej informacji przenoszonej do pamięci podręcznych (USB).

Rozwiązania DLP, przeznaczone do identyfikowania i ochrony wrażliwej informacji biznesowej, wymagają jednolitej polityki ochrony danych, stosowanej w całym środowisku, co zapewnia podstawową przewagę pełnym rozwiązaniom DLP nad tymi z funkcjonalnością DLP. Zestawy DLP centralizują przepływ zadań obsługi incydentów w całej sieci, pamięciach masowych i punktach końcowych, oraz zapewniają odpowiednio dostosowany interfejs użytkownika.

Centralne zarządzanie polityką pozwala na definiowanie chronionej zawartości i następnie stosowanie zróżnicowanych działań wymuszających na podstawie tego, gdzie nastąpiło naruszenie reguł. Chronioną zawartość definiuje się tylko raz i na jej podstawie buduje się reguły polityki, które są rozpowszechniane za pośrednictwem infrastruktury DLP obejmującej sieć, pamięć i punkty końcowe. Dla różnych użytkowników stosowane są odmienne reguły polityki.

Naruszenie polityki DLP wymaga zazwyczaj podjęcia określonego ciągu działań. Ponieważ takie incydenty mogą w konsekwencji doprowadzić do zwolnienia pracownika lub postawienia mu zarzutów prawnych, dlatego ważnym elementem systemu zarządzania DLP jest funkcja zarządzania incydentami, umożliwiająca podejmowanie odpowiednich akcji i administrowanie ciągiem działań śledczych.