Zamach na usługę DNS

-

- Kamil Folga,

- 01.02.2006

Inne zagrożenia

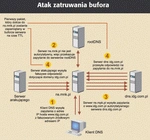

Atak zatruwania bufora

Obecnie każdy użytkownik, który odpyta dany serwer o domenę idg.com.pl, zostanie skierowany pod adresy IP (być może fałszywe), skonfigurowane przez atakującego. Ponieważ serwerowi DNS wydaje się, że jest autorytatywny dla tej domeny, nie ma potrzeby odpytywania serwerów rootDNS, w poszukiwaniu podstawowego serwera nazw. Przykład takiego ataku przedstawia rys. 3.

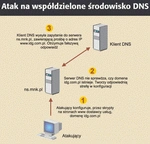

Jak przeprowadzić atak Man in the Middle? Jeżeli atakujący potrafi wniknąć pomiędzy klienta oraz serwer DNS, może przechwycić odpowiedzi na zapytania klienta o odwzorowanie. Następnie może przesłać fałszywą informację do klienta, odwzorowując adres domeny na niepoprawny adres IP. Ten typ ataku wymaga, aby atakujący przesłał odpowiedź na zapytanie klienta przed odpowiedzią prawidłowego serwera.

Poszczególne fazy ataku można przedstawić w następujących podpunktach:

- Atakujący jest umieszczony pomiędzy klientem a serwerem nazw.

- Klient tworzy zapytanie do serwera ns.mnk.pl w celu odwzorowania domeny idg.com.pl.

- Zapytanie jest przechwytywane przez atakującego, który odpowiada fałszywą informacją.

- Serwer obsługujący domenę idg.com.pl odpowiada poprawną informacją.

Serwery DNS tak jak inne zasoby internetowe narażone są także na ataki odmowy usługi (DoS). Duża liczba połączeń uniemożliwia obsługę kolejnych zapytań. Ponieważ DNS używa zapytań UDP, podszywane ataki zaprzeczenia usługi są niemożliwe do wyśledzenia i zablokowania. W przypadku ataku DDoS (Distributed Denial of Service) serwery potrafią otrzymać nawet milion pakietów na sekundę. Skuteczna obrona jest praktycznie niemożliwa.

Jak uczynić usługę bezpieczną?

Atak na współdzielone środowisko DNS

Warto także zastosować kilka podstawowych zasad bezpieczeństwa serwera nazw:

- Ograniczenie możliwości transferu strefy.

- Stosowanie bezpiecznego oprogramowania i bezpiecznego systemu operacyjnego.

- Ograniczenie możliwości zdobycia wersji oprogramowania.

zapewnia autoryzację serwerów DNS poprzez mechanizmy kryptograficzne. Ulepszony system z pewnością zmniejszyłby skalę zjawisk typu phising-pharming, gdyby nie pesymistyczne nastawienie środowiska zarządzającego DNS. Zbyt mała skala prezentowanych zjawisk czy brak spektakularnych ataków na serwery nazw odwlekają w czasie wprowadzenie zaawansowanych mechanizmów bezpieczeństwa.