Uwaga na mobilne oszustwa

-

- Patryk Królikowski,

- 05.11.2012, godz. 08:20

Innym przykładem popularnego kodu złośliwego jest mobilna wersja SpyEye, zwana też Spitmo. Modus operandi ma niemal identyczny jak Zeus, choć został uzupełniony o kilka nowości. Jest na przykład mniej widoczny - nie ma UI i aktywizuje się dopiero po otrzymaniu odpowiedniego SMS-a lub po wybraniu określonego numeru telefonu przez użytkownika. Przechwycone SMS-y mogą być przesłane na inny numer telefonu. Mogą też zostać wystawione poprzez HTTP z reguły w postaci otwartej (jedynie potraktowane URLEncoderem). Poważny niepokój wywołało opublikowanie informacji o połączeniu kodu SpyEye i Zeus, i stworzeniu hybrydy - SpyZeus.

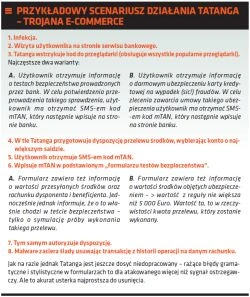

Warto też wspomnieć trojana e-commerce o egzotycznej nazwie Tatanga. Używa on wielu technik ataku jednocześnie. Od inżynierii społecznej po techniki browser hijacking. Trojan po infekcji komputera pobiera wiele zaszyfrowanych bibliotek DLL, które są deszyfrowane w pamięci podczas wstrzykiwania kodu do przeglądarki. To pozwala lepiej ukryć się przed oprogramowaniem AV. Ciekawe jest to, że Tatanga potrafi działać na dwa fronty. Z jednej strony prezentuje użytkownikowi pewną treść, a przesyła w tle zupełnie inną.

Pierwszy element najprościej zrealizować w przypadku Androida i wykorzystać Google Play (dawny Android Market), w którym umieszczenie aplikacji jest banalne. Co więcej, jeżeli atakujący wejdzie w posiadanie poświadczeń dla konta Gmail, może zdalnie doinstalować dowolną aplikację na urządzeniu mobilnym. Apple przegląda każdą aplikację umieszczaną w AppStore, więc tutaj sprawa jest trochę trudniejsza. W czerwcu br. badacze z Kaspersky Labs przeprowadzili analizę jednej z aplikacji - Android Security Suite Premium, która pod przykrywką narzędzia bezpieczeństwa realizuje zadania Zeusa. Przechwycone SMS-y przesyła do domen znanych jeszcze w 2011 r. jako centrum C&C (Command and Control) Zeusa. Ale wcale nie trzeba korzystać z tego malware. Wystarczy trochę sprytu. W RPA na przykład sprawca podszywa się pod właściciela telefonu, na który przesyłane są SMS-y autoryzacyjne. Prosi o wydanie duplikatu kart SIM z powodu jej zniszczenia lub zagubienia. Jeżeli to się uda, sprawca otrzymuje możliwość odbierania SMS-ów autoryzujących. Ofiara dowiaduje się dość szybko o tym ataku, bo przestaje jej działać telefon. Ale jeżeli sprawca jest dobrze przygotowany, to zanim operator otrzyma zgłoszenie - zdąży zrobić swoje.