Portale pod ochroną WAF

-

- Patryk Królikowski,

- 30.05.2012, godz. 09:00

Przy okazji tworzenia reguł sprawdźmy też, na ile są one elastyczne. Czy umożliwiają wykorzystanie if-then-else, operatorów and/or/not, wykorzystywanie wyrażeń regularnych?

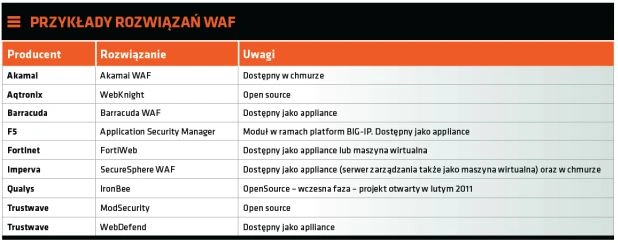

WAF-y w 2012 r. z pewnością będą coraz częściej stosowane w polskich organizacjach. Po styczniowych wydarzeniach wywołanych "niezadowoleniem" z ACTA z pewnością w niedomkniętych jeszcze planach budżetowych, oprócz rozwiązań powstrzymujących ataki DDOS, znajdą się dodatkowe środki także na tego typu rozwiązania.

Element, na który warto zwrócić uwagę w WAF-ach, to integracje. Te zależą, z jednej strony, od "bagażu" producenta (o którym wcześniej mówiliśmy), i otwartości z drugiej. Typowym przykładem takich integracji jest współpraca ze skanerami podatności, takimi jak Cenzic, Qualys czy AppScan. Ale sama integracja to nie wszystko. Ważna jest również jej jakość, np. czy jesteśmy w stanie aktywnie wykorzystać rezultaty skanów, czy dostarczają one jedynie informacji do "ręcznego" podjęcia działań. Integracje z rozwiązaniami typu VA są ostatnio szczególnie interesujące w kontekście funkcjonalności określanych mianem wirtualnego patchowania. Polega to na tym, że jeżeli wykryta zostanie podatność aplikacji na ruch, który mógłby ją wykorzystać, zostanie zablokowany przez WAF, zanim jeszcze odpowiednia poprawka znajdzie się w samej aplikacji. Bardzo wygodny mechanizm w przypadku długich cykli aktualizacji aplikacji.