Phishing, spyware, rootkity na usługach cyberprzestępców

-

- Józef Muszyński,

- 03.11.2006

Ochrona w przełącznikach

Dostępne dzisiaj systemy wykrywania i zapobiegania wtargnięciom (IDP - Intrusion Detection and Prevention) opierają się głównie na oprogramowaniu specjalizowanym do kontroli indywidualnych pakietów lub ruchu sieciowego. Przyszłością są jednak IDP funkcjonujące w samych przełącznikach sieciowych.

Dostawcy nowoczesnych przełączników sieciowych zaczynają wbudowywać funkcjonalność IDP bezpośrednio do przełączników.

<hr>

Trend Micro oferuje linię urządzeń Network VirusWall Enforcer do kontroli komputerów PC i notebooków logujących się do sieci. Urządzenia obsługują technologię NAC, mogą też analizować pakiety przesyłane przez sieć, poszukując w nich wirusów, robaków i innych szkodliwych kodów. Trend Micro oferuje dwa modele: VirusWall Enforcer 2500 (może kontrolować 4000 użytkowników) i VirusWall Enforcer 1200 (kontrola 250 użytkowników).

<hr>

Ponieważ przełączniki, obsługując ruch sieciowy, i tak już przetwarzają każdy pakiet, to dołożenie dodatkowych funkcji może być bardzo korzystne z punktu widzenia wydajności. Mają one także często wbudowaną redundancję i możliwość odtworzenia, czego zazwyczaj brak niezależnym urządzeniom IDP.

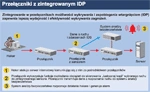

W wielu implementacjach przełącznik z funkcjami IDP jest odpowiedzialny za lustrzane odbicie wybranego ruchu w kierunku sensorów sieciowych, które porównują taki ruch z sygnaturami.

Przełącznik z zintegrowanym IDP

W dużych, szybkich sieciach przełączniki mogą zwiększać efektywność wewnętrznych sensorów przez kanalizowanie ruchu do banku sensorów w sposób zapewniający pojedynczemu sensorowi otrzymywanie wszystkich elementów danej konwersacji. W ten sposób przełączniki zapewniają możliwość rozkładania obciążeń do zagregowanej puli mniej kosztownych sensorów, tworzącej duży sensor wirtualny.

Firmy zdecydowanie wolą zintegrowane rozwiązania, posiadające niezbędne moduły bezpieczeństwa - firewall, czy moduł antyspyware. Klienci w obawie o swoje poufne dane coraz częściej pytają także o funkcję do walki z phishingiem. Zalecanym modułem dla firm są także filtry antyspamowe, pełniące dużą rolę również w większych korporacjach. Jeśli chodzi o rozwiązania sprzętowe z roku na rok zwiększa się ich sprzedaż. Dużym zainteresowaniem cieszą się wyspecjalizowane urządzenia o dużej sile obliczeniowej, zapewniające kompleksową ochronę sieci firmowej przed największymi zagrożeniami internetowymi - tam, gdzie komunikacja pomiędzy różnorakimi urządzeniami staje się jednolita, czyli w warstwie sieciowej.

Użytkownicy indywidualni sięgają po rozwiązania antywirusowe, które w chwili obecnej mogą dostosować w większym stopniu do własnych potrzeb. Klienci w zasadzie poszukują już czegoś więcej niż tylko zabezpieczenia poczty elektronicznej. Chcą również czuć się bezpiecznie, podczas pracy w Internecie, korzystania z bankowości elektronicznej czy płacenia kartą kredytową za usługi online.

Egzekutor polityki dostępu

Połączenie tych produktów jest efektem trwającej już od pewnego czasu współpracy, mającej na celu wkomponowanie mechanizmów ochronnych do urządzeń sieciowych. Technologia Symantec Network IPS ma być dodana do innych mechanizmów wielofunkcyjnych przełączników Nortela, które analizują ruch sieciowy w warstwach od 4 do 7, wykonując takie zadania, jak akceleracja SSL, rozkładanie obciążeń itp.

<hr>

Urządzenie Check Point VPN-1 UTM Edge dla oddziałów firm konsoliduje różne funkcje ochrony, modem ADSL, połączenia Wi-Fi oraz obsługę serwera wydruku. Obsługuje standardy 802.1x (uwierzytelnianie użytkowników), IPSec VPN oraz IPS (zapobieganie włamaniom). Administrator może za pomocą jednego urządzenia VPN-1 UTM Edge włączyć cztery SSID, co pozwala na kształtowanie zakresu usług WLAN w sieci, np. dla gości - wyłącznie dostęp do Internetu.

<hr>

Juniper już teraz oferuje opcjonalny IPS i filtrowanie stron WWW dla platformy SSG, która może funkcjonować jak router WAN oraz urządzenie ochronne. Firma udostępniła funkcje antyspamowe oraz zestaw narzędzi antywirusowych, przeznaczonych do walki ze spyware, adware i phishingiem, dla oprogramo-wania zawartego w urządzeniu ochronnym SSG. Funkcje te są związane z nową wersją oprogramowania ScreenOS 5.4, pracującego w zaporach ogniowych i urządzeniach, a wywodzącego się z oprogramowania firmy NetScreen przejętej w roku 2004.

Kontrola dostępu do sieci - nowe opcje

Prognozy sprzedaży wyposażenia kontroli dostępu do sieci (NAC - Network Access Control) są bardzo zachęcające. Infonetics przewiduje, że rynek urządzeń NAC wzrośnie z 323 mln USD w ub.r. do 3,9 mld USD w 2008 r.

Infonetics dzieli projekty NAC na trzy komponenty: klienta, który kontroluje urządzenie końcowe, punkty egzekwowania reguł polityki bezpieczeństwa i serwery zaplecza przygotowujące reguły polityki dla punktów egzekwujących. NAC identyfikuje i uwierzytelnia użytkowników oraz maszyny, zapewnia maszynom spełnianie wymogów polityki bezpieczeństwa, ustawia reguły polityki wg statusu użytkownika i maszyny oraz gwarantuje dostęp do specyficznych zasobów.

<hr>

ZyWALL 1050 firmy Zyxel to uniwersalne urządzenie dla MSP, integrujące funkcje VPN, VoIP i bezpieczeństwa. Oprócz podstawowych możliwości kontroli dostępu, rozwiązanie pozwala podejmować decyzje na podstawie wielu kryteriów (ID użytkownika, grupa użytkowników, czas dostępu itp.). Obsługuje wiele portów WAN i zapewnia funkcje równoważenia przeciążeń. Dodatkowo umożliwia konfigurację funkcji wysokiej dostępności przez zastosowanie dwóch ZyWALL 1050 i protokołu VRRP.

<hr>

Najbardziej znane architektury NAC to: Cisco Network Admission Control, Microsoft Network Protection Control i Trusted Network Connect z organizacji Trusted Computing Group (TCG). TCG pracuje nad standaryzacją implementacji NAC.

Pojawiają się też nowe pomysły. Proponowane są rozwiązania, które zapewniają funkcje NAC poprzez dodanie sprzętu i oprogramowania do istniejących sieci, ale nie wymagają przy tym uaktualniania istniejącej infrastruktury sieciowej, co jest często koniecznością w przypadku innych schematów NAC. Oprogramowanie Dynamic NAC (DNAC) firmy InfoExpress wykorzystuje istniejące serwery i pecety jako punkty egzekwowania reguł polityki bezpieczeństwa w sieci. Każde urządzenie końcowe zawiera klienta DNAC, który skanuje je w celu określenia, czy spełnia wymagania bezpieczeństwa (aktualne łatki systemu operacyjnego, aktualne sygnatury wirusów, osobista zapora ogniowa).

Klient DNAC przekazuje raport ze skanowania do serwera polityk DNAC, który udziela pozwolenia na dostęp, jeżeli spełnione są wymagania polityki bezpieczeństwa. Taki dostęp (lub jego odmowa) jest wykonywany przez inną maszynę w danym segmencie sieci - zazwyczaj serwer lub pecet - która została wyznaczona w roli egzekutora re-guł dostępu. Wykorzystując możliwości klienta DNAC, egzekutor przechwytuje cały ruch z logującej się maszyny, aż do momentu uzyskania z serwera reguł polityki certyfikatu jej poprawności. Wtedy maszyna dopuszczana jest do sieci. Inne rozwiązania NAC używają w charakterze punktów egzekwujących przełączniki lub specjalne urządzenia. DNAC jest mechanizmem wersji 5.0 oprogramowania CyberGatekeeper Server NAC oraz CyberGatekeeper Policy Manager.

Produkty NAC, współpracujące z istniejącymi przełącznikami sieciowymi, postrzegane są jako rozwiązania przejściowe do czasu, aż użytkownicy będą gotowi do uaktualnienia swoich przełączników. Z punktu widzenia kosztów, umieszczanie funkcjonalności NAC w przełącznikach jest korzystne, ponieważ zawierają one już zarządzanie siecią i QoS. Ponadto eliminuje to konieczność dodawania do infrastruktury sieciowej dodatkowych urządzeń, co zmniejsza kłopoty z administrowaniem.

Analitycy Infonetics przewidują, że przełączniki sieciowe staną się najpowszechniej używanymi punktami egzekwowania reguł, wykorzystując do tego celu technologię 802.1X. Jednak droga do zagnieżdżenia NAC w przełącznikach może być długa. Użytkownicy w pierwszej kolejności uzupełniać je będą funkcjonalnością z zakresu VoIP czy też większą przepustowością.

Dla użytkowników eksploatujących przełączniki bez obsługi standardu 802.1X, przewidywanej w większości rozwiązań NAC, najbardziej prawdopodobnym miejscem instalowania przełączników z obsługą NAC będą nowe sieci, budowane od podstaw.

Kolejny rok obserwujemy wzrost zainteresowania rozwiązaniami służącymi do ochrony obrzeża sieci oraz poczty elektronicznej. Rozwiązaniami antyspamowymi są zainteresowane firmy różnej wielkości - zaczynając od małych, po największe instytucje. Coraz częściej docenianą przez klientów zaletą urządzeń ochronnych jest realny wzrost wydajności pracy serwera, który nie musi wtedy pełnić dodatkowo funkcji zabezpieczających. Natomiast dla użytkowników istotna jest opcja samodzielnego podejmowania decyzji o kwalifikacji danej przesyłki jako spamu bądź wiadomości pożądanej.

Rozwiązania chroniące przed phishingiem są wzbogaconą wersją urządzeń do ochrony poczty. Warto zaznaczyć, że tego typu rozwiązania zmniejszają zagrożenie, ale go nie eliminują. Ponieważ jednak nie odnotowano przypadku ataków phishingu w naszym języku, większe zainteresowanie budzą nadal sprawnie i bezawaryjnie działające rozwiązania antyspamowe i chroniące przed złośliwymi kodami, niż przed atakami socjotechnicznymi.