Jak szczelny jest WLAN?

-

- NetWorld,

- 01.12.2004

Zabezpieczenie sieci WLAN

W CISCO 1100 Access Point nie zauważono uchybień w kwestii bezpieczeństwa. Konfiguracja punktu dostępowego jest możliwa poprzez HTTP oraz telnet. Pierwsza metoda nie może zostać zastąpiona HTTPS, zaś druga przez pewniejsze ssh. Podczas testów możliwe było wielokrotne wprowadzanie niepoprawnego hasła, istnieje więc potencjalna groźba ataku brute force.

Możliwe jest także wykorzystanie protokołów VPN, np. Point-to-Point Tunneling Protocol (PPTP), w sieci WLAN stosującej standardowy WEP. Zyskujemy wówczas uwierzytelnienie klienta oraz dodatkowe szyfrowanie. Zarówno IPSec, jak i VPN są atrakcyjne z punktu widzenia bezpieczeństwa, lecz nie należą do prostych i mogą jednocześnie być przyczyną niekompatybilności. Jeśli do bezprzewodowej sieci mają mieć dostęp proste urządzenia, które nie obsłużą bardziej wyrafinowanej metody niż standardowy WEP, to rozsądne wydaje się zastosowanie uwierzytelnienia na podstawie adresu MAC, które także może być obsługiwane przez serwer RADIUS, sprawdzający prawa dostępu danej stacji.

Nie wolno zapomnieć także o gościach, którzy mogą chcieć skorzystać z naszej sieci. Wiele punktów dostępowych, m.in. 3Com, Cisco, Proxim, HP, potrafi skierować nieautoryzowany i nieszyfrowany ruch do odpowiedniego przełącznika, tak aby nie miał on styczności z wewnętrzną siecią firmy. Popularne jest także uwierzytelnienie poprzez przeglądarkę i właściwie skonfigurowaną zaporę albo oprogramowanie takich firm, jak ReefEdge Networks lub Vernier Software.

Podsumowanie

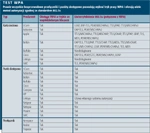

Test WPA - Prawie wszystkie bezprzewodowe przełączniki i punkty dostępowe pozwalają wybrać tryb pracy WPA i oferują wiele metod autoryzacji zgodnej ze standardem 802.1x

Testy przeprowadzane przez Network Word Lab Alliance odbywały się na dwóch stanowiskach, z których jedno było dedykowane dla stacji klienckich wyposażonych w karty WLAN, drugie - dla punktów dostępowych i przełączników. Oba zestawy pomiarowe monitorowano podczas testów przy użyciu zmodyfikowanego programu AirSnort uruchomionego w laptopie z systemem Red Hat Linux 9. Narzędzie to jest dostępne na zasadach open source i służy do odkrywania kluczy protokołu WEP (Wired Equivalent Privacy) używanych przez sieć, w której zasięgu pozostaje klient. Zasada jego działania opiera się na przechwytywaniu wszystkich transmitowanych pakietów przez stacje użytkowników i punkty dostępowe. Zmiany, jakie wprowadzono do programu, sprawiły, iż przechwytywał on tylko pakiety nadawane przez testowane urządzenie. Pozwoliło to stwierdzić, czy możliwość odnalezienia właściwego klucza WEP wynika z braku odporności stacji, czy też na ten typ ataku podatny jest punkt dostępowy. Ponadto wprowadzono do AirSnorta opcję wydruku słabego wektora inicjacyjnego, który stanowi podstawę do odzyskania całego klucza. Zagadnienia związane ze współpracą poszczególnych urządzeń przeanalizowano poprzez wykorzystanie testera AirMagnet Handheld.

W trakcie testów każdej z bezprzewodowych kart używano laptopa IBM Thinkpad z procesorem 1,2 GHz i 512 MB pamięci operacyjnej, ze świeżo zainstalowanym systemem Windows 2000 SP4, który łączył się z punktem dostępowym Cisco Aironet 350. W następnej fazie ten sam komputer wyposażony w kartę Cisco Aironet 350 posłużył do zbadania punktów dostępowych. Do generacji ruchu w obydwu kierunkach zastosowano znaną komendę ping z odpowiednio dobranymi opcjami zapewniającymi wytworzenie strumienia danych o dużej przepływności.

Podczas testu AirSnort przechwytywał pakiety przez ok. 12 godz. Część urządzeń bezprzewodowych nadal używała do generacji IV liczb pseudolosowych, lecz większość urządzeń opierała się na prostych licznikach (to obecnie najbezpieczniejsza metoda). Konieczne było wytworzenie wystarczająco dużego ruchu, tak aby program mógł odczytać każdy z możliwych wektorów inicjalizujących IV, których jest prawie 16 mln. Należy zaznaczyć, że powtórzenie się IV nie wpływa na szanse odkrycia klucza WEP przy użyciu AirSnorta. Wyniki odporności urządzeń stosujących ten protokół bezpieczeństwa uwzględniają podsłuchanie niemal 50 mln pakietów. Powstały w trakcie testów ruch był na tyle duży, że spowodował nasycenie całego pasma, w konsekwencji czego sieci blisko laboratorium przestały poprawnie działać. Wygenerowane natężenie jest mało prawdopodobne w typowej instalacji. Tym samym twierdzenie, że klucz WEP można "złamać" w 15 min jest mocno przesadzone.

Narzędzie KisMAC (przeznaczone dla komputerów Apple) zostało użyte w celu zweryfikowania istnienia i pozytywnego odnalezienia klucza dzięki słownikowym atakom na LEAP oraz WPA pracującym w trybie współdzielonego klucza.

Podczas testowania uwierzytelniania zgodnego z 802.1x używano serwera RADIUS Odyssey firmy Funk Software. Po teście bezpieczeństwa transmisji radiowej przy użyciu różnych narzędzi (m.in. Nmap, wget, Nessus czy IP Stack Integrity Checker) próbowano wykryć uruchomione na danym urządzeniu usługi, zgadnąć hasła - zbadać bardziej całościowo zabezpieczenia produktu.