Honeypot - poznaj swojego wroga

-

- Przemysław Sperka,

-

- Marcin Blachnik,

- 04.04.2012, godz. 09:00

Honeypot duży i mały

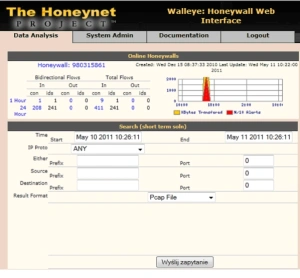

Główne okno programu Walleye szybko pokazuje (za pomocą wykresu), kiedy pojawił się ruch na systemie Honeypot. W tym miejscu określa się przedział czasowy, a następnie rozpoczyna analizę ruchu, który pojawił się w tym okresie. Poprzez przycisk „ wyślij zapytanie” baza danych Hflow DB zwraca logiczni

Jeżeli chcemy uzyskać nieco więcej wiedzy, można wdrożyć system wysokiej interakcji (np. Honeywall CDROM Roo). Wiąże się to, niestety, z dużo większym nakładem pracy. Do dyspozycji intruzów oddajemy w pełni działający system sieciowy. Napastnik może się włamać do takiego systemu, przeglądać pliki konfiguracyjne, wykonywać wszelkiego rodzaju polecenia. Z drugiej strony należy podjąć takie działania, żeby napastnik nie zorientował się, że znajduje się w systemie pułapce oraz tak skonfigurować infrastrukturę, aby była ona bezpieczna dla innych elementów sieciowych.

Polecamy NGFW - firewalle następnej generacji

Chcąc praktycznie przetestować rozwiązania Honeynet, można zapoznać się ze specjalną dystrybucją Linuksa opartą na CentOS - Honeywall CDROM Roo. Jest to kompletne środowisko, które umożliwia bliższe poznanie mechanizmów Honeypota. Poza samym systemem, należy także odpowiednio przygotować strukturę sieciową. Powinno się ją odseparować od istniejącej struktury, wdrożyć dowolny system wysokiej interakcji oparty na rzeczywistym systemie operacyjnym oraz tak skonfigurować sieć, żeby system Honeywall stał na drodze do systemów Honeypot. Po instalacji uzyskujemy system typu Honeywall, który realizuje wyżej wymienione funkcje. Staje się on zupełnie niewidoczny dla ruchu pojawiającego się na systemach pułapkach, przy jednoczesnym zachowaniu pełnej kontroli przepływu informacji.

Zawarte są w nim następujące komponenty:

Sebek - rejestracja wszelkich działań wykonywanych na systemach pułapkach

Snort - popularny system IDS

Snort_inline - popularny system IPS

Iptables - standardowy firewall

Hflow - baza danych

Argus - zaawansowany analizator ruchu sieciowego

Walleye - graficzny interfejs usprawniający zarządzanie powyższymi komponentami

Na drodze do systemów Honeypot (które są rzeczywistymi systemami, wirtualizowanymi na systemie hostującym - w tym przypadku Windows Serwer 2008 - z różnego rodzaju lukami określanymi mianem krytycznych, słabymi hasłami itp.) stoi wspominany wcześniej Honeywall CDROM Roo. Działa on w drugiej warstwie (Ethernet) stosu internetowego, jako most łączący router brzegowy z systemami Honeypot. Takie rozwiązanie zapewnia pełną przezroczystość oraz brak możliwości wykrycia systemu Honeywall. Osobna podsieć (interfejs eth2 - Honeywall, eth1 - Serwer 2008) służy do wygodniejszego zarządzania całą strukturą. Wszelki ruch przychodzący i wychodzący jest kontrolowany, analizowany i składowany przez system Honeywall.

Korzyści ze stosowania pułapek

Analiza połączeń pojawiających się w sieci Honeynet. Komunikacja między siecią zewnętrzną a systemem Honeypot wraz z wykazem portów TCP/IP i liczbą przesłanych pakietów.

Przykładowo, podczas przeprowadzania analiz wyników z trzech różnych sieci Honeynet (różna lokalizacja oraz różni dostawcy ISP) udało się rozpoznać ten sam typ skanera sieciowego, który uruchamiany był z sieci typu botnet, ulokowanej na terenie Chin. Wykorzystywał on zmodyfikowany skaner sieciowy SIPVicious do odnajdywania usług (do których jest możliwy dostęp poprzez nazwę użytkownika i hasło), a następnie przeprowadzał atak typu brute force. Technologie Honeypot mogą również stosować firmy, dzięki czemu administratorzy mogę zabezpieczać swoje systemy, nie czekając na oficjalne ustalenie nowego zagrożenia.

Polecamy Jak zabezpieczyć sieć WiFi w firmie?

System typu Honeynet to bardzo ważny sprzymierzeniec w walce z zagrożeniami sieciowymi. Dzięki temu, że jest niewykrywalny, pozwala na podglądanie działań intruza, który pozostaje nieświadomy tego, że jego nielegalne działania są śledzone i analizowane. Daje to administratorom przewagę, pozwalając na działania wyprzedzające i lepsze zabezpieczenie infrastruktury, którą zarządzają.