FortiDDoS 400B ochrona przed atakami DDoS

-

- Jarosław Kowalski,

- 13.10.2014

Konfiguracja i działanie

Instalację i konfigurację FortiDDoS 400B można wykonać zarówno przez konsolę tekstową jak również za pomocą panelu webowego łącząc się na fabrycznie zdefiniowany adres IP. Wdrażając rozwiązanie firmy Fortinet w firmie należy przemyśleć w jaki sposób zostanie ono zainstalowane w topologii sieciowej przedsiębiorstwa. Specyfika działania i możliwości FortiDDoS pozwalają stworzyć konfiguracje oparte nie tylko o pojedyncze urządzenie. Również w przypadku wdrożeń opartych o politykę wysokiej dostępności czy równoważenia obciążenia można wykorzystać więcej niż jedno rozwiązanie FortiDDoS.

Podstawowym rodzajem instalacji jest wpięcie urządzenia w sieć pomiędzy chroniony system, a łącze internetowe. Cały ruch przychodzący do usługi przechodzi wtedy przez FortiDDoS. Wspomnieć należy również o konfiguracji z jednym urządzeniem, która pozwala na utrzymanie ciągłości pracy sieci w przypadku jego awarii lub gdy jest ono wyłączone, bądź w trakcie restartu. W takim przypadku porty Ethernet mogą pracować w trybie Bypass, dzięki czemu pakiety przychodzące na jeden port wychodzą drugim w taki sposób, jak gdyby to był zwykły kabel sieciowy bez użycia portów.

Zobacz również:

W naszym przypadku skorzystaliśmy z najprostszego rozwiązania i podłączyliśmy urządzenie przed naszym serwerem od strony Internetu.

Zanim rozpoczęliśmy konfigurację urządzenia postanowiliśmy przeszukać zasoby internetowe firmy Fortinet i zapoznać się z dokumentacją techniczną rozwiązań FortiDDoS. Należy przyznać, że dostępnych materiałów jest nieco mniej niż w przypadku innych produktów (Np. FortiGate), ale bez problemu można znaleźć Handbook do najnowszej wersji systemu, który w prosty i dokładny sposób opisuje możliwości wdrożenia i konfiguracji FortiDDoS 400B.

Tradycyjnie do konfiguracji i zarządzania wybraliśmy panel webowy. Jest on skonstruowany w tradycyjny sposób, czyli podzielony na część z menu w postaci drzewa po lewej stronie. Prawa część to ekran główny gdzie wyświetlają się wszystkie informacje oraz zaawansowana konfiguracja opcji wybranych z menu.

Samo menu podzielone jest na kilka obszarów, z których każde spełnia swoją odrębną rolę. Po zalogowaniu domyślnym elementem jaki się pokazuje jest Dashboard, który zawiera podstawowe informacje o pracy urządzenia. Użytkownik może samodzielnie wybrać jakie parametry pracy urządzenia mają mu się wyświetlać na ekranie startowym. Do wyboru są okienka z informacjami o statusie systemu, licencji, obciążeniu urządzenia oraz logi dotyczące samej pracy jak również wykrytych ataków. Dodatkowo można włączyć konsolę, jeśli ktoś chciałby skorzystać z poleceń w trybie tekstowym.

Konfigurację urządzenia należy rozpocząć od ustawienia podstawowych parametrów pracy urządzenia. Pod przyciskiem SYSTEM użytkownicy znajdują wszystkie opcje niezbędne do poprawnej konfiguracji. Przede wszystkim należy poprawnie określić ustawienia sieciowe, a także zapewnić bezpieczny dostęp do urządzenia. W tym miejscu można również określić konfigurację wysokiej dostępności, włączyć agenta SNMP, a także wykonać backup i odtworzenie ustawień.

Ustawienia ochrony wykonuje się w gałęziach Global Settings i Protection Profiles.

Właściwa konfiguracja FortiDDoS opiera się na Profilach Ochrony Usług (Service Protection Profiles - SPP), które dzięki wirtualizacji wykorzystywanych funkcji umożliwiają pojedynczemu urządzeniu zachowywanie się jakby to było kilka urządzeń fizycznych, co pozwala chronić jednocześnie wiele usług internetowych w różnych segmentach sieci. W FortiDDoS 400B można skonfigurować do 7 stref ochronny (nie licząc strefy domyślnej). Każda z nich może być utworzona na potrzeby odrębnej lokalizacji geograficznej lub ochrony innej funkcji w organizacji.

Konfigurując SPP należy określić jego nazwę oraz ID. Do każdego z Profili Ochrony Usług można przypisać jedną lub więcej reguł bezpieczeństwa, w których zapisane są podsieci na podstawie adresów IP, maski i identyfikatora. Według danych producenta maksymalnie można określić ponad 500 reguł we wszystkich profilach ochrony, włączając w to profil domyślny urządzenia (SPP-0) stworzony przez producenta. Działanie zabezpieczeń polega głównie na tym, że pakiety sieciowe zawierające adres IP źródłowy i docelowy są kojarzone z odpowiadającymi im regułami, dzięki czemu podlegają monitorowaniu oraz przetwarzaniu przez skojarzone z nimi Profile Ochrony Usług.

Urządzenie FortiDDoS może pracować w dwóch trybach, trybie wykrywania lub trybie zapobiegania. W większości przypadków najlepiej najpierw skonfigurować rozwiązanie do pracy w trybie wykrywania, w którym urządzenie „uczy się”, a następnie przełączyć go w tryb zapobiegania atakom.

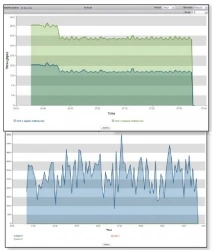

Podczas wykrywania wszystkie zdarzenia są rejestrowane i na tej podstawie budowane są statystyki ruchu na profilu. W tym przypadku ruch nie jest blokowany. Producent zaleca korzystanie z tego trybu od 2 do 14 dni w początkowym okresie uczenia się. Przy czym w większości przypadków 7 dni wystarczy na zbudowanie odpowiedniego profilu normalnego ruchu sieciowego. Oczywiście po przełączeniu w tryb zapobiegania atakom FortiDDoS nadal dostosowuje profile ochrony przez nieustanne monitorowanie i analizę połączeń sieciowych. Urządzenie w trakcie pracy tworzy wzorzec normalnego zachowania aplikacji, a następnie monitoruje ruch sieciowy względem takiego wzorca. W przypadku pojawienia się ataku, FortiDDoS potraktuje go jak anomalię i podejmie natychmiastowe działania w celu ograniczenia jego skutków.

Konfiguracja FortiDDoS pozwala również dostosować działanie urządzenia do skutecznej ochrony przed atakami SYN flood, które polegają na wysyłaniu dużej ilości pakietów z flagą synchronizacji (SYN) w nagłówku. Pakiety, które są dostarczane do serwera podczas takiego ataku posiadają zwykle sfałszowany, nieistniejący adres IP. Jednak możliwość konfiguracji filtrów wykrywających fałszywe adresy IP oraz zdefiniowanych list dostępowych, ataki tego typu są skutecznie odpierane.

Warto nadmienić, że w rozwiązaniach FortiDDoS zastosowano precyzyjne podejście dwukierunkowe, polegające na monitorowaniu połączeń wychodzących i przychodzących, a następnie określaniu, przy pomocy systemu oceny reputacji, które adresy IP są zaufane, a które mogą stanowić zagrożenie. Zaufane adresy IP są zatwierdzane, a te, które mogą stanowić zagrożenie, są tymczasowo blokowane. Jeśli po ponownej ocenie okaże się, że adresy te stanowią realne zagrożenie, zostaną zablokowane na znacznie dłuższy czas.

Statystki portów