Firewall to za mało

-

- Józef Muszyński,

- 10.09.2007

Doświadczeni specjaliści od spraw bezpieczeństwa często zalecają używanie IPS zarówno w bramce internetowej, jak i wewnątrz sieci. Lista kontrolna wdrożeń takich rozwiązań powinna zawierać następujące punkty:

- Wydajność. Ponieważ IPS pracują inline (na drogach danych w sieci), muszą być zdolne do analizy wszystkich pakietów przechodzących przez niego bez wnoszenia nadmiernych opóźnień.

- Algorytm blokowania. System powinien używać wielu środków (takich jak sygnatury, metody behawioralne i reguły polityki) do rozpoznawania i blokowania ataków.

- Raportowanie. Konieczna jest zdolność oceny użytkowania IPS i generowania zarówno raportów technicznych, jak i dla zarządu.

- Interfejs. Pożądany jest graficzny interfejs użytkownika, łatwy do opanowania przez administratorów.

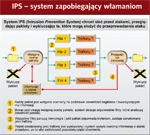

IPS - system zapobiegający włamaniom

Inną metodą uniknięcia fałszywych rozpoznań jest zaniechanie tworzenia zbyt wielu ścisłych reguł. Chociaż oznacza to, że pewien złośliwy ruch może zostać przepuszczony, administrator może więcej nauczyć się o "szarej strefie" i zdecydować, jaki ruch powinien lub nie powinien podlegać blokowaniu.

Perspektywy

Zarządzający IT będą raczej dążyć do zmniejszania liczby oddzielnych urządzeń, które trzeba zakupić i następnie nimi zarządzać. Podobnie jak niektóre produkty, IPS i IDS mogą także wykonywać takie funkcje, jak rozkładanie obciążeń i przyspieszanie, a dostawcy przełączników sieciowych i routerów zaczną szerzej wbudowywać funkcje IDS i IPS do swoich produktów.

Pojawi się nowa generacja kart sieciowych, które będzie można wkładać do już używanych przełączników (tak jak dodatkowe karty do peceta), pozwalających na bardziej szczegółową analizę ruchu sieciowego.

Dostawcy podejmują próby wprowadzenia rozwiązań architektonicznych, które mają umożliwić użytkownikom decydowanie, jak i gdzie umiejscowić te funkcje ochronne, aby nie obniżały wydajności krytycznych aplikacji. Planowane są także narzędzia pozwalające na projektowanie skomplikowanych reguł polityki, automatyzujących sposób obsługi przez przełącznik podejrzanego ruchu, np. spowolnienie lub zablokowanie takiego ruchu, dając jednocześnie krytycznym aplikacjom najwięcej pasma. Jednocześnie coraz więcej dostawców łączy różne funkcje ochronne w rozwiązaniach typu UTM (Unified Threat Management).

Z roku na rok zarządzający bezpieczeństwem będą mieć zapewne coraz więcej informacji związanych z bezpieczeństwem oraz więcej narzędzi ochronnych do wyboru. To powoduje, że ważniejsza niż kiedykolwiek staje się prawidłowa ocena własnych potrzeb, pozwalająca wybrać wśród ciągle zmieniających się opcji rynkowych najlepiej dostosowane do własnych potrzeb zapory ogniowe oraz IPS czy IDS.

Zapora aplikacyjna. Może sprawdzać informacje poziomu aplikacyjnego w przepływie pakietów, tak więc może przechwycić atak używający np. „SQL inject” do wprowadzenia do bazy danych wirusa.

Zapora sieciowa. Umiejscawiana na obrzeżu sieci w celu wykrywania i blokowania złośliwego ruchu przechodzącego między sieciami.

Osobista zapora ogniowa. Zapora ogniowa umieszczana na komputerze użytkownika do wykrywania i blokowania szkodliwego ruchu atakującego system.

Zapora ogniowa proxy. Wtórny (proxy) serwer, przez który przepuszczany jest i sprawdzany ruch, zanim wejdzie do sieci przedsiębiorstwa lub opuści sieć.

Analiza stanowa. Ocenia nie tylko indywidualne pakiety, ale także wszystkie pakiety sesji komunikacyjnej w celu upewnienia się, czy cały strumień nie zawiera ataku.

Czarna lista. Proces, w którym urządzenie ochronne porównuje ruch z listą znanych ataków lub ze znanymi domenami i adresami IP, spod których wyprowadzane są ataki. Stosowana zasada to „Wszystko, co nie jest explicite zabronione, jest dozwolone”.

Biała lista. Proces, w którym urządzenie ochronne porównuje ruch z listą dopuszczalnych aplikacji lub adresami IP i domenami uznanymi za bezpieczne. Stosowana zasada to „Wszystko, co nie jest explicite dozwolone, jest zabronione”.