Certyfikaty bez przerwy

-

- Magdalena Szeżyńska,

- 24.05.2004

Czas reakcji

Według polskiego prawa kwalifikowany podmiot świadczący usługi certyfikacyjne jest zobowiązany do opublikowania informacji o zawieszeniu i unieważnieniu certyfikatu nie później niż w ciągu jednej godziny od momentu jego unieważnienia lub zawieszenia (a zauważyć należy, że nie ma tu mowy o czasie zgłoszenia żądania unieważnienia certyfikatu przez jego posiadacza, jak również czasie przyjęcia i zaakceptowania tego zgłoszenia przez organ rejestracji, co stwarza dodatkowe możliwości wydłużenia całej operacji).

W praktyce zamkniętych systemów wewnątrzkorporacyjnych, w których operacje wystawiania oraz zawieszania i unieważniania certyfikatów są dość rzadkie, powyższe wymagania przekładają się np. na skalę jednego dnia, a rozumiana standardowo ciągłość dotyczy raczej dostępności odpowiedniego repozytorium, co nietrudno zapewnić poprzez odpowiednią replikację zasobów.

Do ciągłości działania systemów infrastruktury klucza publicznego należy zatem podchodzić analogicznie, jak do projektowania i budowy systemów czasu rzeczywistego, których najważniejszą cechą jest zdolność do wygenerowania odpowiedzi na zdarzenie wejściowe w narzuconym i ściśle określonym czasie.

Częstym błędem zespołów zajmujących się tworzeniem i wdrażaniem planów ciągłości działania jest tylko częściowe uświadamianie sobie ciągłości tego procesu, który zazwyczaj składa się z ciągu etapów: analizy, wyboru strategii, tworzenia planu, testów, aktualizacji, zatwierdzenia i dystrybucji.

Jednak zmienność otoczenia biznesowego będącego środowiskiem, w którym funkcjonuje dany system infrastruktury klucza publicznego, napędzana dodatkowo trudnym do przewidzenia postępem technologicznym, powoduje, że niemal natychmiast po zatwierdzeniu aktualnej wersji planu, jednocześnie z rozpoczęciem jego dystrybucji, należy kontynuować leżące u jego podstaw analizy zagrożeń i prace nad jego odpowiednią aktualizacją. Tak samo jak plan ciągłości działania wewnętrznego centrum certyfikacji jest częścią szerszego planu ciągłości działania całej organizacji, tak też zagrożenia, na które jest narażona ta organizacja jako całość oraz jej podjednostki, mogą przekładać się na zagrożenia wykorzystywanego przez nią systemu PKI.

U podstaw efektywnego planu ciągłości funkcjonowania leży prawidłowo przeprowadzona analiza wpływu awarii na funkcjonowanie organizacji, czyli BIA (Business Impact Analysis). Jej celem jest określenie kluczowych obszarów działalności, zidentyfikowanie i analiza krytycznych procesów biznesowych oraz zidentyfikowanie zasobów przez nie wykorzystywanych, określenie tolerancji organizacji na wyłączenie krytycznych zasobów i utratę opartej na nich funkcjonalności i w końcu oszacowanie strat organizacji wynikających z utraty funkcjonalności dotkniętej awarią.

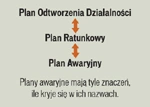

W wyniku tej analizy powstają dwa bodajże najbardziej istotne fragmenty planu ciągłości działania, a mianowicie wykaz krytycznych procesów biznesowych oraz wykaz sytuacji wymagających aktywowania planów ciągłości funkcjonowania. Pozostała - znacznie większa objętościowo część planu - odnosi się do reakcji na te sytuacje i zawiera takie punkty, jak podział odpowiedzialności i schemat organizacji zespołów kryzysowych, wykaz czynności podejmowanych w sytuacji zagrożenia, wykaz czynności podejmowanych w trakcie przywracania gotowości operacyjnej, wykaz czynności podejmowanych po ustąpieniu zagrożenia lub stanu awaryjnego, wykaz czynności rutynowych związanych z zapewnieniem ciągłości funkcjonowania, reguły testowania, przeglądu i aktualizacji planu ciągłości działania oraz wykazy dokumentów referencyjnych, osób zaangażowanych w tworzenie i utrzymanie planu, tudzież osób wchodzących w skład zespołów kryzysowych i ich dane kontaktowe.

Dr inż. Magdalena Szeżyńska jest pracownikiem naukowym w Instytucie Systemów Elektronicznych Politechniki Warszawskiej, konsultantem ds. PKI, specjalistą ds. bezpieczeństwa oraz audytorem systemów IT, członkiem ISACA.

Tekst jest skróconą wersją prezentacji wygłoszonej podczas tegorocznej edycji Krajowej Konferencji Zastosowań Kryptografii Enigma.