Bezpieczna poczta elektroniczna

-

- NetWorld,

- 01.09.1999

W przeciwieństwie do tej metody PGP for E-mail and Files i WorldSecure Client integrują się z aplikacją poczty elektronicznej za pośrednictwem odpowiedniego API. Oznacza to, że oprogramowanie klienta poczty elektronicznej musi tak obsługiwać rozszerzony interfejs, jak to ma miejsce w przypadku produktów Microsoft Exchange i Outlook oraz Eudora Pro i Light.

WorldSecure Client 3.0 - konfigurowanie zabezpieczeń S/MIME

Zawartość wiadomości może być deszyfrowana w aplikacji, co pozwala użytkownikowi nie tylko czytać zaszyfrowaną zawartość, ale także przechowywać ją w postaci zaszyfrowanej. Z drugiej jednak strony powiązanie pomiędzy rozszerzeniami i obsługiwanym produktem messagingu może być łatwo zerwane z chwilą pojawienia się nowego wydania oprogramowania poczty elektronicznej. Ponadto, z uwagi na to, że rozszerzenia programowe są w efekcie częścią aplikacji poczty elektronicznej, każda niestabilność — zarówno po stronie oprogramowania messagingu, jak i rozszerzeń — może mieć szersze implikacje.

Wszystkie prezentowane pakiety mogą identyfikować odbiorców, którzy nie mogą czytać zaszyfrowanej wiadomości, zapewniając wysyłanie pod ich adresy wiadomości w postaci jawnej. Użytkownikom zobligowanym do wysyłania wiadomości w postaci zaszyfrowanej Invisimail oferuje darmową wersję o nazwie Invisimail Intro. Intro może odbierać i wysyłać zaszyfrowane wiadomości jedynie w relacji z użytkownikami posiadającymi płatną wersję tego produktu. Inni dostawcy cedują na nabywcę problem załatwienia kopii ich oprogramowania.

Ochrona w akcji

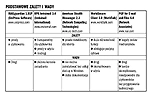

Podstawowe zalety i wady

S/MIME (Secure/Multipurpose Internet Mail Extensions) zapewnia spójny sposób bezpiecznego wysyłania i odbioru danych formatu MIME. Opierając się na popularnym standardzie internetowym MIME, S/MIME zapewnia ochronę kryptograficzną dla aplikacji messagingu: uwierzytelnianie, kontrolę nienaruszalności informacji i niezaprzeczalności nadania i odbioru. Jak można wykorzystać protokół S/MIME do ochrony poczty elektronicznej? Na dwa sposoby: po pierwsze można podpisywać nim wiadomość, upewniając tym samym odbiorcę, że odebrana przez niego informacja jest wysłana przez upoważnionego nadawcę. Oczywiście podpis jest na tyle pewny, na ile pewne są środki ostrożności zachowywane przez nadawcę (ochrona prywatnej części klucza). Podpisy S/MIME są wykonywane bez wstępnego uzgodnienia, ponieważ protokół pozwala na dostarczenie klucza publicznego wraz z przesyłką. Co prawda procedura ta nie gwarantuje tożsamości nadawcy, ale udowadnia, że osoba, która wysłała wiadomość z podpisem S/MIME, jest właścicielem klucza prywatnego, który koresponduje z kluczem publicznym załączonym do wiadomości.

S/MIME definiuje dwa rodzaje podpisywanych wiadomości. Polecanym sposobem jest zamieszczanie podpisu w osobnej części formatu MIME. Pozwala to odbiorcy przekazu nie posiadającemu agenta S/MIME przeczytać treść samej wiadomości. Drugi format, w którym podpis i wiadomość są połączone w jedną część formatu MIME, jest niezwykle istotny dla wiadomości przechodzących przez sieci szkieletowe poczt, które mogą naruszać zawartość wiadomości w drobnym zakresie. Należy pamiętać o tym, że nawet zmiana jednego znaku podpisu spowoduje niemożność jego zweryfikowania, a usunięcie lub dołączenie spacji na początku wiadomości spowoduje bezużyteczność podpisu cyfrowego przesyłanego w sposób wydzielony.

S/MIME oferuje także szyfrowanie informacji. Aby ją zaszyfrować, należy mieć dostęp do publicznego klucza odbiorcy; jest to tym samym klucz do szyfrowania wiadomości. Dysponując kluczem publicznym i listą algorytmów szyfrowania, klient S/MIME może utajnić zawartość wiadomości. S/MIME dopuszcza różne metody kryptograficzne, spośród których najważniejsze są dwie: RC2/40 i potrójny DES (DES ECE3 CBC). RC2/40 jest w pełni "eksportowalny" poza granice Stanów Zjednoczonych, natomiast potrójny DES jest metodą trudną do złamania.

Posługując się S/MIME można więc zarówno podpisać, jak i utajnić informację.

Nowa metoda ma też pewne niedostatki. Ponieważ S/MIME wykonuje podpis lub szyfrowanie jedynie w odniesieniu do części MIME wiadomości pocztowej, obejmującej tylko zawartość wiadomości, to nagłówek wiadomości pozostaje całkowicie poza ochroną. Należy więc pamiętać o tym, że przedmiot wiadomości oraz nazwy wszystkich odbiorców pozostają odkryte. Ale mimo tych mankamentów istotniejsze jest to, co oferuje S/MIME – sposób na przejęcie przez użytkownika końcowego kontroli nad bezpieczeństwem swoich wiadomości.

Wszystkie produkty dołączają do poczty wychodzącej nagłówki anonsujące możliwość wysyłania i odbioru poczty z szyfrowaną zawartością. Gdy odbiorca mający zdolność deszyfrowania (oczywiście operujący na tym samym oprogramowaniu) odbierze wiadomość od nadawcy mającego możliwość szyfrowania, to jego system kryptograficzny zanotuje ten fakt, dołączając takiego nadawcę do listy "korespondentów kompatybilnych". Po tym fakcie, aż do momentu zmiany ustawień dla konkretnego użytkownika, wszystkie wiadomości w tych relacjach są szyfrowane i deszyfrowane. Liczba użytkowników na liście odbiorców szyfrowanych zależy od możliwości przetwarzania PC.

Invisimail i WorldSecure dołączają do ciała wiadomości informację pozwalającą na sprawdzenie integralności i sygnatury wiadomości. Wszystkie produkty wyświetlają komunikaty ostrzegające, jeżeli odebrana informacja została naruszona lub zmodyfikowana.

Z wymienionych produktów jedynie PGP i WorldSecure obsługują podpisy cyfrowe. Mają one istotne znaczenie, gdy istnieje potrzeba stosowania skomplikowanych procedur weryfikacyjnych z powodów prawnych lub innych.

Dla większości użytkowników podpisy cyfrowe są jednak na ogół zbędne.

Instalacja prezentowanych produktów jest prosta, a konfigurowanie jest w różnym stopniu skomplikowane: od prostego (w przypadku American Stealth Messenger) do bardzo złożonego (PGP i WorldSecure). Wdrożenie tych produktów w dużych sieciach wymaga sporego nakładu pracy administratora lub produktu dystrybuującego oprogramowanie. Jedynym produktem zapewniającym pewne wsparcie dla zarządzania na poziomie całej organizacji jest PGP, oferujący kreatora umożliwiającego tworzenie kastomizowanych konfiguracji przed instalacją na każdym PC.

Wszystkie produkty obsługują Windows 95, 98 i NT. Jedynie PGP dostępny jest też dla Unix i Macintosh.

Jakość dokumentacji jest różna. Dokumentacja American Stealth Messenger jest uboga i źle wydana. Z kolei podręczniki PGP są gruntowne, ale za to bardzo techniczne z powodu zawartej w produkcie bardzo dużej liczby ustawień, opcji i mechanizmów.

Ochrona poczty elektronicznej w postaci szyfrowania i uwierzytelniania będzie się stawać coraz ważniejsza w miarę wzrostu i dojrzewania handlu elektronicznego. Co prawda brak powszechnie akceptowanych standardów i zbyt mała świadomość znaczenia ochrony poczty wśród zarządców sieci sprawiają, że rynek ten jest ciągle niedoceniany. Jednak niskie koszty szyfrowania oraz wzrastające geograficzne rozproszenie i mobilność instytucji spowodują prawdopodobnie zmianę nastawienia do problemu ochrony informacji pocztowej.