Bezpieczeństwo usług RDP

-

- Kamil Folga,

- 15.04.2013

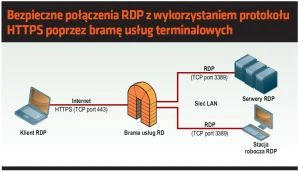

Popularną metodą zabezpieczenia serwerów usługowych jest zapora sieciowa oddzielająca serwery usługowe od internetu. Jeżeli dysponujesz firewallem, dobrym pomysłem jest ograniczenie dostępu do portu, na którym nasłuchuje usługa RDP. Domyślnym portem dla usługi RDP jest port 3389. Jeżeli istnieje taka możliwość, dobrym rozwiązaniem jest ograniczenie dostępu do usługi wyłącznie dla określonej grupy adresów IP. Wykorzystanie zapory lub systemu operacyjnego do filtrowania przychodzących zapytań może limitować ilość połączeń do serwerów RDP. Za tym idzie znaczne zmniejszenie obciążenia serwerów. Jeżeli istnieje określona grupa użytkowników, którzy wykorzystują określone grupy serwerów, utworzenie dla niej reguły dopuszczającej jedynie zapytania pochodzące z wcześniej ustalonych lokalizacji, pomoże ustabilizować dostęp RDP. Zazwyczaj będziesz miał jednak do czynienia z użytkownikami mobilnymi, których adres IP będzie zmienny. Jeżeli dostęp do sieci jest zapewniany poprzez zewnętrzną sieć, najlepszym rozwiązaniem będzie wykorzystanie tuneli VPN, realizujących szyfrowane połączenia do wnętrza sieci, a następnie realizacja połączeń RDP. Jeszcze lepszym rozwiązaniem niż VPN jest skonfigurowanie wspomnianej zdalnej bramy dla klientów RDP o nazwie RDG (Remote Desktop Gateway). Brama ta pozwoli na zdalne połączenia z wykorzystaniem HTTPS, natomiast RDP zostanie wykorzystany do stworzenia bezpiecznego i szyfrowanego połączenia do stacji RDP.

Domyślnie usługa RDP nasłuchuje na porcie 3389. Możliwa jest zmiana portu nasłuchującego usługi RDP, co może chronić sieć przed zagrożeniami płynącymi z sieci. Bardzo często zdarzają się próby poszukiwania dostępnych usług RDP poprzez zarówno osoby zainteresowane nieuprawnionym dostępem do usługi, jak i różnego typu robaki sieciowe. Zmiana portu usługi w dużej mierze może powodować dodatkowe zabezpieczenie usługi. W celu przeprowadzenia operacji zmiany portu, należy zmodyfikować wpis w rejestrze:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

Zmiana tego portu ukryje usługę zdalnego pulpitu przed złośliwym oprogramowaniem. Rozwiązanie to nie stanowi jednak rekomendowanego standardu bezpieczeństwa RDP. Potencjalne złośliwe oprogramowanie może z powodzeniem zostać przystosowane do rozpoznawania takich zmian. Wystarczy integracja skanera portów sieciowych oraz metod rozpoznawania aplikacji ("fingerprint"). Oczywiście nie ma problemu z przeprowadzeniem takiej analizy ręcznie. Zmiana portu na serwerze usługi RDP będzie także wymagała zmian w konfiguracji przyłączających się klientów.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Cyberobrona? Mamy w planach

Bezpieczne połączenia RDP z wykorzystaniem protokołu HTTPS poprzez bramę usług terminalowych