Bezpieczeństwo Wi-Fi - jak stosować, jak testować?

-

- Kamil Folga,

- 18.02.2013

Analiza zagrożeń

Po wstępnej analizie następuje etap prób włamania do sieci. Sieci bezprzewodowe Wi-Fi mają bardzo wiele słabych punktów. W dodatku większość luk została ujawniona zbyt późno, gdy sprzedano już bardzo wiele urządzeń z danym zabezpieczeniem. Przykładem może być sposób na złamanie zabezpieczenia WEP, opublikowany w 2001 r., gdy na rynku były miliony urządzeń oferujących jedynie tą metodę ochrony. Bezpieczniejszą alternatywą dla WEP stanowił potem mechanizm WPA, który jednak także może zostać przełamany. Obecnie za technologię bezpieczną uznaje się WPA2, która zastępuje mechanizmy WEP oraz WPA.

Jednym z zabezpieczeń opcjonalnie lub uzupełniająco stosowanym do dziś w urządzeniach są filtry adresów MAC. Nie jest to mechanizm specyfikowany w protokole IEEE 802.11, ale pozwala na dopuszczenie jedynie określonych urządzeń do sieci bezprzewodowej. Tablica autoryzowanych adresów MAC jest zapamiętywana w punkcie dostępowym. Mechanizm ten może także współpracować z systemem RADIUS. Wówczas punkt dostępowy pobiera dane autoryzowanych adresów MAC z zewnętrznej bazy danych. Niestety adresy MAC nigdy nie są przechowywane bezpiecznie, a dodatkowo istnieje możliwość zmiany MAC adresu karty sieciowej. Przełamanie tego zabezpieczenia polega na przechwyceniu ramek z sieci, odczytaniu MAC adresu, oczekiwaniu na rozłączenie danego MAC od sieci bezprzewodowej i podmianie MAC adresu karty sieciowej w komputerze atakującego.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Cyberobrona? Mamy w planach

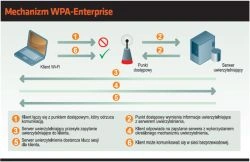

Mechanizm WPA-Enterprise

W przypadku WPA najpopularniejszy i jedyny atak wykorzystuje fakt, że klucz WPA jest najczęściej generowany z frazy zabezpieczającej PSK. Jeżeli przechwycimy komunikaty uwierzytelniania WPA, to możemy próbować ataku słownikowego. Przykładem narzędzia przeprowadzającego taki atak jest WPACracker. Z kolei do ataku słownikowego na zabezpieczenia WPA-PSK można wykorzystać narzędzie Cowpatty. Co prawda WPA oferuje dość duży poziom bezpieczeństwa, ale konieczne jest zastosowanie mocnej frazy szyfrującej (PSK). We wszystkich wdrożeniach rekomendowane jest obecnie wykorzystanie mechanizmu WPA2.