Skazani na NAC

-

- 16.09.2008

Niezależnie od bieżącej decyzji, warto zdawać sobie sprawę, że wcześniej czy później wdrożenie rozwiązania Network Access Control będzie nieuniknione.

Niezależnie od bieżącej decyzji, warto zdawać sobie sprawę, że wcześniej czy później wdrożenie rozwiązania Network Access Control będzie nieuniknione.

Firmy, które odkładają decyzję o wdrożeniu systemu kontroli dostępu do sieci NAC (Network Access Control), muszą zdawać sobie sprawę, że wkrótce jej odwlekanie nie będzie możliwe i wdrożenie tego typu zabezpieczeń stanie się koniecznością - to zgodna opinia analityków rynku. Wahania i opory przed wdrażaniem NAC mają jednak swoje uzasadnienie. Systemy tego typu wprowadzają nową, dodatkową warstwę zabezpieczeń sieci korporacyjnej, która zwiększa jej bezpieczeństwo, ale jednocześnie znacznie komplikuje infrastrukturę i mechanizmy zarządzania. Dlatego też wciąż trwają dyskusje, czy zyski z NAC są wystarczające, aby usprawiedliwić koszty i problemy z wdrażaniem i utrzymaniem systemu.

Oprócz tego NAC nie ma standardu, wciąż jest to zestaw często niezgodnych rozwiązań firmowych i - co gorsza - nie widać perspektywy ich ujednolicenia lub pojawienia się powszechnie akceptowanego standardu. Trzeba jednak przyznać, że jeśli chodzi standaryzację, to pojawiają się pozytywne sygnały. Przykładowo Cisco i Trusted Computing Group - których specyfikacje NAC mają największą popularność - zdecydowały się na współpracę z Microsoft, który promuje własne technologie NAC (Microsoft Network Access Protection). Zawarte między tymi potentatami porozumienia mają zapewnić współpracę i zgodność różnych systemów, przynajmniej w zakresie ich podstawowych funkcji.

Nie uniwersalna ochrona

Technologia kontroli dostępu do sieci NAC pojawiła się na rynku zaledwie pięć lat temu, przedstawiana jako uniwersalne rozwiązanie, które ma zapewnić najwyższy możliwy do uzyskania poziom bezpieczeństwa sieci korporacyjnych, oferując zintegrowane mechanizmy identyfikacji jej użytkowników, automatycznej kontroli antywirusowej oraz zapewnienia praw i mechanizmów dostępu zgodnych ze zdefiniowaną w firmie polityką bezpieczeństwa.

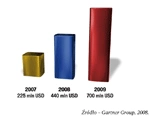

Popularność jej zastosowań systematycznie rośnie. Gartner Group przewiduje, że wartość sprzedaży systemów klasy NAC wzrośnie w tym roku blisko dwukrotnie, do 440 mln USD (225 mln USD w 2007 r.). Zainteresowanie wdrażaniem NAC wynika m.in. z popularyzacji VPN, mobilnych urządzeń PDA żądających dostępu do korporacyjnych danych oraz sieci bezprzewodowych Wi-Fi. W wielu korporacjach zaczęto bowiem zdawać sobie sprawę, że dotychczasowe systemy zabezpieczeń muszą zostać zasadniczo zmodyfikowane, aby sprostać nowym wymaganiom. Wynika to głównie z dążenia do zapewnienia zgodności z coraz bardziej restrykcyjnymi przepisami, obawami dotyczącymi konsekwencji wycieku danych, przy jednoczesnej potrzebie zapewnienia dostępu do sieci osobom o statusie gości.

W wielu firmach zaczęto więc zastanawiać się nad wdrożeniem systemu NAC jako technologii, która wydaje się być odpowiednim rozwiązaniem dla problemów związanych z efektywnym zabezpieczaniem i kontrolowaniem dostępu do sieci przez pracowników kontraktowych, mobilnych lub osoby korzystające z sieci Wi-Fi. NAC ma zapewnić, że użytkownik łączący się z siecią jest tą osobą, za którą się podaje, a wykorzystywane przez niego urządzenie klienckie ma zaktualizowane i nie zawierające wirusów oprogramowanie.

"Technologia ta wciąż jest jednak daleka od dojrzałości. Mimo że NAC jest promowany już od wielu lat, wciąż ścierają się konkurencyjne idee i nie widać perspektyw na zdefiniowanie jakiegoś powszechnie uznanego standardu. Zaczynają się więc pojawiać wątpliwości, czy taki standard ma szanse kiedykolwiek się pojawić" - zauważa Paul Roberts, analityk 451 Group specjalizujący się w bezpieczeństwie systemów korporacyjnych.

Dwie architektury NAC

Wartość rynku NAC

Nie należy też zapominać o opartym na open source, zaawansowanym systemie TNC (Trusted Network Connect) oferowanym przez TNG, który jest próbą popularyzacji rozwiązań i otwartych standardów. Inni producenci, którzy oferują zaawansowane rozwiązania NAC to m.in. ForeScout Technologies, Mirage Networks, Bradford Networks, Vernier Networks, Juniper lub TippingPoint. Wszystkie te rozwiązania są różne i współpracują tylko w ograniczonym zakresie. Można jednak wyróżnić dwa podstawowe podejścia do architektury systemu, które są określane jako In-Band NAC oraz Out-of-Band NAC.

In-Band NAC (czasami używana jest też nazwa In-Line NAC) to system instalowany pomiędzy użytkownikami a infrastrukturą sieciową, czyli oddzielający warstwę dostępową od przełączników brzegowych i rdzeniowych. Tego typu rozwiązanie umożliwia zablokowanie dostępu do sieci dla urządzeń, które nie spełniają warunków narzuconych przez zasady zdefiniowanej w firmie polityki bezpieczeństwa. Przykładami systemów wykorzystujących taką technologię są m.in. Edgewall firmy Vernier Networks, LANenforcer firmy Nevis Networks lub LANShield Controller oferowany przez ConSentry Networks.

In-Band NAC jest dobrym rozwiązaniem dla firm, których działalność biznesowa wymaga udostępniania zasobów nieznanym, zdalnym urządzeniom klienckim, których lokalizacja i parametry nie mogą być z góry zdefiniowane. Jeśli np. z systemem musi się połączyć komputer firmy współpracującej lub wykonującej zlecenie kontraktowe, a jest w nim zainstalowane oprogramowanie niezgodne z zasadami polityki bezpieczeństwa, to trudno jest zażądać, by zostało ono usunięte. W takiej sytuacji rozwiązaniem może być system In-Band NAC na bieżąco kontrolujący aktywność użytkownika i automatycznie blokujący dostęp do sieci w wypadku stwierdzenia, że pojawiło się realne zagrożenie dla jej bezpieczeństwa.

Drugą podstawową architekturę reprezentują systemy typu Out-of-Band NAC. Technologia ta polega na zintegrowaniu mechanizmów zabezpieczeń z infrastrukturą sieciową - przełącznikami i routerami, które komunikując się między sobą, mogą blokować ruch w dowolnym fragmencie sieci w wypadku, gdy pojawi się jakieś zagrożenie.

Tego typu rozwiązanie najlepiej sprawdza się w systemach, które mają szczególnie skomplikowaną architekturę. Przykładami wykorzystania takiej technologii mogą być systemy oferowane przez Mirage Networks lub Bradford Networks.

Wybór rozwiązania

Pierwszym krokiem w planowaniu wdrożenia systemu umożliwiającego zaawansowaną kontrolę dostępu do sieci i jej zasobów jest więc analiza wymagań i podjęcie decyzji, jaka architektura najlepiej spełnia oczekiwania - In-Band czy Out-of-Band NAC. Kolejnym ważnym zadaniem jest analiza zgodności rozwiązań oferowanych przez producentów z infrastrukturą sieciową wykorzystywana w firmie, aby uniknąć problemów i kosztów związanych z koniecznością skomplikowanej integracji systemu NAC.

Jeśli np. infrastruktura sieciowa jest oparta na sprzęcie Cisco, to na pewno warto rozważyć zastosowanie rozwiązań NAC oferowanych przez tego producenta, a jeśli w firmie zainstalowano już Microsoft Windows Server 2008 i Vista lub rozważany jest taki upgrade, to potencjalnie najbardziej efektywnym rozwiązaniem typu NAC może być technologia już oferowana przez Microsoft. Natomiast systemy oferowane przez innych producentów lub firmy wąsko specjalizujące się w rozwijaniu technologii NAC, mogą najlepiej sprawdzić się w środowiskach heterogenicznych.

Warto zauważyć, że na rynku zaczyna się pojawiać oferta usług związanych z instalacją i zarządzaniem systemami NAC. W niektórych wypadkach może to być bardzo interesująca propozycja, istotnie ułatwiająca i przyspieszająca wdrożenie. Przykładem może być firma Verizon Business, która wprowadziła ostatnio usługi wspomagania wdrożeń, zarządzania i utrzymania systemów kontroli dostępu do sieci NAC. Verizon oferuje analizę potrzeb użytkownika i ocenę przydatności dostępnych na rynku rozwiązań do indywidualnych wymagań firmy, a następnie pomoc w projektowaniu zmodernizowanej infrastruktury sieciowej, instalacji systemu NAC oraz zapewnia niezbędne przeszkolenie pracowników. Natomiast po uruchomieniu NAC, Verizon może monitorować i zdalnie zarządzać systemem przy wykorzystaniu opracowanej przez tę firmę technologii Managed Security Services.