Jak skonfigurować połączenie VPN do sieci domowej/firmowej?

-

- Kamil Folga,

- 07.07.2008, godz. 11:56

W {{a:HTTP://www.networld.pl/news/156200/Jak.zestawic.polaczenie.VPN.z.internetu.do.serwera.znajdujacego.sie.w.sieci.domowej..html}}poprzedniej części artykułu{{/a}} przedstawione zostały podstawowe zadania przygotowawcze, dotyczące zestawiania połączeń VPN oraz informacje związane z wyborem odpowiedniej technologii VPN. Spróbujemy wykorzystać omówione wiadomości w praktyce. Do realizacji zadania wykorzystamy zbiór protokołów IPSec.

1) Zdalny dostęp - umożliwia zdalny i bezpieczny dostęp klientów do centralnie umieszczonych zasobów sieci przez bramę VPN. Wymaga przeważnie klienta programowego, zainstalowanego na komputerze.

2) Połączenie punkt-punkt - konfiguracja wykorzystywana w przypadku dwóch bram IPSec, łączących sieci znajdujące się w różnych geograficznie lokalizacjach.

Standard IPSec definiuje dwa odmienne protokoły bezpieczeństwa:

1) ESP (Encapsulated Security Protocol) - realizuje zadania uwierzytelniania i szyfrowana informacji.

2) AH (Authentication Header) - realizuje zadania uwierzytelniania, nie szyfruje informacji.

IPSec wykorzystuje szyfrowanie do ochrony informacji przez przechwyceniem lub ingerencją. Aby efektywnie wykorzystać ten mechanizm, oba końce połączenia powinny współdzielić klucz, które jest wykorzystywany zarówno do szyfrowania oraz deszyfrowania informacji. Proces negocjacji parametrów bezpieczeństwa w IPSec przebiega dwufazowo:

1) Faza 1 - przeprowadzana jest negocjacja parametrów bezpieczeństwa, wymagana do ustanowienia bezpiecznego kanału pomiędzy dwoma końcami IPSec. Faza 1 jest przeważnie implementowana przez protokół IKE (Internet Key Exchange). Jeżeli zdalny koniec IPSec nie będzie potrafił wykorzystać IKE, możemy użyć ręcznej konfiguracji z współdzielonymi kluczami (pre-shared keys).

2) Faza 2 - wykorzystywany jest bezpieczny tunel ustanowiony w Fazie 1, w celu wymiany parametrów bezpieczeństwa wymaganych do transmisji danych przez użytkownika.

Późniejsza praca protokołów IPSec bazuje na asocjacji bezpieczeństwa SA (Security Associations), wykorzystywanej przez każdy punkt końcowy. SA opisuje parametry bezpieczeństwa, takie jak typ uwierzytelniania i szyfrowania, którego oba końce połączenia IPSec zgodzą się wykorzystywać. Znajomość przedstawionych mechanizmów będzie konieczna do sprawnego konfigurowania IPSec na różnym sprzęcie sieciowym.

Konfiguracja VPN w oparciu o IPSec zostanie zaprezentowana na przykładzie bramy Cisco UC520 oraz klienta Cisco VPN. W naszym przypadku zrealizujemy połączenie do zdalnej bramy IPSec (Cisco UC520) w domu / firmie. Klient może znajdować się w dowolnej lokalizacji, ale na komputerze powinien mieć zainstalowane oprogramowanie Cisco Systems VPN Client.

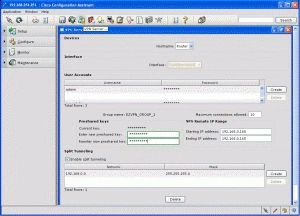

Konfiguracja VPN w oparciu o wymienione urządzenia jest bardzo łatwa. Do zarządzania bramą wykorzystamy narzędzie o nazwie CCA (Cisco Configuration Assistant). Z poziomu CCA wybieramy opcję Configure -> Security -> VPN Server. Pojawi się okno konfiguracji serwera VPN. Utworzenie funkcjonującego serwera VPN sprowadza się do konfiguracji kilku opcji:

1) Wybór interfejsu dla serwera VPN.

2) Utworzenie kont użytkowników.

3) Konfiguracja maksymalnej ilości jednocześnie pracujących klientów VPN.

4) Ustawienie współdzielonego klucza (preshared key).

5) Ustawienie zakresu adresów IP, które zostaną przydzielone klientom VPN w momencie przyłączenia.

6) Konfiguracja mechanizmu "split tunneling" - opcji pozwalającej klientowi VPN na dostęp do publicznej sieci oraz sieci lokalnej w tym samym czasie, przy wykorzystaniu tego samego fizycznego połączenia. Możemy wskazać zakres sieci, dla których będzie możliwe wykorzystanie tej opcji.

Konfiguracja serwera VPN na przykładzie bramy Cisco UC520

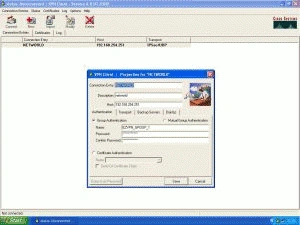

Kolejnym etapem będzie konfiguracja klienta Cisco Systems VPN Client. Przykład konfiguracji klienta VPN został przedstawiony na rysunku 2. Podajemy nazwę połączenia, adres IP serwera VPN oraz definiujemy grupę. W przypadku UC520 domyślna grupa to EZVPN_GROUP_1. Hasłem grupy będzie wprowadzony w konfiguracji serwera VPN parametr "preshared keys".

Przykład konfiguracji klienta Cisco Systems VPN Client

Utworzone połączenie należy zapisać. Istnieje możliwość konfiguracji kilku połączeń do różnych serwerów VPN. Aby połączyć się z wybraną siecią zdalną, wybieramy i wymuszamy zestawienie odpowiedniego połączenia. Po uwierzytelnieniu grupy, klient zapyta nas o nazwę i hasło użytkownika. Jeżeli dane zostaną potwierdzone, połączenie VPN do sieci domowej/firmowej zacznie działać. W prawym dolnym rogu ekrany kłódka symbolizująca stan połączenia VPN, powinna "zamknąć się", a status połączenia powinien wskazywać "Connected".

Uwierzytelnianie użytkownika VPN

Jak widać na przedstawionym przykładzie zestawianie połączeń VPN jest bardzo łatwe. Większość producentów rozwiązań VPN stosuje podobną praktykę konfiguracji połączeń wirtualnych sieci prywatnych. Wyjątkową sprawą wymagającą trochę większej wiedzy oraz wsparcia producenta, będą połączenia IPSec realizowane przy wykorzystaniu urządzeń różnych producentów.