Zwykły przestępca czy cyberterrorysta

-

- Andrzej Machnacz,

- 26.04.2011

Czy złodziej może mieć coś wspólnego z terrorystą

Należy się zastanowić nad tym, czy istnieją zależności łączące zorganizowane grupy przestępcze, opierające część swojej działalności na przestępczości komputerowej z terroryzmem, w tym cyberterroryzmem. Ponieważ powiązania między tymi grupami daje się odnaleźć już teraz, istnieją przesłanki, by zależności te potwierdzić.

Można zaobserwować, że w ostatnich latach coraz bardziej dominuje technologia, czego naturalnym rezultatem będzie wzrost przestępstw z nią związanych. Nie stanowią już nawet problemu zautomatyzowane instalacje przemysłowe, czego dowodem było stworzenie np. robaka internetowego o nazwie Stuxnet, pozwalającego na włamywanie się i przejmowanie kontroli nad instalacjami przemysłowymi sterującymi pracą maszyn, pomp wodnych, silników i zaworów w elektrowniach, fabrykach czy też rafineriach. Faktem stało się również wykorzystywanie do działalności przestępczej coraz bardziej rozwijającej się telefonii internetowej (VoIP, Voice over IP), gdzie słabo zabezpieczone centrale padają ofiarą przestępców wykorzystujących je na koszt ich właścicieli do wykonywania połączeń telefonicznych, również tych na płatne numery lub jako tzw. węzły pośredniczące albo przesiadkowe (pozwalające ukryć lub utrudnić wykrycie źródła ataku).

Zagrożone kraje

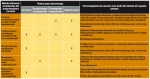

Metoda, rodzaj i skutki czynów zabronionych – wybrane przykłady

W przypadku tradycyjnej przestępczości, dopiero po dokonaniu nowego przestępstwa wypracowuje się metody, narzędzia oraz techniki zapobiegania, wykrywania i zwalczenia określonego rodzaju czynu zabronionego. Gdy zdarzenia występują w sieci komputerowej, istnieją szanse, by środki zaradcze wdrożyć jeszcze przed atakiem.

Warto się zastanowić, jak problem ten wygląda w Polsce. Czy rzeczywiście jesteśmy na tyle uzależnieni od rozwiązań teleinformatycznych, że potencjalny zamach cyberterrorystyczny mógłby zakłócić nasze życie lub funkcjonowanie organów administracji publicznej, czy też jakąś część infrastruktury krytycznej? Zastanawiające jest również to, czy jesteśmy na tyle przygotowani, aby w miarę wcześnie wykryć objawy i zapobiec ewentualnemu zamachowi cyberterrorystycznemu? Na to pytanie trudno jednoznacznie odpowiedzieć.

Autor, kom. dr inż. Andrzej Machnacz jest funkcjonariuszem pełniącym służbę w Komendzie Głównej Policji.