Zdalnie i bezpiecznie

-

- Krystian Ryłko,

- 01.02.2004

Serwery SSL są uwierzytelniane za pomocą certyfikatów cyfrowych. Klient natomiast może wykorzystywać dowolną metodę uwierzytelniania: certyfikaty, hasła oraz tokeny. Uwierzytelnianie asymetryczne w przypadku SSL jest bezpieczniejsze od metody XAUTH w IPSec, gdyż dane użytkownika i hasła są przesyłane w formie zaszyfrowanej.

Z tego powodu SSL jest zdecydowanie lepszym i bezpieczniejszym rozwiązaniem w przypadku klientów o ograniczonym zaufaniu lub tam, gdzie zainstalowanie certyfikatów może przysparzać trudności: w komputerach kooperantów, domowych PC, kawiarenkach internetowych itp.

IPSec udostępnia dany fragment sieci całej grupie zaufanych użytkowników. Ze względu na to, że SSL VPN funkcjonuje w warstwie aplikacji, możliwa jest kontrola dostępu nie tylko w przypadku konkretnych użytkowników, lecz także poszczególnych aplikacji, wewnętrznych adresów URL, dostępnych komend oraz filtrowania treści. Oczywiście, konfiguracja i modyfikacja zasad dostępu są wtedy bardziej pracochłonne.

Ochrona przed atakami

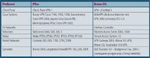

Wybrane produkty IPSec VPN i SSL VPN

W przypadku sieci SSL VPN jest wskazane stosowanie protokołu TLSv1 (Transport Layer Security), który oferuje większe bezpieczeństwo niż starszy SSLv3.

Ataki określane mianem Man-in-the-Middle są możliwe, gdy atakujący uzyska dostęp do przesyłanych pakietów. IPSec zapobiega wszelkim modyfikacjom pakietów. Często jednak występują konflikty w trakcie przesyłania pakietów przez serwer translacji adresów NAT (Network Address Translation), który modyfikuje pakiety, zamieniając adresy publiczne na prywatne. Tylko niektóre produkty IPSec zawierają odpowiednie modyfikacje, radząc sobie z tą wadą (IPSec NAT Traversal). Problem ten nie dotyczy SSL, gdyż rozwiązanie to opiera się na pakietach TCP. Numer sekwencji zawarty w zaszyfrowanym pakiecie zapobiega wszelkim wtrąceniom obcych danych, a uwierzytelnianie stosowane przez TLS - zmianom treści.

Atak typu DoS (Denial-of-Service) ma na celu zablokowanie bądź utrudnienie dostępu do określonej usługi lub aplikacji, np. poprzez zalanie pakietami (packet floods). W tym przypadku IPSec radzi sobie lepiej, gdyż operuje datagramami, które można łatwiej przetworzyć niż pakiety TCP SYN. SSL jest bardziej podatne na ataki (np. TCP SYN Flooding) ze względu na to, że korzysta z sesji TCP, których zestawienie wymaga więcej czasu i zasobów. Niektóre produkty VPN (np. NetScreen) sprzętowo przyspieszają obsługę sesji i dzięki temu są mniej podatne na ataki DoS.

IPSec jest również bardziej odporny na podsyłanie powtórzonych pakietów (Message replay), gdyż ramki poza kolejnością są wykrywane i odrzucane na niższym poziomie stosu protokołów. W SSL są one wykrywane przez mechanizm sesji TCP lub SSL Proxy.

Bezpieczeństwo klienta

Komputery zdalnych klientów mogą stanowić dwojakiego rodzaju zagrożenie, tzn. być zarówno celem, jak i źródłem ataku. Należy wymagać od użytkowników przestrzegania ogólnych zasad bezpieczeństwa: używania zapór ogniowych, systemów antywirusowych, uwierzytelniania, kontroli dostępu itp. Część oprogramowania klienckiego IPSec zawiera wbudowane mechanizmy kontroli bezpieczeństwa maszyn użytkownika. Ze względu na to, że połączenia SSL VPN mogą być nawiązywane z miejsc publicznych, wymagają szczególnej ochrony. Do takich metod należą m.in.:

- usuwanie podczas kończenia sesji wszystkich zbuforowanych danych: stron WWW, kluczy, cookies, plików tymczasowych, schowka systemowego;

- uruchamianie apletów sprawdzających otwarte porty oraz włączenie oprogramowania antywirusowego;

- zablokowanie wykonywania niektórych komend, np. kopiowania, zapisywania.

Rozważania projektowe

Głównym zadaniem osoby projektującej zdalny dostęp jest wybór odpowiedniej technologii dostępowej oraz mechanizmów bezpieczeństwa.

Pojawienie się IPSec VPN stworzyło tańszą alternatywę dla dedykowanych sieci zdalnego dostępu: połączeń wdzwanianych, linii dzierżawionych - ATM, Frame Relay. Wymagane jest tylko zapewnienie punktu styku z Internetem. Rozwiązanie to ma jednak nadal wysokie koszty utrzymania (TCO - Total Cost of Ownership), związane z instalacją i konfiguracją oprogramowania klienckiego IPSec na zdalnej maszynie, do której czasami dział IT nie ma bezpośredniego dostępu. Ze względu na to, że funkcjonuje ono w warstwie sieciowej i zdalny użytkownik uzyskuje pełny dostęp do sieci, jest wymagane tworzenie dodatkowych mechanizmów bezpieczeństwa.

Projektując sieć, należy zdecydować, kiedy korzystać z IPSec, a kiedy z SSL. IPSec VPN jest obecnie standardem de facto przy tworzeniu sieci zdalnego dostępu. Stanowi on dobre rozwiązanie do połączeń pomiędzy oddziałami (site-to-site) lub dla użytkowników potrzebujących pełnego dostępu do usług zdalnej sieci (np. administratorów). Jednak dla mało wymagających użytkowników, a także w celu zapewnienia wysokiego poziomu bezpieczeństwa zasadniejsze wydaje się stosowanie SSL VPN. Wszystkie powyższe wymagania jest w stanie pogodzić hybrydowa sieć IPSec/SSL VPN.

Połączenia IPSec/SSL VPN mogą by zestawiane pomiędzy użytkownikami z wykorzystaniem serwerów, ruterów, zapór z wbudowaną obsługą VPN lub komputerów osobistych. Przy tworzeniu usług zdalnego dostępu, z których domyślnie będzie korzystać równocześnie wielu użytkowników, lepszym rozwiązaniem jest zastosowanie dedykowanych urządzeń.

|