Zarządzanie tożsamością i dostępem

-

- Józef Muszyński,

- 07.06.2010

Modele biznesowe, takie jak outsourcing czy oprogramowanie jako usługa (SaaS), powodują wzrost złożoności systemów informatycznych. Potrzeba zarządzania wewnętrznymi i zewnętrznymi danymi oraz transakcjami, w połączeniu z coraz większymi wymogami przepisów, wymusza na przedsiębiorstwach konieczność utrzymywania systemów udostępniających całościowy obraz dostępu poszczególnych użytkowników do określonych zasobów - niezbędny do kontrolowania zgodności z wymogami przepisów. Ułatwia to scentralizowane konfigurowanie kont, zarządzanie rolami i kontrolowanie dostępu do zasobów i aplikacji, zarówno w centrach danych, jak i środowiskach typu cloud.

W opinii analityków Forrester, technologia IAM staje się kluczowa w ochronie organizacji przed zagrożeniami spowodowanymi m.in. przez recesję gospodarczą, która wprowadza nowy poziom ryzyka do organizacji. Wśród niepewnych jutra pracowników może pojawić się pokusa bezprawnego sięgnięcia do wrażliwych informacji przechowywanych w sieci przedsiębiorstwa i wykorzystania ich nielegalnie.

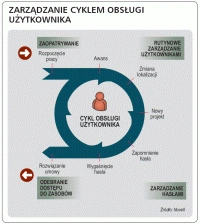

Zarządzanie cyklem obsługi użytkownika

W obecnych, trudnych ekonomicznie czasach warto również odnotować to, że organizacje IT, które wdrożyły rozwiązania IAM, oszczędzają na administrowaniu, automatyzując procesy dodawania, modyfikowania i usuwania użytkowników, minimalizując przy tym koszty usuwania niedostatków wykazanych przez audyt. Likwidują też lub redukują koszty związane z naruszeniem danych.